(İnternet Anahtar Değişimi (IKE)) - Anahtar değişimi.

IPsec mimarisi

SSL ve TLS protokolleri olarak daha iyi bilinen IPsec protokolleri, uç düzeyde çalışır (OSI modelinin 3. satırı). IPsec'i daha esnek hale getirmek istiyorsanız, TCP ve UDP'ye dayalı herhangi bir protokolün savunması için kazanabilirsiniz. IPsec, iki IP düğümü arasında, iki güvenlik ağ geçidi arasında veya bir IP düğümü ile bir güvenlik ağ geçidi arasında güvenliği sağlamak için kullanılabilir. Protokol, IP protokolü üzerinden suprabudovoy'dur ve oluşturulan IP paketleri aşağıda açıklanan şekilde işlenir. IPsec, dolaşan verilerin bütünlüğünü ve/veya gizliliğini güvence altına alabilir.

IPsec, çeşitli işlevlerin uygulanması için başarılı bir protokoldür:

- Kimlik Doğrulama Başlığı (AH), sanal bağlantının bütünlüğünü (veri aktarımı), başlık bilgilerinin kimlik doğrulamasını ve paketlerin yeniden iletilmesini önleme ek işlevini korur

- Kapsüllenen Güvenlik Yükü (ESP), iletilen bilgilerin gizliliğini (şifreleme) güvence altına alabilir ve gizli trafik akışını engelleyebilir. Крім цього, він може забезпечити цілісність віртуального з'єднання (переданих даних), автентифікацію джерела інформації та додаткову функцію щодо запобігання повторної передачі пакетів (Кожного разу, коли застосовується ESP, обов'язково повинен використовуватися той чи інший набір даних послуг із забезпечення безпеки)

- Güvenlik İlişkisi (SA), hem AH hem/veya ESP için gerekli parametreleri ayarlamak için iletişim algoritmaları ve veriler sağlar. Internet Security Association and Key Management Protocol (ISAKMP), kimlik doğrulama ve anahtar değişimi, anahtar kimlik doğrulaması için bir çerçeve sağlar.

Güvenlik Derneği

"Güvenli Sanal Güvenlik" (SA, "Güvenlik İlişkisi") kavramı, IPsec mimarisinin temelidir. SA, yeni bir trafik türü üzerinden ulaşım için oluşturulduğu için tek yönlü bir bağlantıdır. Güvenlik hizmetlerinin uygulanması sırasında AH ve ESP protokollerinin (veya her ikisinin aynı anda) onayı ile SA oluşturulur. SA, interterminal bağlantı (noktadan noktaya) konseptiyle uyumlu olacak şekilde tasarlanmıştır ve iki modda çalışabilir: taşıma modu (RTR) ve tünelleme modu (RTU). Taşıma modu SA tarafından iki IP düğümü arasında gerçekleştirilir. SA tünel modu bir IP tüneli oluşturur.

Tüm SA'lar, IPsec modülünün SADB (Güvenlik Dernekleri Veritabanı) veritabanında saklanır. Skin SA, üç unsurdan oluşan benzersiz bir işaretleyici olabilir:

- güvenlik parametre indeksi (SPI)

- Tanınan IP adresleri

- güvenlik protokolü tanımlayıcısı (ESP veya AH)

Bu üç parametre ile IPsec modülü, belirli bir SA için SADB'de bir giriş bulabilir. SA bileşenlerinin listesi şunları içerir:

son numara Alanı şekillendirmek için kullanılan 32 bitlik değer Sıra numarası AH ve ESP başlıklarına sahiptir. Seri numarasının lichnik'ini yeniden yazma Plaka numarasının yeniden düzenlenmesi hakkında sinyal veren Prapor. Boğucu saldırılar için Vіkno vіdvorennya Paketlerin yeniden iletiminin belirlenmesi için zafer. Alandaki değer nedir? Sıra numarası görevlerde menzili kullanmaz, paket küçülür. Bilgi AH kimlik doğrulama algoritması, gerekli anahtarlar, anahtarların ömrü ve diğer parametreler seçilir. ESP bilgisişifreleme ve kimlik doğrulama algoritmaları, gerekli anahtarlar, başlatma parametreleri (örneğin IV), anahtar ömrü ve diğer parametreler Robotik IPsec Modu tünel veya ulaşım MTU Parçalanma olmadan sanal bir kanal tarafından iletilebilen bir paketin maksimum boyutu.Sanal alanın (SA) korunması tek yönlü olduğundan, bir çift yönlü kanalın organizasyonu en az iki SA gerektirir. Elbette cilt protokolü (ESP/AH), doğrudan cilt için SA annesinin sorumluluğundadır, bu nedenle AH + ESP çağrısı biraz SA gerektirecektir. Tüm veriler SADB'de yayınlanır.

- AH: kimlik doğrulama algoritması.

- AH: kimlik doğrulama için gizli anahtar

- ESP: şifreleme algoritması.

- ESP: gizli şifreleme anahtarı.

- ESP: Kimlik Doğrulama Kazananı (Evet/Hayır).

- Anahtar değişimi için parametreler

- yönlendirme değişimi

- IP filtreleme politikası

SADB veritabanı kremi, IPsec uygulamaları SPD veritabanını (Güvenlik Politikası Veritabanı) destekler. Bir SPD kaydı, bir dizi IP başlık alanı değeri ve üst protokol başlık alanından oluşur. Qi alanlarına seçiciler denir. Seçiciler, SA şarkısının görünürlüğüne bir deri paketi koyma yöntemiyle paketleri filtrelemek için kazanır. Paket oluşturulurken paketteki ilgili alanların (selektör alanları) değerleri SPD'nin geçeceği değerlerden ayarlanır. Vіdpovіdnі SA'yı bilin. Ardından, Güvenlik Parametre Dizini (SPI) ile eşleşen paket için SA (bazen, ancak her zaman değil) atanır. Bundan sonra IPsec işlemleri sayılır (AH protokolü veya ESP işlemleri).

Seçicileri uygulayın, SPD'ye nasıl geçilir:

- Tanınan IP adresleri

- Yönetici IP adresleri

- IPsec protokolü (AH, ESP veya AH+ESP)

- Bu saplantılı menajeri şımartın

Kimlik Doğrulama Başlığı

| ofsetler | 16 Ekim | 0 | 1 | 2 | 3 | ||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 16 Ekim | bit 10 | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

| 0 | 0 | Sonraki Başlık | Yük Uzunluğu | Rezerve | |||||||||||||||||||||||||||||

| 4 | 32 | ||||||||||||||||||||||||||||||||

| 8 | 64 | Sıra numarası | |||||||||||||||||||||||||||||||

| C | 96 | Bütünlük Kontrol Değeri (ICV) … |

|||||||||||||||||||||||||||||||

| … | … | ||||||||||||||||||||||||||||||||

Kimlik doğrulama için AH protokolü seçilir, böylece kendimizi aradığımızı doğrulamak için izin verilir ve anladığımız gibi veriler iletim sırasında onaylanmaz.

Giden IP paketlerinin işlenmesi

Verici IPsec modülünün SA'dan gelen isabet paketini nasıl algıladığı, AH-işlemesinin nasıl gönderileceği ve işlemenin nasıl başlatılacağı. Moda bağlı olarak (taşıma veya tünelleme) farklı bir şekilde, AH başlığını IP paketine ekleyin. Aktarım modunda, AH başlığı, IP protokol başlığından sonra ve üst seviyenin protokol başlıklarından (Sign, TCP veya UDP) önce genişletilir. Tünel modunda, giden IP paketinin tamamı önce AH başlığı, ardından IP protokol başlığı tarafından çerçevelenir. Böyle bir başlık dışarı olarak adlandırılır ve giden bir IP paketinin başlığına dahili denir. Bir sonraki IPsec röle modülü, son numarayı oluşturmaktan ve alana yazmaktan sorumludur. Sıra numarası. SA ayarlandığında, son sayı 0'a ayarlanır ve IPsec dış görünüm paketini düzenlemeden önce bire yükseltilir. Ek olarak, yeniden doğrulama var - chi, lichilnik'e takıntılı değil. Vin maksimum değerine ulaşırsa, vin 0'a sıfırlanır. Yeniden iletimi engelleyemezse, maksimum değerine ulaştığında iletim IPsec modülü SA'yı sıfırlar. Bu şekilde paketin yeniden gönderilmesini korumak güvenlidir - ilk IPsec modülü alanı kontrol eder Sıra numarası ve yeniden deneme paketlerini yoksay. Ardından, ICV sağlama toplamını hesaplayın. Burada kontrol toplamının gizli anahtardan hesaplandığına saygı duymak gerekir, bu olmadan saldırgan hash'i yeniden doğrulayabilir, ancak anahtarı bilmiyorsanız doğru kontrol toplamını oluşturamazsınız. Spesifik Algoritmalar ICV'nin hesaplanması için doğrulanan , RFC 4305'ten tanınabilir. Bu saatte örneğin HMAC-SHA1-96 veya AES-XCBC-MAC-96 algoritmaları takılabilir. AH protokolü, IPsec paketinin ilerleyen alanlarının arkasındaki sağlama toplamını (ICV) hesaplar:

- IP başlığının çeviri sürecinde değiştirilemeyen alanları, aksi takdirde en önemli olarak belirlenmişlerdir.

- AH başlığı (Alanlar: "Sonraki Başlık", "Payload Len, "Reserved", "SPI", "Sıra Numarası", "Bütünlük Kontrol Değeri". ICV hesaplanırken "Bütünlük Kontrol Değeri" alanı 0 olarak ayarlanır.

- üst seviyenin protokolüne verilen

Gelen IP paketlerinin işlenmesi

AH protokolüne misilleme yapmak için bir paket aldıktan sonra, alıcı IPsec modülü, ana bilgisayarın IP adresini, güvenlik protokolünü (AH) ve güvenlik protokolünü (AH) yazarak SADB (Güvenlik Dernekleri Veritabanı) sanal bağlantısına (SA) karşı güvenliği kontrol eder. SPI endeksi. Geçerli SA bulunamazsa paket eksiktir. Bulunan sanal kilit (SA) ele geçirme, paketlerin yeniden iletilmesi hizmetine saldıranları gösterir, tobto. alanı tekrar kontrol etme ihtiyacı için Sıra numarası. Hizmetçi galip geldiğinde, alan yeniden doğrulanır. Hasır yöntemi kimler için kullanılır. Priymalny IPsec modülü, W genişliğindedir. Sıra numarası) N doğru şekilde alınan paket. paket kutusu Sıra numarası, N + 1 ile başlayan ve N + W ile biten değer silinmişse doğru kabul edilir. Paket iptal edilirse, pencereler ve şaraplar arasında solda görünecektir. Daha sonra alıcı IPsec modülü, alınan paketin tanımlanabilir alanlarına göre ICV'yi hesaplar, SA kaydından tanınan kimlik doğrulama algoritmasını seçer ve sonucu "Bütünlük Kontrol Değeri" alanına göre sıralanan ICV değerlerinden çıkarır. ICV değeri hesaplanır ve kabul edilirse, alınan paket geçerli sayılır ve daha sonraki IP işlemleri için kabul edilir. Yeniden doğrulama olumsuz bir sonuç verdiğinden, birincil paket azaltılır.

| ofsetler | 16 Ekim | 0 | 1 | 2 | 3 | ||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 16 Ekim | bit 10 | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

| 0 | 0 | Güvenlik Parametreleri Endeksi (SPI) | |||||||||||||||||||||||||||||||

| 4 | 32 | Sıra numarası | |||||||||||||||||||||||||||||||

| 8 | 64 | yük verileri | |||||||||||||||||||||||||||||||

| … | … | ||||||||||||||||||||||||||||||||

| … | … | ||||||||||||||||||||||||||||||||

| … | … | Dolgu (0-255 sekizli) | |||||||||||||||||||||||||||||||

| … | … | Ped Uzunluğu | Sonraki Başlık | ||||||||||||||||||||||||||||||

| … | … | Bütünlük Kontrol Değeri (ICV) … |

|||||||||||||||||||||||||||||||

| … | … | ||||||||||||||||||||||||||||||||

Giden IPsec paketlerinin işlenmesi

Verici IPsec modülü, paketin SA'ya ulaştığını nasıl algılar, ESP işlemini nasıl gönderir ve işlemeye başlar. Moda bağlı olarak (taşıma veya tünelleme), IP paketi farklı şekilde işlenir. Aktarım modunda, verici IPsec modülü, çıkış IP'sinin başlığına müdahale etmeden, ESP başlığını ve ESP uç başlığını değiştirerek üst katman protokolü (örneğin, TCP veya UDP) için bir çerçeveleme (kapsülleme) prosedürü uygular. paket. Tünel modunda, IP paketi bir ESP başlığı ve bir ESP ucu ile çerçevelenir, ardından uygun bir IP başlığı ile çerçevelenir. Daha sonra şifreleme gerçekleştirilir - taşıma modunda, yalnızca protokol, yaslanmış bir seviyeden daha fazla şifrelenir (giden paketteki IP başlığından sonra olan budur), tünel modunda - giden IP paketinin tamamı. Verici IPsec modülü, SA ile ilgili kayıttan şifreleme algoritmasını ve gizli anahtarı çıkarır. IPsec standartları, üçlü DES, AES ve Blowfish şifreleme algoritmalarına izin verir. Dolayısıyla, şifrelenmiş metnin genişletilmesi olarak, örneğin, blok algoritmaları için bloğun genişletilmesi gibi, bayt sayısının katları suçlanacak, şifrelemeden önce, neyin şifrelendiği hakkında gerekli ek bilgiler yapılmalıdır. Alanda şifreli bildirimler yük verileri. Sahada Ped Uzunluğu dopovnennya'nın intikamını almak için. Potim, AH'deki gibi, saydı Sıra numarası. Eğer öyleyse, kontrol miktarı (ICV) önemlidir. Sağlama toplamı, AH protokolü pahasına, sayarken, IP başlığının alanları da ücretlendirilir, ESP, yalnızca ICV alanının silinmesi için ESP paketinin alanları tarafından hesaplanır. Sağlama toplamı hesaplanmadan önce sıfırlarla doldurulacaktır. ICV hesaplama algoritması, AH protokolünde olduğu gibi, ileten IPsec modülü, işlenmekte olan paket yardımıyla SA ile ilgili kayıttan tanınır.

Gelen IPsec paketlerinin işlenmesi

ESP protokolüne misilleme yapmak için bir paket aldıktan sonra, alıcı IPsec modülü SADB'de (Güvenlik İlişkilendirmeleri Veritabanı) güvenli bir sanal bağlantı (SA) arar ve ana bilgisayarın IP adresi, güvenlik protokolü (ESP) ve SPI endeksi. Geçerli SA bulunamazsa paket eksiktir. Bulunan sanal kilit (SA) ele geçirme, paketlerin yeniden iletilmesi hizmetine saldıranları gösterir, tobto. Sıra Numarası alanını yeniden kontrol etme ihtiyacı üzerine. Hizmetçi galip geldiğinde, alan yeniden doğrulanır. Bunun için AH'de olduğu gibi hasır yöntemi kullanılır. Alıcı IPsec modülü, W genişliğinde bir pencere şeklindedir. Pencerenin sol kenarı, doğru şekilde alınan bir paketin minimum sıra numarasına (Sıra Numarası) N yanıt verir. N+1 ile başlayan ve N+W ile biten bir değere sahip Sıra Numarası alanına sahip bir paket doğru kabul edilir. Paket iptal edilirse, pencereler ve şaraplar arasında solda görünecektir. Ardından, kimlik doğrulama hizmetini kazanmak için alıcı IPsec modülü, alınan paketin imza alanları için ICV'yi hesaplar, SA kaydından tanınan kimlik doğrulama algoritmasını kazanır ve "CheckIntegrity" değerlerinin sonucunun silinmesini karşılaştırır. . ICV değeri hesaplanmış ve kabul edilmişse, alınan paket geçerli kabul edilir. Yeniden doğrulama olumsuz bir sonuç verdiğinden, birincil paket azaltılır. Ardından, paketin şifresinin çözülmesi gerçekleştirilir. Tercih edilen IPsec modülü, bu gizli anahtarı çıkarmak için hangi şifreleme algoritmasının kullanıldığı SA ile ilgili kayıttan tanınır. Sağlama toplamının ve şifre çözme prosedürünün doğrulanmasının sadece sıralı olarak değil paralel olarak da gerçekleştirilebileceğine dikkat edilmelidir. Dönemin geri kalanında, sağlama toplamı yeniden doğrulama prosedürü, şifre çözme prosedüründen daha önce tamamlanacaktır ve ICV yeniden doğrulaması başarısız olduğu için, şifre çözme prosedürü de suçlanacaktır. Bu, "hizmet içi" (DOS saldırıları) gibi saldırılardan kaynaklanan saldırı riskini artıran sıkıştırılmış paketleri daha net bir şekilde görüntülemenizi sağlar. Dalі sahaya povіdomlennya vіdpovіdno deşifre etti Sonraki Başlık uzak bir işleme aktarılır.

Vikoristannya

IPsec protokolü, esas olarak VPN tünellerinin organizasyonu için kazanır. Bir şekilde, ESP ve AH protokolleri tünel modunda çalışır. Ek olarak, şarkı söyleyen rütbe tarafından bir güvenlik politikasının oluşturulması, bir ara ekranın oluşturulması için doğrulanabilir. Aracı ekran algısı, belirlenen kurallara bağlı olarak içinden geçen paketleri kontrol etmesi ve filtrelemesi gerçeğine dayanmaktadır. Bir dizi kural kurulur ve ekran, içinden geçen tüm paketlere bakar. Aktarılmakta olan paketler bu kurallara göre kullanıldığından, aracı ekran sırasına göre güncellenir. Örneğin, aynı paketleri güvenli olmayan koşullar ekleyerek sarabilirsiniz. Bir güvenlik politikası oluşturduktan sonra, örneğin İnternet trafiğini engelleyebilirsiniz. Paketlerin güvenliğini sağlamak için yeterli olduğu için yak_'a HTTP ve HTTPS dahildir. IPsec tersine çevrilebilir ve sunuculardan korunabilir - bunun için tüm paketler, paketler, gerekli doğru sunucu işlevleri seçilir. Örneğin, bir Web sunucusu için tüm trafiği engelleyebilir, herhangi bir nedenle 80. bağlantı noktası üzerinden TCP protokolüne veya HTTPS engellenmişse geri dönüşte TCP bağlantı noktası 443 üzerinden bağlanabilirsiniz.

Böl. ayrıca

Posilannya

- IPSec Yapılandırma Açıklaması (cisco.com)

| Sanal Özel Ağlar (VPN) | |

|---|---|

| yazılım güvenliği |

Chaply Check Point VPN-1 Cisco Systems VPN İstemcisi CloudVPN CryptoLink Gbridge Hamachi Jabpunch Microsoft Forefront Birleşik Erişim Ağ Geçidi n2n ağ yöneticisi OpenVPN Openswan pLan OpenVPN Sürümü (ZeroGC Oyun İstemcisi) rp-pppoe Sosyal VPN güçlüSwan Tinc tcpcrypt Vyatta Wippien |

| mekanizmalar | |

| Bir posta işçisi tarafından bakılıyor | |

| Güvenlik mekanizmaları |

|---|

AT şimdiki dünyayaÇeşitli VPN teknolojileri her yerde bulunur. Eylemler (örneğin, PPTP) bazen güvensiz olarak kabul edilir ve adım adım diğerleri (OpenVPN), diğer yandan, cilt kaderi ile ciroyu artırır. Yine de, daha önce olduğu gibi özel kanalların oluşturulması ve korunması için değişmeyen lider ve kurucu teknoloji, IPsec VPN tarafından terk edildi. Bazen, pentest sırasında, isimleri silebilecek beş yüz UDP bağlantı noktasına sahip ciddi şekilde korunan bir ağ tespit etmek mümkündür. Reshta kapatılabilir, yamalı ve nadiyno filtrelenebilir. Böyle bir durumda, burada özel bir şey olmadığı düşüncesini suçlayabilirsiniz. Ale tse zavzhd yani. Buna ek olarak, IPsec'in varsayılan yapılandırmalarda erişilemez hale getirilmesi ve genel bir güvenlik düzeyi sağlaması gerektiği fikri genişletildi. Bugün de aynı duruma bakalım. Biraz daha, IPsec ile olabildiğince verimli bir şekilde savaşmak için neyin yanlış olduğunu ve nasıl çalıştığını bulmak gerekir. Tsim hadi meşgul olalım!

ortadaki IPsec

Ondan önce, doğrudan IPsec'in kendisine gidin, VPN türlerinin başlayıp başlamadığını tahmin etmek iyi olur. VPN'nin sınıflandırması kişisel değildir, ancak fazla saplanıp kalmayalım. ağ teknolojileri ve sakin ol. Bu nedenle VPN iki ana türe ayrılır - siteden siteye VPN bağlantıları (bunlara kalıcı da diyebilirsiniz) ve uzaktan erişim VPN'si (RA, kokuşmuş).

İlk tür, çeşitli sınır adaları arasında, örneğin anonim bir dosya dağıtımıyla merkez ofis arasında bir posta bağlantısı olarak hizmet etmektir. RA VPN bir senaryodur, istemci kısa bir süre için bağlanırsa, ilk ağ kaynaklarına erişimi reddeder ve iş başarıyla bağlandıktan sonra.

Sizin için başka bir seçeneğimiz olacak, başarılı bir saldırının parçaları, bir pentester için ciddi şekilde ulaşabileceği dahili kuruluşa erişim sağlamalıdır. IPsec, kendi yöntemiyle, hem siteden siteye hem de uzaktan erişim VPN'i uygulamanıza olanak tanır. Ne tür bir teknoloji ve bu bileşenler var?

Varto, IPsec'in tek bir protokol değil, verilerin içgörüsünü ve dikkatsizce savunmasını güvence altına alacak bir dizi farklı protokol olduğunu belirtir. IPsec'in özelliği, şarapların marjinal düzeyde uygulanması ve onu böyle bir sıralama ile tamamlaması gerçeğinde yatmaktadır, böylece gelecek olanlar için her şey önemsizdi. Ana şey, bir bağlantı kurma sürecinde, çalınan bir kanaldaki iki katılımcının birçok farklı parametreyi tamamlaması gerektiğidir. Ve kendisi için - pis koku, yalnızca birinin kimliğini doğrulamaktan, onu oluşturmaktan ve anahtarları değiş tokuş etmekten (dahası, güvenilmeyen bir orta aracılığıyla) ve ayrıca verileri şifrelemek için bu tür protokollerin yardımı için ikametgahtan sorumludur.

IPsec'in asıl nedeni, zorunlu dili korunan sistemin kurulmasını ve robotun onu yönetmesini sağlamak olan bir protokol yığını tarafından oluşturulur. Bir bağlantı kurma sürecinin tamamı iki aşamadan oluşur: diğer aşamada zaten ISAKMP güncellemesinin güvenli bir şekilde değişimini sağlamak için ilk aşama durdurulur. ISAKMP (Internet Security Association and Key Management Protocol), VPN katılımcıları arasında güvenlik politikalarının (SA) güncellenmesine hizmet eden bir protokoldür. Bu politikalarda, hangi protokolün şifreleneceği (AES veya 3DES) ve hangisinin kimlik doğrulaması yapılacağı (SHA veya MD5) ayrıca belirtilir.

IPsec'in iki ana aşaması

Bundan böyle, katılımcıların bir takım ödevler yapması gerektiğini, bu tür mekanizmalar sayesinde günün korunmasının oluşturulacağını açıkladık, şimdi IKE protokolü devreye giriyor. IKE (İnternet Anahtar Değişimi), IPsec SA'nın (Güvenlik Birliği, güvenlik politikalarının kendisi) oluşumu için kazanır, daha basit görünüyor - korunan ağdaki katılımcıların robotlarını memnun etmek. Bu protokol aracılığıyla katılımcılar, hangi şifreleme algoritmasının bloke edileceğine, hangi algoritmanın bütünlüğü kontrol etmek ve birinin kimliğini doğrulamak için kullanılacağına karar verir. Aşağıdakiler protokolün geçerli iki sürümüdür: IKEv1 ve IKEv2. Biz sadece IKEv1 tarafından aranacağız: IETF'nin (İnternet Mühendisliği Görev Gücü) 1998'de yogayı tanıttığına bakılmaksızın, özellikle RA VPN için hala sıklıkla kazanılmaktadır (böl. Şekil 1).

IKEv2'ye gelince, ilk taslaklar 2005'te yayınlandı; IKEv1 ve IKEv2 arasındaki yetkililer için daha fazla rapor vrіzanі'da okunabilir. IKE'den demonte edildikten sonra IPsec aşamalarına geçiyoruz. İlk aşama sürecinde, katılımcılar birer birer kimliklerini doğrularlar ve yalnızca güvenlik, şifreleme algoritmaları ve gelecekteki IPsec tünelinin diğer ayrıntıları hakkında bilgi alışverişi için tanınan özel bir şifrenin kurulum parametreleri hakkında bilgi edinirler. İlk tünelin parametreleri (ISAKMP tüneli olarak da adlandırılır) ISAKMP politikası tarafından belirlenir. Diff-Hellman (DH) anahtarlarının değişimini sağlayan karmalar ve şifreleme algoritmaları kullanıyoruz ve sonra kimin kim olduğunu bilmemize gerek yok. Satırın geri kalanında Tobto, PSK- veya RSA-anahtarıyla kimlik doğrulama işlemidir. Taraflar mutabık kalırsa, yine bir başka IKE aşamasından geçecek olan bir ISAKMP tüneli kurulur.

Diğer aşamada, zaten birbirine güvenen katılımcılar, aracısız veri aktarımı için ana tünel nasıl olacaklarını düşünürler. Devam edin ve transform-set parametresinde belirtilen seçeneklerden birini deneyin ve ilerledikçe ana tüneli yükseltin. İkincil ISAKMP tüneli kurulduktan sonra hiçbir yere gitmeyeceğini unutmamak önemlidir - SA'yı ana tünele periyodik olarak yükseltmek gerekecektir. IPsec sonucunda dünya bir değil iki tünel kuracak.

Veri nasıl toplanır

Şimdi dönüşüm kümesi hakkında bir kelime. Aja'nın tünelden geçen verileri şifrelemesi gerekiyor. Bu nedenle, tipik bir dönüşüm kümesi konfigürasyonunda, paketin nasıl işlenmesi gerektiğinin açıkça belirtildiği bir dizi parametre vardır. Açıkçası, bu tür verilerin işlenmesi için iki seçenek vardır - tüm ESP ve AH protokolleri. ESP (Kapsamlı Güvenlik Yükü), aracı olmadan veri şifrelemeyi işler ve ayrıca veri bütünlüğü kontrollerini güvence altına alabilir. AH (Kimlik Doğrulama Başlığı)

Örneğin, crypto ipsec transform-set SET10 esp-aes komutu, yönlendiriciye SET10 adlı dönüşüm kümesinin yalnızca ESP protokolünden ve AES algoritması için şifrelemeden sorumlu olduğunu söyler. İleriye atlayarak, burada ne diyeceğim ve bana Cisco'dan muzaffer yönlendiriciler ve güvenlik duvarları verdim. Vlasne, ESP ile, sağda her şey az çok anlaşılır - şifreleyin ve gizliliği koruyun, ancak yine de AH'ye ihtiyacınız var mı? AH, verilerin kimlik doğrulamasını güvence altına alır, böylece bu verilerin, bağlantıyı koydukları kendi başlarına geldiğini ve fiyata göre değiştirilmediğini onaylar. Vin, hala yeniden oynatma karşıtı zahist olarak adlandırılan kişilere önem verir. AT şimdiki merezha AH pratikte vikoristovuєtsya değildir, skrіz ESP'den daha az olabilir.

IPsec tünellerinde bilgilerin şifrelenmesi için seçilen parametreler (stink SA), herhangi bir değiştirmeden sonra bir saatlik kullanım ömrüne sahip olabilir. Kilitleme için ömür boyu IPsec SA parametresi 86400 s veya 24 yıl olur.

Sonuç olarak, katılımcılar tüm parametreleri kontrol edebilmeleri ve şifreleme için kullanılan veri akışlarını oraya yönlendirebilmeleri için parametrelerle birlikte şifreleme tünelini kaldırdılar. Belli aralıklarla, görünüşe göre bir ömre kadar, ana tünelin şifreleme anahtarları güncellenir: katılımcılar ISAKMP tüneline yeniden bağlanır, başka bir aşamadan geçer ve SA'yı yeniden kurar.

IKEv1 modları

IPsec robotlarının temel mekaniği ile ilk kapanışa baktık, ancak birkaç konuşmaya göre konuşmak gerekiyor. İlk aşama, aksi takdirde iki modda yapılabilir: ana mod veya agresif mod. İlk seçeneğe daha önce baktık, ancak agresif mod olarak adlandırılabiliriz. Bu modun üç ikamesi vardır (ana modda altı ikame). Aynı zamanda, ödemeyi kim başlatırsa, tüm verilerini bir kerede verir - ne istediğini ve ne istediğini ve ayrıca DH değişiminin bir parçası. Daha sonra taraf aynı zamanda DH neslinin kendi bölümünü bitirir. Bu moddaki sonuçlar aslında sadece iki aşamaya sahiptir. Bu yüzden ana modun ilk iki aşaması (karma ve DH değişimi kullanılarak) bire sıkıştırılacaktır. Sonuç olarak, bu rejim, düz metinde çok fazla teknik bilgiye sahip olmanızın nedenlerinden dolayı önemli ölçüde güvensizdir. İlk olarak, VPN ağ geçidi, ilk aşamada kimlik doğrulama için kullanılan parolanın bir karmasını gönderebilir (bu parolaya genellikle önceden paylaşılan anahtar veya PSK denir).

Kural olarak, her şey değişiklik yapılmadan daha da uzakta şifrelenir. Neden aynı rejim daha önce olduğu gibi galip geldi? Sağda, damarın zengin bir şekilde şiştiği, yaklaşık iki kez. Penester için özellikle ilgi çekici olan, agresif modun genellikle RA IPsec VPN'lerinde yer almasıdır. Farklı agresif mod durumunda RA IPsec VPN'nin küçük bir özelliği daha vardır: istemci sunucuya giderse, tanımlayıcısını (im'ya grubu) geçersiz kılar. Tünel grup adı (div. küçük 2) - bu IPsec bağlantısı için kendi ilkelerinizin intikamını almak için girişin adı. Zaten Cisco'ya özgü özelliklerden biri.

İki aşama biraz göründü

Dışarı çıkıp böyle olmasa daha iyi olurdu basit devreçalışır, ama bu doğru, hala biraz daha katlanır. Yıllar geçtikçe, güvenlik için birden fazla PSK'nın yeterli olmadığı ortaya çıktı. Örneğin, spivrobitnik'in iş istasyonunun ele geçirilmesi sırasında, saldıran yılan bir kez daha tüm dahili girişimlere erişimi ortadan kaldıracaktır. Bu nedenle faz 1.5, birinci ve diğer klasik fazlar arasında doğrudan bölündü. Bundan bahsetmişken, bu aşama standart siteden siteye VPN bağlantısını değil, uzak VPN bağlantılarını düzenlerken zastosovuetsya (bizim seçimimiz) kazanır. Bu aşama iki yeni uzantı içerir - Genişletilmiş Kimlik Doğrulama (XAUTH) ve Mod Yapılandırması (MODECFG).

XAUTH - IKE protokolünün sınırlarında tse dodatkova autentifikatsija koristuvachіv. Kimlik doğrulama, bazen IPsec'te başka bir faktör olarak da adlandırılır. MODECFG, istemciye, belki IP adresleri, maske, DNS sunucusu vb. gibi ek bilgileri aktarmak için kullanılır. Bu aşamaya ek olarak daha önce bakıldığı görülebilir, ancak renklendirme şüphesizdir.

IKEv2'ye karşı IKEv1

500 numaralı UDP bağlantı noktasının arkasındaki protokolleri rahatsız ettikten sonra, ancak bu çılgınca değil, duruma izin verilmiyor, bu nedenle tünelin bir ucunda IKEv1 ve diğerinde - IKEv2. İlk versiyonda başka bir versiyonun ana kontrolünün ekseni:

- IKEv2'de agresif veya ana modlar gibi anlaşılması gereken başka şeyler yoktur.

- IKEv2'de, birinci aşama terimi IKE_SA_INIT (şifreleme/karma protokolünü ve DH anahtarı oluşturmayı sağlayan iki bildirim değişimi) ile, diğer aşama ise IKE_AUTH (geçerli kimlik doğrulamayı uygulayan iki bildirim vardır) ile değiştirilir.

- Mod Yapılandırması (IKEV1'de faz 1.5 olarak adlandırılanlar) artık protokol spesifikasyonunda ve üçüncü kısımda açıklamalardır.

- IKEv2, DoS saldırılarına karşı savunmak için ek bir mekanizma ekliyor. Yogo'nun özü, cilt üzerindeki ilk, daha düşük şifrenin kurulu korumalı güvenlik (IKE_SA_INIT) IKEv2 tarafından talep edilmesidir, VPN ağ geçidi çereze böyle bir istek gönderir ve şifreyi kontrol eder. Bir dzherelo v_dpovіlo gibi - her şey güvenlidir, onunla DH oluşturmaya başlayabilirsiniz. Dzherelo gibi görünmüyorsa (bir DoS saldırısı nedeniyle, bu olur, teknik TCP SYN taşmasını tahmin eder), o zaman VPN ağ geçidi bunu unutur. Herhangi bir mekanizma olmadan, cilt temasıyla, kim olursa olsun, VPN ağ geçidi bir DH anahtarı oluşturmaya çalışır (yoğun kaynak gerektiren bir işlemle bunu yapmak için) ve aniden sorunlarla karşılaşır. Sonuç olarak, tüm işlemlerin artık tesisin diğer tarafında, saldırıya uğrayan ek binada onaylanması gerektiğinden, çok sayıda kritik oturum oluşturmak mümkün değildir.

hadi kordona gidelim

IPsec robotunun ve bileşenlerinin özelliklerini öğrendikten sonra, asıl olana - pratik saldırılara geçebilirsiniz. Topoloji basit ve gerçeğe yakın olacaktır (böl. Şekil 3).

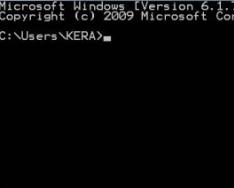

Etkinleştirmek için bir IPsec VPN ağ geçidi atamamız gerekiyor. Port taramalarını kontrol ederek işi yapmak mümkündür, ancak küçük bir tekillik vardır. ISAKMP, UDP protokolünü, 500 portunu kullanır ve aynı zamanda Nmap yardımı için varsayılan tarama TCP portu üzerinden başlar. Ve sonuç şöyle olacaktır: 37.59.0.253 üzerinde taranan 1000 bağlantı noktasının tümü filtrelenir.

Tüm bağlantı noktalarının filtrelendiği ve başka bağlantı noktasının olmadığı bir saldırı var. Ali takımı yendi

Nmap -sU --top-ports=20 37.59.0.253 Nmap 6.47'yi (http://nmap.org) 2015-03-21 12:29'da başlatma 37.59.0.253 için GMT Nmap tarama raporu. PORT DEVLET HİZMETİ 500/udp açık isakmp

yanlış olanı değiştirelim ve önümüzde doğru VPN ekleri var.

İlk aşamaya saldırın

Şimdi ilk aşamada, agresif modda ve önceden paylaşılan anahtar (PSK) ile kimlik doğrulamada olacağız. Bu senaryoda, hatırladığım kadarıyla, VPN cihazı veya gönderen taraf, başlatıcıya PSK karmasını yönetir. IKE protokolünü test etmek için en popüler araçlardan biri, Kali Linux dağıtım deposunda bulunan ike-scan'dır. Ike-scan, çeşitli parametrelerle IKE uyarılarını düzenlemenize, izin verilen paketleri etkinleştirmenize, kodunu çözmenize ve genişletmenize olanak tanır. Tüm losyonu bulaştırmaya çalışıyoruz:

[e-posta korumalı]:~# ike-scan -M -A 37.59.0.253 0 geri dönen el sıkışma; 0 iade bildirimi

-A anahtarı, agresif modda yazılması gerekenleri belirtir ve -M, daha fazla manuel okuma için çok satırlı çıktıyla sonuçlananları belirtir. İstenen sonucun alınmadığı görülebilir. Bunun nedeni, VPN grubunun kimliğini belirtmenin gerekli olmasıdır. Anlaşılır bir şekilde, ike-scan yardımcı programı, bu tanımlayıcıyı parametrelerinden biri olarak ayarlamanıza izin verir. Ale, oskіlki bizi nevіdomy, vіzmemo dovіlne znachennya, örneğin 0000.

[e-posta korumalı]:~# ike-scan -M -A --id=0000 37.59.0.253 37.59.0.253 Agresif Mod El Sıkışma geri döndü

Kaç defa delilin elimizden alındığını gördük (böl. küçük 5) ve bize biraz bayat bilgi verildi. Kaldırılan bilgilerin - dönüşüm kümesi - bölümünü bitirmek önemlidir. Wipad'imizin orada atanmış "Enc=3DES Hash=SHA1 Group=2:modp1024 Auth=PSK" var.

Tüm bu parametreler --trans anahtarının yardımıyla ike-scan yardımcı programı tarafından belirlenebilir. Örneğin, --trans=5,2,1,2, 3DES şifreleme algoritması, HMAC-SHA karma, PSK kimlik doğrulama yöntemi ve başka bir DH grubu türü (1024 bit MODP) diyebilir. Verilen adres için değerin detay tablosuna bakabilirsiniz. Paketin yükünü veya daha doğrusu PSK karmasını doğrudan girmek için bir anahtar (-P) daha ekleyin.

[e-posta korumalı]:~# ike-scan -M -A --id=0000 37.59.0.253 -P

Podolaemo ilk katlama

Daha iyi olurdu, karma alınır ve yoga havlamayı deneyebilirsiniz, ancak her şey o kadar basit değil. Uzun zaman önce, 2005 yılında, roci, bazı Cisco girişlerinde bir çakışma olduysa: ci uzantıları, daha çok bir saldırgan gibi, doğru ID değerini geçerek bir hash verdi. Aynı zamanda, elbette, böyle bir mülkiyete sahip olmak pratik olarak imkansızdır ve saldırı sırasındaki ID'nin doğru değerinin doğru olmasına bağlı olarak, değeri bağımsız olarak zorlar. Yanlış karmayı kaba zorlamanın aptalca olduğu açıktır. Bu nedenle, ilk görev, doğru hashın elde edilmesi için doğru ID değerini atamaktır. Ve son zamanlarda bize yardım etmek için ne şekilde tutarsızlık gösterildi. Sağda, bilinenlerde, mesaj alışverişi arasında küçük bir fark var. Kısacası, doğru grup adını seçerseniz, VPN kurulumuna ve diğer fazın iki şifreli paketine devam etmeye çalışmalısınız. Aynı zamanda, yanlış kimlik alındıysa, yalnızca iki paket geldi. Nitekim, SpiderLabs (Yanıtlayıcı aracının yazarı, daha az değil) PoC çekirdeğini ve ardından çekişmeyi kullanmak için IKEForce yardımcı programını geliştirdi.

IKE'nin gücü kimde?

Komutu çalıştırarak IKEForce'u belirli bir dizine yükleyebilirsiniz.

Git klonu https://github.com/SpiderLabs/ikeforce

İki ana mod vardır - numaralandırma modu -e (numaralandırma) ve kaba kuvvet modu -b (kaba kuvvet). Bir diğerinden önce, başka bir faktöre yapılan saldırı muhteşemse, gideceğiz ve ilk enfeksiyonun ekseni işgal edilecek. Bundan önce, ID'yi ayarlama sürecini tam olarak anlamak için, transform-set'in tam değerini ayarlamak gerekir. Mi yogo daha önce atanmıştı, bu da -t 5 2 1 2 seçeneğiyle gösterilir. Sonuç olarak, kimlik tanıma süreci bir sonraki adım olacaktır:

Python ikeforce.py 37.59.0.253 -e -w kelime listeleri/group.txt -t 5 2 1 2

Daha sonra doğru ID değerinin alınması gerekmiştir (Şekil 7). İlk kaya geçildi, daha da çökebilirsin.

PSK'yı kabul et

Şimdi grubum için daha doğru bir şekilde dosyanın PSK karmasını kaydetmesi gerekiyor, bunu ike-scan yardımıyla yapabilirsiniz:

Ike-scan -M -A --id=vpn 37.59.0.253 -Pkey.psk

Ve şimdi, doğru ID değeri seçildiyse ve doğru PSK karması alındıysa, çevrimdışı kaba kuvvete başlayabiliriz. Böyle bir kaba kuvvet için seçenekler zengindir - klasik psk-crack yardımcı programı, John the Ripper (bir jumbo yama ile) ve görünüşe göre GPU sertliğini yenmenize izin veren oclHashcat. Basit olması için, doğrudan kaba kuvveti destekleyen psk-crack kullanıyoruz, bu yüzden sözlükle saldırıyorum:

Psk-crack -d /usr/share/ike-scan/psk-crack-dictionary key.psk

Ale, PSK'yı başarıyla haklı çıkardı (böl. küçük. 8) - sadece yarısı yaptı. Bu aşamada bize XAUTH çeki ve başka bir IPsec VPN faktörü verenleri tahmin etmeliyiz.

Başka bir IPsec faktörüyle başa çıkmak

Ayrıca, XAUTH'un bir güvenlik görevlisi, başka bir kimlik doğrulama faktörü olduğunu ve 1.5 aşamasında olduğunu tahmin ediyorum. XAUTH seçenekleri de kullanılabilir - RADIUS protokolünün tse ve yeniden doğrulanması ve tek seferlik parolalar (OTP) ve büyük bir yerel koristuvachiv veritabanı. Başka bir faktörü yeniden kontrol etmek için değişkenlerin yerel tabanı seçilirse, standart bir duruma dayanırız. Yakın zamana kadar, XAUTH kaba kuvvet için genel erişim aracı yoktu. Ancak IKEForce'un ortaya çıkmasından sonra görev elinden alındı. karar günü. Kaba kuvvet XAUTH'u başlatmak basittir:

Python ikeforce.py 37.59.0.253 -b -i vpn -k cisco123 -u admin -w wordlists/passwd.txt -t 5 2 1 2 [+] kullanıcı için şifreler: admin [*]XAUTH Kimlik Doğrulaması Başarılı! Kullanıcı adı: admin Şifre: cisco

Bununla, bilinen tüm değerler belirtilir: ID (anahtar -i), PSK güncellemeleri (anahtar -k) ve giriş transferleri (anahtar -u). IKEForce, -U parametresiyle yapılabilecek bir oturum açma listesinin yanı sıra bir kaba kuvvet oturum açma işlemini de ele alır. Diğer olası engellemeler için, kaba kuvvetin hızını azaltmanıza izin veren -s seçeneğini kullanın. Konuşmadan önce, yardımcı programı içeren kit, özellikle kimlik değerini ayarlamak için kahverengi olanlar olmak üzere bir dizi uygunsuz sözlükle birlikte gelir.

İç çitten giriyoruz

Şimdi, tüm verileri alabilirsek, çatlağın geri kalanı geride kaldı - yerel sınıra iyice nüfuz etti. Kimin için bir VPN istemcisine ihtiyacımız var, böyle anonim. Kali vipadka'da Ale, zaten kurulu olan VPNC'yi kolayca hızlandırabilirsiniz. VIN'i almak için bir yapılandırma dosyasını düzenlemeniz gerekir - /etc/vpnc/vpn.conf . Hiçbir şey bilmiyorsanız, bir dizi belirgin parametre oluşturmanız ve hatırlamanız gerekir:

IPSec ağ geçidi 37.59.0.253 IPSec Kimliği vpn IPSec gizli cisco123 IKE Authmode psk Xauth Kullanıcı adı admin Xauth parolası cisco

Burada, verilerin ön saflarında kesinlikle her şeyin bilindiğini hatırlamalıyız - ID, PSK, oturum açma ve başka bir faktörün şifresi. Aynı bağlantı tek komutla yapılıyorsa:

[e-posta korumalı]:~# vpnc vpn

Eklemeyi tamamlamak kolaydır:

[e-posta korumalı]:~# vpnc bağlantısını kes

ifconfig tun0 komutu yardımıyla bağlantı sırasını değiştirebilirsiniz.

Kibirli bir zahist nasıl teşvik edilir

Mevcut saldırılara karşı savunma karmaşık olabilir: yamaları saatlik olarak kurmak, önceden paylaşılan anahtarları düzeltmek, mümkünse bunları değiştirmek gerekir. dijital sertifikalar. IB'nin parola politikası ve diğer belirgin unsurları da güvenlik güvenliğinde önemli bir rol oynamaktadır. Durumun adım adım değiştiği gerçeğini fark etmemek mümkün değil ve IKEv2'den daha az kaybetmek mümkün.

Sonuç nedir

RA IPsec VPN denetim sürecini her ayrıntısına kadar inceledik. Yani, delicesine, görev önemsiz olmaktan uzak. Çok fazla çalışma gerektirir ve cilt üzerinde kontrol edilmesi zor olabilir, ancak başarı zamanlarında sonuç daha az zarar verir. Otrimanya'nın iç kaynaklara erişimi, uzak faaliyetlerin en geniş alanını açar. Sırt çevresinin korunmasına inanan bu takım için, varsayılan şablonları hazırda açmak değil, derisiz top üzerinde ciddi düşünmek gerekiyor. Peki, pentest yapmak isteyenler için, 500. UDP bağlantı noktasının tezahürleri - IPsec VPN'nin güvenliğinin derin bir analizini yapmak ve muhtemelen kötü sonuçlar almak gerekir.

IPsec (IP güvenliği)- IP ağı üzerinden trafiğin güvenli iletimi için bir dizi protokol. Sistem tarafından desteklenen VPNKI ile en katlanabilir ve genişletilmiş protokol yığını olabilir.

Üç ana protokol içerir:

- AH (Kimlik Doğrulama Başlığı) - iletilen veri ve kimlik doğrulama sayısının kontrolü

- ESP (Güvenlik Yükü Kapsülleme) - veri şifreleme

- ISAKMP (İnternet Güvenlik Birliği ve Anahtar Yönetim Protokolü) - bir bağlantının kurulumunun kontrolü, uç düğümlerden biri tarafından karşılıklı kimlik doğrulama ve gizli anahtarların değişimi

Ana bağlantı noktaları ve protokol numaraları

- UDP protokolü, bağlantı noktası 500 (IKE, anahtarlı)

- Protokol UDP, bağlantı noktası 4500 (IPSEC NAT-Geçiş modu)

- ESP protokolü, değer 50 (IPSEC için)

- Protokol AH, değer 51 (IPSEC için)

Vzagali, IPsec protokollerini yazmak, yogo vikoristannya'nın olanaklarına bir bakışla kolay değil, yakі daha da zengin. Bununla birlikte, bu protokolle ilgili her şeyin temel özelliği, SA'nın (Güvenlik Birliği) anlaşılmasıdır - bunlarla ilgili parametreler, tarafların IPsec ambarındaki protokollerin diğer güçlerini nasıl kazanması gerektiği.

IPsec çalışmasının iki ana modu hakkında daha fazla bilgi edelim - tünel oluşturma ve taşıma. Kabaca, taşıma modunda, yalnızca IP paketinin orijinal verileri şifrelenir ve tünel modunda, IP başlıkları dahil tüm veriler şifrelenir.

kimlik doğrulama

İki düğümün etkileşimi SA'nın kurulmasıyla başlar. Daha doğrusu, iki ilişki - AH ve ESP protokolü için, ayrıca bir ve diğer yönde. SA, kimlik doğrulama ile başlar ve ardından taraflar olası oturum parametreleri üzerinde anlaşırlar:

- AH protokolü için - kimlik doğrulama algoritması, ne kazanılacağı, anahtarlar, anahtarların ömrü ve diğer parametreler,

- ESP protokolü için - şifreleme ve kimlik doğrulama algoritmaları, anahtarlar, başlatma parametreleri, anahtar ömrü ve diğer parametreler.

Taraflar hemen IPsec robotlarının tünel veya taşıma modundan bahsediyorlar.

İşlem tamamlanana kadar SA kopyasını eklemekle suçlanacaksınız, ancak ... birkaç rapor doğru.

Aşama 1 ve Aşama 2

IPsec'te her şey Aşamaların arkasındadır.

Faz üzerinde, ilk fazın SA'sı kurulur. İlk aşamada taraflar tanımlama yöntemi, şifreleme algoritması, hash algoritması ve Diffie Hellman grubu hakkında konuşuyor. Bu aşama, şifrelenmemiş üç paketin (agresif mod) veya altı şifrelenmemiş paketin - standart mod - değiş tokuşundan geçebilir. Her şey yolunda giderse, IKE SA adı altında faz 1 SA oluşturulur ve başka bir faza geçiş yapılır.

2. aşamada taraflar siyaset hakkında konuşuyor ve anahtarlar kendileri yaratılıyor. Bu aşama, ilk aşamanın ilk gününde tekrar şifrelenecek ve birinci aşamanın başarıyla tamamlanması birden fazla kez olacaktır. Bununla bağlantılı olarak, yeni şifrelemenin 2. aşamasındaki trafik giderek daha fazla sorun gidermeye dönüşüyor, bu yüzden her şey yolunda gitti, 2. aşama SA oluşturuluyor ve ben buna IPSec SA diyeceğim. Aynı zamanda tünelin kurulmakta olduğunu da söyleyebiliriz.

Veri sıkıştırma

IPsec ambarında bir veri sıkıştırma mekanizması yoktur, ancak IP paketini IPsec işlemine geçirmeden önce bunun yerine sıkıştıran IPcomp mekanizmasını kullanabilirsiniz. ipsec.conf dosyalarını (örneğin, Strongswan paketi) ayarlayarak bu mekanizmayı zorlamak için IPsec arka plan programlarını etkinleştirin

VPN sözleşme verilerinin otomatik olarak doğrulanması

IPsec'in ortasında, çağrının geçerliliğini (ping gibi) yeniden doğrulamak için düzenli bir yöntem yoktur, bu nedenle tünel aynı yöntemlerle yeniden doğrulanabilir.

VPN kilidi açıldı ve anahtarlar değiştirildi

Uzgodzhenі iki aşamada, anahtarlar saatin politikasının pracsyuvati sanrıları olabilir. Tse, tarafların anahtar değiştirme (yeniden anahtarlama) prosedüründen geçmeleri gerekebileceği anlamına gelir, aksi takdirde SA dağılır. Daha çok söylendiği gibi, taraflar faz 1 (IKE) ve faz 2 (IPsec) süreci çerçevesinde anahtar alışverişinde bulunurlar. Bir fiyat için farklı zamanları (gibi ve zamanlayıcıları) değiştirme prosedürleri. Anahtarları değiştirme sürecinde bağlantıyı kesmemek için yeni SA'nın parametreleri daha uygun olacak ve yalnızca başarılı bir prosedürden sonra eski SA'nın derecesi düşürülecek.

Dış görünüm aşamasında IPsec'te, anahtarları değiştirmenin birkaç yolu vardır - kimlik doğrulamalı veya onsuz, ancak bununla gurur duymayacağız. Sadece prosedürün amacı için, IKE ve IPsec için bellenim ve spivv_dnoshenya zamanlayıcılarının sürümlerinde yatmak gibi çok fazla nüans vardır.

Örneğin, DARPA'nın savunmasında umut vaat eden başarılarla dolu altmış yıllık Amerikan ajansı, ARPANet adı altında deneysel bir önlem oluşturma kararını övdü. Yetmişlerde ARPANet yükselmeye başladı. vahşi bir ağ ile Amerika Birleşik Devletleri ve bu bağlantı aracılığıyla Amerika Birleşik Devletleri'ndeki önde gelen üniversitelere ve araştırma merkezlerine erişim elde etmek mümkün oldu. On sekizinci yüzyılın koçanında, mov programlamanın standardizasyonu başladı ve bunlar arasındaki arayüz protokolleri başladı. Bu çalışmanın sonucu, yedi katmanlı bir ISO/OSI modelinin ve hem yerel hem de küresel birleştirmenin temeli haline gelen TCP/IP protokol ailelerinin geliştirilmesiydi.

TCP / IP ağlarında bilgi alışverişinin temel mekanizmaları on yedinci yüzyılda koçanı üzerinde oluşturulmuş ve çeşitli farklı iletişim kanallarından farklı işletim sistemleri arasında veri paketlerinin teslimini sağlamak için önceden bize yönlendirilmiştir. ARPANet ağını yaratma fikri (şimdiki İnternet'e dönüştüğü şekliyle) savunma örgütünün ortasında yatanlardan bağımsız olarak, aslında ağ son dünyada ortaya çıkmış ve akademik mükemmellik geleneğini reddetmiştir. İnternetin ticarileştirilmesinden önce bile (90'ların ortasında göründüğü gibi), birçok yetkili halef, güvenli TCP / IP protokol yığını ile ilgili sorunlara dikkat çekti. TCP / IP protokollerinin temel kavramları, bilgisayar güvenliği ile ilgili mevcut ifadelerle tamamen tatmin edilir (ve bazen gereksizdir).

Yakın zamana kadar, İnternet temel olarak basit protokoller aracılığıyla bilgi işlemek için kullanılıyordu: e-posta, dosya aktarımı, uzaktan erişim. Bugün, WWW teknolojilerinin yaygınlaşması, multimedya bilgilerinin ayrı işlenmesinin geliştirilmesinde giderek daha aktif hale geliyor. Vodnochas rasstaє obsjag danih obroblyuvanih istemci/sunucu ortamı ve çok sayıda aboneye bir saatlik toplu erişim için tanıma. Uygulanan eşdeğerlik protokollerinin bir kopyası, güvenli olmaları için demonte edilmiştir. bilgi Güvenliği e-posta (PEM, PGP veya benzeri), WWW (Güvenli HTTP, SSL veya benzeri), yönetim yönetimi (SNMPv2 veya benzeri) gibi programlar. Bununla birlikte, TCP / IP ailesinin temel protokollerinde güvenlik özelliklerinin bulunması, çok çeşitli çeşitli ek ve hizmetler arasında bilgi alışverişine izin verir.

Protokolün görünümünün kısa bir tarihsel özeti

1994 yılında, İnternet Mimarisi Kurulu (IAB) "İnternet Mimarisinin Güvenliği" başlığını yayınladı. Bu belge, zastosuvannya'nın İnternet'teki ek güvenlik avantajlarının ana alanlarını ve yetkisiz izlemeye, paketlerin değiştirilmesine ve veri akışı yönetimine karşı savunmayı tanımladı. İlk ve en önemli yaklaşımların ortasında, veri akışlarının bütünlüğünü ve gizliliğini sağlamak için kavramın ve ana mekanizmaların geliştirilmesi ihtiyacına dikkat çekildi. TCP / IP ailesinin temel protokollerindeki değişiklikler, İnternet'in tamamen elden geçirilmesini gerektiriyordu, temel protokollere dayalı olarak büyük telekomünikasyon ağları arasında bilgi alışverişinin güvenliğini sağlamak için bir görev belirlendi. Bu şekilde, Güvenli IP'nin özellikleri, IPv4 ve IPv6 protokollerine eklenerek şekillenmeye başladı.

IPSec mimarisi

IP Güvenliği - IP paketlerinin taşındığı saat için şifreleme, kimlik doğrulama ve güvenlik koruması için kullanılan bir dizi protokol; bu depoya bir kerede mayzhe'ye standartlara göre 20 teklif ve 18 RFC girin.

IP Güvenliği spesifikasyonu (bugün IPsec olarak bilinir), IETF'nin IP Güvenlik Protokolü Çalışma Grubu tarafından geliştirilmektedir. RFC belgeleri "IP Güvenlik Mimarisi", "Kimlik Doğrulama Başlığı (AH)", "Şifreli Veri Kapsülleme (ESP)" (RFC1825, 1826 і 1) olarak yayınlanan algoritmadan bağımsız 3 temel belirtimi içeren bir IPsec listesi. 1998 sonbaharında, IP Güvenlik Protokolü Çalışma Grubu'nun bu spesifikasyonların yeni versiyonlarını yaydığına dikkat edilmelidir, bu da ileri standartların durumunu düşürebilir, ce RFC2401 - RFC2412. Önemli bir şekilde, RFC1825-27 zaten eski moda ve gerçekten kazanmıyor. Krim tsgogo, algoritmik mevduata özel, scho vikoristovuyut protokolleri MD5, SHA, DES.

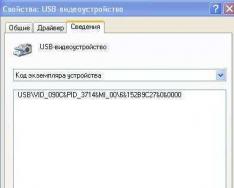

Pirinç. 1 - IPSec mimarisi.

IP Güvenlik Protokolü çalışma grubu, temel bilgi yönetimi protokollerini de genişletir. Bu grubun başında, güvenlik protokolü olarak kullanılan uygulama düzeyinde bir anahtar yönetim protokolü olan İnternet Anahtar Yönetim Protokolü'nün (IKMP) geliştirilmesi yer alır. Bu saatte, İnternet Güvenlik Birliği ve Anahtar Yönetim Protokolü (ISAKMP) ve Oakley Anahtar Belirleme Protokolü'nün özelliklerine göre anahtar yönetimi kavramları ele alınmaktadır. ISAKMP belirtimi, protokollerin öznitelik kazanmasını sağlayan mekanizmaları tanımlarken, Oakley protokolü İnternet üzerinden bir bilgisayara bir ağ anahtarının yüklenmesine izin verir. Önceden, SKIP protokolünün anahtarlarını yönetmek için muzaffer mekanizmaların olasılığı da düşünülmüştü, ancak bu tür olasılıklar pratikte hiçbir yerde muzaffer değil. Anahtar bilgi yönetimi standartları oluşturulmuştur, Kerberos sistemine benzer anahtarların Merkezi dağıtımını desteklemek mümkündür. Kerberos tabanlı IPSec anahtar yönetimi protokolleri, özellikle yeni KINK (Kerberized Internet Negotiation of Keys) çalışma grubu tarafından hemen ele alınmaktadır.

IPsec belirtimindeki verilerin bütünlüğü ve gizliliğine ilişkin garantiler, kimlik doğrulama mekanizmalarının kullanılmasıyla sağlanır ve şifreleme açıktır. Kalsın, dünyan, sesin bilgi alışverişinde taraflara kolaylık ön temeli üzerine kurulu. "güvenlik bağlamı" - kriptografik algoritmalar, anahtar bilgileri ve parametrelerini yönetmek için algoritmalar. IPsec belirtimi, tarafların bilgi alışverişi için çeşitli protokolleri ve ayrıca veri paketlerinin kimlik doğrulaması ve şifrelemesi için parametreleri ve ayrıca anahtarları dağıtmak için çeşitli şemaları değiş tokuş etme yeteneğini aktarır. Güvenlik bağlamının sonucu bir güvenlik parametresi indeksinin (SPI) oluşturulmasıysa, bu, olası güvenlik parametresi kümelerini tanımlayan bilgi alışverişi tarafının iç yapısının ilk öğesinin bir göstergesidir.

Özünde, IPSec olan depo IPv6, üçüncü düzeyde, ardından sınır çizgisinde çalışır. Sonuç olarak, iletilen IP paketleri komşu altyapıya karşı şeffaf bir şekilde korunacaktır. Dördüncü (tobto taşıma) üzerinde çalışan SSL (Güvenli Yuva Katmanı) üzerinde, daha yüksek rіvnyami model OSI'de, IPSec düşük zakhist'i güvenceye almak için tıklar.

Pirinç. 2 - OSI/ISO modeli.

IP verileri sanal özel ağın iletimi için hazır olmadan önce IPSec, çalınan paketleri tanımlamak için bir başlık ekler. İnternet üzerinden iletimden önce, qi paketleri diğer IP paketlerinde kapsüllenir. IPSec, Data Encryption Standard (DES) ve Message Digest 5 (MD5) dahil olmak üzere bir dizi şifreleme türünü destekler.

Parola korumasını yüklemek, oturumdaki katılımcıları rahatsız etmek, anneyi suçlamak, kimlik doğrulama algoritmaları ve anahtarlar gibi güvenlik parametrelerini güvence altına alma yeteneği. IPSec, katılımcıların oturum parametrelerini kullanabileceği anahtarlarla iki tür şifreleme şemasını destekler. Tsya podvіyna pіdtrimka, IETF Çalışma Grubunda günün şarkılarını bağırdı.

IP'nin akış sürümü olan IPv4 ile, İnternet Güvenli İlişkilendirme Anahtar Yönetimi Protokolü'nü (ISAKMP) veya İnternet Protokolü için Basit Anahtar Yönetimi'ni kazanabilirsiniz. Z Yeni sürüm IP, IPv6, ISAKMP'yi kazanmak için kullanılabilir, bazen IKE gibi, ancak SKIP kazanma yeteneği devre dışı bırakılmaz. Ancak aslında SKIP uzun süredir kilit yönetici adayı olarak görülmedi ve 1997 yılında olası adaylar listesinden çıkarıldı.

AH başlığı

Kimlik Doğrulama Başlığı (AH) en büyük isteğe bağlı başlıktır ve genellikle IP paketinin ana başlığı ile veri alanı arasına yerleştirilir. AH'nin varlığı, ulaşım bilgilerinin aynı nehre aktarılması sürecini hiçbir şekilde etkilemez. AH'nin ana ve tek işaretleri, sınır hattının dış adresinin değiştirilmesi de dahil olmak üzere paketin yerinde yetkisiz değişiklikten kaynaklanan saldırılara karşı korumadır. Verilerin kaldırılmasının gerçekliğini doğrulamak amacıyla en üst düzeyde suçlama ve değişiklik protokolleri.

AH formatı basittir ve 96 bitlik bir başlıktan ve 32 bitlik kelimelerden oluşan değişikliklerden oluşur. Geçerli konumun açık göstergesi olacak alanları adlandırın: Sonraki Başlık sonraki başlığı gösterir, Payload Len paketin uzunluğunu gösterir, SPI güvenlik içeriğini belirtir ve Sıra Numarası Alanı paketin son numarasını gösterir.

Pirinç. 3 - AH başlık formatı.

Son paket numarası, IPsec belirtiminin revizyonunun bir parçası olarak 1997'de AH'de tanıtıldı. Bu alanın değeri bir proxy olarak oluşturulur ve kimlik doğrulama sürecinde tekrarlanan saldırılara bağlı saldırılara karşı bir savunma görevi görür. İnternet parçaları, paketlerin teslim sırasını garanti etmez, denetleyici, paketin maksimum son sayısı hakkında bilgi toplamaktan sorumludur, böylece başarılı bir şekilde kimlik doğrulaması yapabilirim, son paket sayısını kaldırma hakkında iletilmesi gerekir. son numaranın (ses) son numarası.

На відміну від алгоритмів обчислення контрольної суми, що застосовуються в протоколах передачі інформації по лініях зв'язку, що комутуються, або по каналах локальних мереж і орієнтованих на виправлення випадкових помилок середовища передачі, механізми забезпечення цілісності даних у відкритих телекомунікаційних мережах повинні мати засоби захисту від amaçlı değişiklikler yapmak. Bu mekanizmalardan biri, MD5 algoritması için özel bir duraktır: AH oluşturma işlemi, paketin kendisinin ve sonraki daraltılmış anahtarın karma işlevini ve ardından bu dönüştürülmüş anahtarın sonucunun toplamını sıralı olarak hesaplar. Danimarka mekanizması, ihracat borsaları tarafından desteklenmeyen bir vahşi algoritmayı kabul ederek tüm IPv6 uygulamalarını güvence altına alma yöntemiyle umovchannyam için zastosovuetsya'dır.

ESP başlığı

Şifrelenmiş verileri kapsüllemenin farklı bir yolunda, ESP başlığı, pakette "görünür" olan bir dizi isteğe bağlı başlıkta kalacaktır. ESP'nin ana yöntemi, verilerin gizliliğini sağlamak, farklı görmek Bilgi, çeşitli şifreleme algoritmalarının anlaşılmasına dayanabilir. Ayrıca, ESP formatı, muzaffer kriptografik algoritmalara bağlı olarak önemli değişikliklere tabi olabilir. Daha az değil, aşağıdaki dil alanlarını görebilirsiniz: Son paket numarasının yerini alacak olan güvenlik bağlamına işaret eden Sıra Numarası Alanı SPI. "ESP Kimlik Doğrulama Verileri" (sağlama toplamı) alanı, ESP başlığında bağlayıcı değildir. ESP başlığının şifresini çözen ESP paketinin desteklenmesi ve aktarım seviyesi bilgilerinin kodunun çözülmesi için talep edilecek olan şifreleme algoritmasına verilerin parametrelerinin yazılması.

Pirinç. 4 - ESP başlık formatı.

ESP ve AH (ve bunların kombinasyonları) günlüğe kaydetmenin iki modu vardır - taşıma ve tünel.

Taşıma modu

Aktarım modu, uygulama hizmeti bilgilerini gözetlemek için aktarım katmanı protokollerini (TCP, UDP, ICMP) gözetlemek için bir IP paketinin veri alanını şifrelemek için kullanılır. Butt zastosuvannya taşıma modu є elektronik posta iletimi. Paketin taşıyıcıdan kazanana giden yolundaki tüm ara düğümler yalnızca bağlantı düzeyi bilgilerini görüntüler ve muhtemelen ayrıca isteğe bağlı paket başlıklarına (IPv6) sahip olur. Taşıma modunun yetersizliği, pakete belirli trafik eklemek için mekanizmaların olmamasının yanı sıra trafiği analiz etme olasılığıdır. Böyle bir analizin sonucu, iletişim ve doğrudan bilgi iletimi, abonelerin ilgi alanları ve kernivniki dağıtımı hakkında bilgi olabilir.

tünel modu

Tünel modu, sınıra eşit başlık dahil tüm paketin şifrelemesini iletir. Tünel modu zastosovuetsya, organizasyonun dış dünyadan bilgi alışverişi tüketimi sırasında. Vekâleten tünel modu olan bir paketin seviyeler arası seviyesinin başlığının adres alanı, organizasyonun çapraz ekranı ile değiştirildiğinde, belirli bir paketin sahibi hakkında bilgi içermeyecektir. Dış dünyadan yerel organizasyona bilgi aktarırken, adres olarak, birleştirme ekranının adresi adres olarak tanınır. Sınır çizgisinin başlığının ekranı arasındaki şifrenin çözülmesinden sonra, pakete aşırı güç verilir.

Güvenlik Dernekleri

Güvenlik Birliği (SA), sanki üzerinden iletilen trafiğe güvenlik hizmetleri veriyormuşuz gibi bir sözleşmedir. SA'nın dış görünüm tarafındaki iki bilgisayar, SA'nın kullandığı modu, protokolü, algoritmaları ve anahtarları kaydeder. Deri SA vikoristovuetsya bir düzden az. Çift yönlü iletişim için iki SA gereklidir. Skin SA, bir mod ve protokol uygular; bu sırayla, bir paket için iki protokol (örneğin, AH і ESP) kazanmak gerektiğinden, iki SA gereklidir.

Güvenlik Politikası

Güvenlik politikası SPD'de (Güvenlik Politikası Veritabanı) saklanır. Bir veri paketi için SPD, üç yoldan biriyle belirtilebilir: paketi bırak, IPSec yardımı için paketi işleme, IPSec yardımı için paketi işle. SPD modunun geri kalanında, hangi SA'nın seçilmesi gerektiğini (ki bu açıkça ilk oluşturma ile aynı SA'dır) veya hangi parametrelerle yeni bir SA'nın oluşturulabileceğini belirtmek de gereklidir.

SPD, cilt paketinin daha da iyi kontrol edilmesini sağlayan daha esnek bir bakım mekanizmasıdır. Paketler şu şekilde sınıflandırılır: mükemmel sayı doğru tarihi belirlemek için alanlar ve SPD veya tüm alanlar kontrol edilebilir. İki makine arasındaki tüm trafiğin bir SA yardımıyla aktarılacağı veya skin programı için veya skin TCP bağlantısı için diğer SA'ların seçileceği noktasına getirilebilir.

ISAKMP/Oakley

ISAKMP protokolü, SA ve diğer anahtar yönetim fonksiyonlarının kurulması için seçilen protokollerin genel yapısını tanımlar. ISAKMP, biri IPSec-DOI olan bir dizi Yorumlama Etki Alanını (DOI) destekler. ISAKMP, protokol sonlandırmaları imzalamaz, bunun yerine farklı DOI'ler ve anahtar değişim protokolleri için "uyandırma blokları" sağlar.

Oakley protokolü bir anahtar türetme protokolüdür, bir tür muzaffer Diff-Hellman anahtar değiştirme algoritmasıdır. Oakley protokolü, kusursuz güvenliği destekler (Perfect Forward Secrecy - PFS). PFS'nin varlığı, sistemdeki herhangi bir anahtarı tehlikeye atarken tüm trafiğin şifresini çözmenin imkansızlığı anlamına gelir.

IKE

IKE, tek olan ISAKMP için kilitleme için bir anahtar değişim protokolüdür. IKE, ISAKMP'nin zirvesindedir ve hem ISAKMP SA hem de IPSec SA tarafından iyi bir şekilde kurulmuştur. IKE, protokol seçimi için bir dizi farklı ilkel işlevi destekler. Bunların arasında hash fonksiyonunu ve pseudo-width fonksiyonunu (PRF) görebilirsiniz.

Bir karma işlevi, çarpışmalara karşı duran tüm işlevdir. st_yk_stu altında, iki farklı bilgiyi bilmenin imkansız olduğu gerçeğinin halk dilinde anlaşılmasına m 1і m2, öyle ki H(m1)=H(m2), de H- Özet fonksiyonu.