Bir noktada, pencere nesnesinin yöntemlerini öğreneceğiz: alert(), komut() ve onay().

uyarı() yöntemi

"OK" butonu ile atanan bildirimlerden bir sonraki diyalog penceresinin ekranda görüntülenmesi için yapılan atamaların alert() metodu. Önemli bilgileri coristuvach'a iletmek için muzaffer olabilir.

window.alert(Parametre_1);

alert() yönteminin dile özgü bir parametresi olabilir - iletişim kutusunda göründüğü şekliyle uyarı metni. Danimarka yöntemi, vikonnannya'dan sonra hiçbir şeyi değiştirmez.

Örneğin, diyalog penceresinin önünde kuvvete karşı bastırıldığında siteyi incelemek için gösterilir: web sitesine git

onayla() yöntemi

Pencere nesnesinin onay() yöntemi, atanan istemlerden ve "Tamam" ve "Kontrol Et" düğmelerinden ekranda iletişim kutusunu görüntülemek için kullanılır. Onay için muzaffer olabilirsiniz, böylece coristuvach'tan chi ієї chi іnshої dії kazanmanıza izin vermesini isteyebilirsiniz.var resultConfirm = onayla(Parametre_1);

Bu yöntemin bir parametresi vardır - iletişim kutusunda gösterileceği gibi hatırlatıcının metni.

onay() yöntemi, viconn'unun sonucu (resultConfirm) olarak iki değerden birini döndürür:

- "OK" tuşuna basarak koristuvach'a sadık kalın;

- false , koristuvach "Skasuwati"ye basmış veya yogoyu kapatmış gibi.

Örneğin, id="resultConfirm" öğesinde, iletişim penceresindeki "Tamam" düğmesine tıklamanın sonucu:

istem() yöntemi

Bilgi istemleri içeren bir iletişim penceresi, veri girmek ve "Tamam" ve "Konuş" düğmelerini kullanmak için bir metin alanı görüntülemek için komut istemi() atama yöntemi. Vono, bir koristuvach'ın verilerini talep etmek için tanınır.

var sonuçPrompt = bilgi istemi(Parametre_1, Parametre_2);

Bu yöntemin iki parametresi vardır:

- hatırlatıcı, diyalog penceresinde gösterileceği gibi. Tsey parametresi є obov'yazykovym i stit povіdomlennya, "ne konuşulacak" konusunda, yakі danі koristuvach metin alanına girmekten suçlu;

- diğer parametre konuşma dilinde değildir ve giriş iletişim kutusunda gösterileceği gibi bir cob değeri eklemek için kullanılabilir.

İstem() yöntemini kullanarak aşağıdaki verileri değiştirebilirsiniz:

- metin değerleri - böylece giriş alanına veriler girilir ve "Tamam" a basılarak koristuvach;

- boş satır - giriş alanı verileri ve "OK" tuşuna basarak coristuvach'ı kaçırmaz;

- null - tıpkı "Skasuvati" yazmak veya pencereyi kapatmak gibi, verinin metin alanına girilmiş olup olmadığı önemli değildir.

Not: uyarı() , onay() veya komut() modal yöntemlerinden birinin sonucu olan bir iletişim kutusu, yani. Koristuvach'ın noktanın Batkiv ekine (tarayıcı) erişimini engeller, koristuvach'ın rıhtımları diyalog penceresini kapatmaz.

Örneğin, koristuvach'ın adından sorgulanır ve c id="nameUser" metin öğesinin sonucu olarak gösterilir:

Örneğin, koristuvach'tan 8 sayısını tahmin etmesini isteyin:

... Numarayı tahmin et

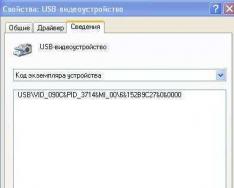

Siteler Arası Komut Dosyası Oluşturma (XSS) - Web tarafında istemci tarafında (JavaScript) görülen, kodda kullanıldığı şekliyle, başkaları tarafından bakıldığı gibi fark.

Bu çekişme, web sayfasına eklemek için aşırı güçlü bir corystuvach gibi, veri filtreleme eksikliğinden sorumlu tutuluyor. Belirli bir örnek üzerinde anlamak daha kolaydır. Bir misafir defterinin, dışarıdan yansıma yapan bir tür coristuvacha'dan veri kabul ettiği bilinen bir program olup olmadığını tahmin edin. Ziyaretçi defterinin girilecek verileri hiçbir şekilde revize etmediği veya filtrelemediği, sadece onları yansıttığı açıktır.

En basit betiğinizi ekleyebilirsiniz (daha basit bir şey yoktur, PHP'de kötü betikler yazabilirsiniz - birinin bunu yapması için çok zengindir). Ancak zaten yeterince hazır seçenek var. Örneğin Dojo ve OWASP Mutillidae II'yi tanımaktan bahsediyorum. Benzer bir örnek var. Bağımsız Dojo ortamında, istemler için tarayıcıya gidin: http://localhost/mutillidae/index.php?page=add-to-your-blog.php

Bazı koristuvachіv vvіv'a ne dersiniz:

Ardından web sayfası görüntülenecektir:

Viyana! Web siteniz gereklidir.

Örneğin, kodu şu şekilde girin:

Viyana! Web siteniz gereklidir.

Bu şöyle görünmelidir:

Tarayıcılar, çok sayıda siteden anonim çerezler kaydeder. Sitenin dış görünümü, yalnızca kendisi tarafından kaydedilen çerezleri kaldırabilir. Örneğin, example.com sitesi tarayıcınızdan bazı tanımlama bilgileri kaydetti. Başka bir.com sitesine giderseniz, o site (istemci ve sunucu komut dosyaları) tanımlama bilgilerine erişemez, bu nedenle example.com kaydedilir.

example.com, XSS'den önce ayrıştırılırsa, bu, yeni JavaScript koduna başka bir şekilde geçebileceğimiz anlamına gelir ve bu kod, example.com sitesinin adına sarılır! Tobto. Bu kod, örneğin example.com sitesindeki tanımlama bilgilerine erişimi kaldırır.

Sanırım herkes JavaScript'in yerlilerin tarayıcılarında kullanıldığını hatırlıyor, yani. XSS'nin varlığı için, shkidlivy kodunun uygulanması, web sitesinin tarafını açan koristuvach verilerine erişimi engeller.

Uygulama kodu, JavaScript'i kullananların tümünü içerir, ancak kendisi:

- baktığınız sitenin tanımlama bilgilerine erişimini reddeder

- eski görünümlü tarafta bir değişiklik yapabilirsiniz

- panoya erişimi reddediyor

- JavaScript'teki programları kullanabilirsiniz, örneğin, kі-logger'lar

- BeEF'e abone olun

- ki.

En basit çerez örneği:

Yok canım, Alarm XSS için vikoristovuetsya daha az. Gerçekten shkіdlive korisne navantazhennya zdіysnyuє prihovanі dії. Davetsiz misafirin Vaughn prihovanno sv'yazuetsya z vіddalenim sunucusu ve yeni çalınan verilere iletir.

Vidi XSS

Daha da önemlisi, kokuşmuş olanlar için XSS'yi anlamanız gerekir:

- Kaydet (gönder)

- Vidobrazhenі (Kalıcı olmayan)

Eskiye bir örnek:

- Saldırganın tanıttığı, konuk defterine (yorum, forum, profil) özel olarak oluşturulmuş bir mesaj, sunucuya nasıl girileceği, coristuvachi tarafın görüşünü sorarsa en kısa sürede sunucudan zavantazhuetsya.

- Saldırgan, örneğin SQL enjeksiyonu yoluyla veri sunucusuna erişimi aldı ve kötü niyetli JavaScript kodu (kilometre veya BeEF ile) göz önüne alındığında, coristuvachev gibi görünen verileri ele geçirdi.

Saygısızlığa bir örnek:

- Sitede, arama sonuçlarıyla aynı zamanda “Aradınız: [arama dizisi]” kshtalt'ında gösterilen bir arama var, bu verilerle uygun bir sıraya göre filtrelenmezler. Böyle bir taraf sadece onu zorlayabilenler için kullanılıyorsa, saldırgan başka bir coristuvacha sitesine güç gönderene kadar saldırı çalışmaz. Kurbana gönderilen gücün yerine, kötü niyetli bir komut dosyasının kurbanın gördüğü tarafsız bir siteye yerleştirilmesini kazanabilirsiniz.

Diğerleri görüyor (çeşitli kalıcı olmayan XSS tutarsızlıkları gibi, bu türün farklı bir kalıcı XSS türü olabileceği görülüyor):

- DOM modelleri

DOM'daki XSS tabanlarının özellikleri

Basitçe söylemek gerekirse, "muhteşem" beceriksiz XSS'nin kötü niyetli kodu, bir HTML kodu gibi ele alınabilir. Örneğin, posilannya böyle bir sırada oluşturulur:

http://example.com/search.php?q="/>

Ve çıktı HTML kodunu açtığınızda, şöyle bir şey görebilirsiniz:

Ve DOM XSS, DOM yapısını değiştiriyor, tarayıcıda anında oluşturulduğundan ve kötü niyetli kodlara bulaştığından, sadece DOM'un oluşturulduğu yapıya bakabiliyoruz. HTML kendi başınıza değişmez. Örneğin bu kodu ele alalım:

Ardından tarayıcıda çalışacağız:

Çıkış yan kodu:

Adresi şu şekilde oluşturalım:

http://localhost/tests/XSS/dom_xss.html#input=tokenAlex;

Şimdi yan şöyle görünüyor:

Çıktı HTML koduna bir göz atalım:

Orada hiçbir şey değişmedi. Bunu söyledikten sonra, kötü amaçlı kodu ortaya çıkarmak için belgenin DOM yapısına hayran kalmamız gerekiyor:

XSS'nin çalışan bir prototipi burada tanıtıldı, gerçek bir saldırı için daha karmaşık bir yaklaşıma ihtiyacımız var, çünkü programın kullandıklarından dolayı komadan sonraki noktaları ve hemen kenarda okumak imkansız. uyarı(1); uyarı(2) zaten imkansız. Tim mensch değil, zavdyaki kaçış() arkasını dönen Danimarkalılar arasında, şöyle bir kshtalt arzusunu vicoristovuvat corisne yapabiliriz:

http://localhost/tests/XSS/dom_xss.html#input=tokenAlex;

De mi sembolün yerini aldı ; URI eşdeğerindeki kodlamalarda!

Artık JavaScript için süslü bir komut dosyası yazabilir ve standart olmayan standart siteler arası komut dosyası oluşturmaya çalışıyormuşuz gibi kurbanı düzenlemek için bir araya getirebiliriz.

XSS Denetçisi

Google Chrome (ve şimdi Google Chrome'un muzaffer motoru olan Opera'da da) böyle bir sürprizle karşılaştı:

dom_xss.html:30 XSS Denetçisi, "http://localhost/tests/XSS/dom_xss.html#input=token‹script›alert(1) içinde bir komut dosyası yürütmeyi reddetti;" çünkü kodun bir kısmı kabloluydu. Web sunucusu, "X-XSS-Protection" veya "Content-Security-Policy" başlığında barındırılan bir sunucu olarak korunuyor.

Tobto. Artık tarayıcının XSS'yi iyileştirmeye yardımcı olan bir XSS denetçisi var. Firefox henüz bu tür bir işlevselliğe sahip değil, ama sanırım sağda. Tarayıcılardaki uygulama uzak olacaksa, XSS sıkışmasının değerinden bahsedebiliriz.

Günümüz tarayıcılarının, kalıcı olmayan XSS ve DOM tabanlı XSS gibi istismar sorunlarının sınırlarında çalıştığını hatırlamakta fayda var. Ek olarak, web sitelerini ek bir tarayıcı için test ederken hatırlamak gerekir - bir bütün olarak web ekinin çelişkili olduğu görünebilir, ancak bunun bir kıymık olduğunu onaylamanız gerekmez, yalnızca bu nedenlerle tarayıcı.

XSS Sömürü Uygula

Siteler arası komut dosyası yazmanın hoşgörüsüne karşı muzaffer olmayı düşünebilecek kötülük yapanlar, cilt hoşgörü sınıfına farklı bir şekilde yaklaşmaktan suçludur. Burada dış görünüm sınıfı saldırı vektörlerinin açıklamaları yer almaktadır.

Saldırılarda XSS tutarsız olduğunda, yerel olarak rafine edilmiş bir çekirdekte bir web sitesinden saldırıyı genişleten BeEF'den yararlanmak mümkündür.

Kalıcı olmayan XSS saldırı poposu

1. Alice, Bob'un barındırdığı siteyi sık sık görür. Bob'un web sitesi, Alicia'nın hesap adı/parola ile oturum açmasına ve ödeme bilgileri gibi hassas verileri kaydetmesine olanak tanır. Doğru bir şekilde oturum açarsanız, tarayıcı yetkilendirme tanımlama bilgilerini kaydeder, böylece aptal semboller kullanabilirsiniz. bilgisayar hakaretlerinin (istemci ve sunucu) ortadan kalktığını unutmayın.

2. Melori, Bob'un web sitesinin uygunsuz XSS tutarsızlığının intikamını alacağını belirtir:

2.1 Arama tarafını gördüğünüzde, arama için satıra girip doğru düğmeye basıyorsunuz, sonuçlar bulunamadığından, yan tarafta aramanın giriş satırı, ardından “bulunamadı” kelimeleri geliyor ve url olabilir. bakmak http://bobssite.org?q=її sahte istek

2.2 Kelimenin kshtalt'ı için normal bir şaka isteği ile " köpekler» yan sadece gösteriyor « köpekler bulunamadı" url http://bobssite.org?q= köpekler, ki bu tamamen normal bir davranıştır.

2.3 Prote, kshtalt'ta anormal bir arama sinyali varsa :

2.3.1 Bu bir ön uyarıdır ("xss" gibi).

2.3.2 Ekran tarafı bulunamadı"xss" metni ile af ile ilgili hatırlatmaların sırası.

2.3.3 istismara ekli url http://bobssite.org?q=

3. Melory, çekişmeden yararlanmak için bir URL oluşturur:

3.1 Kazanılan soygun URL'si http://bobssite.org?q=yavru köpekler

3.2 Vaughn, Bob'un sitesinin hiçbir şeyden şüphelenmeyen şu anki üyelerine e-postalar gönderiyor, görünüşe göre: "Harika köpeklere bakın."

4. Alice çarşafı alır. Vaughn köpekleri sever ve yardım için tıklar. Bir aramada Bob'un web sitesine gidiyorsunuz, hiçbir şey bilmiyorsunuz, “köpekler bulunamadı” diyor ve en ortada bir komut dosyası içeren bir etiket başlatıyor (ekranda görünmez), bu vicon programı Melori authstealer'ı ele geçiriyor. js (XSS saldırısı XSS saldırısı). Alice bunu unutur.

5. authstealer.js programı Alice'in tarayıcısında başlatılır, bu nedenle, nibi її dzherelom є Bob'un web sitesi. Alice'in yetkilendirme tanımlama bilgisinin bir kopyasını saklayacak ve Melory'nin sunucusu de Melori їх vityaguє'ya gönderecektir.

7. Şimdi, Melora ortadaysa, web sitesinin ödeme bölümüne gidecek ve Alice'in kredi kartı numarasının bir kopyasını çalmasına hayret edecek. Hadi devam edelim ve şifreyi değiştirelim. şimdi Alice artık giriş yapamıyor.

8. Saldıran kayayı soymayacak ve Bob'un kendisine gönderilen benzer bir rütbe ile kontrol edeceksiniz ve bu rütbede Bob'un sitesinin idari ayrıcalıklarını elinizden alacaksınız.

Yayınlanan XSS saldırısı

- Melori'nin Bob'un web sitesinde fiziksel bir kaydı olabilir.

- Melori, Bob'un web sitesinin XSS sonrası tutarsızlığının intikamını aldığına saygı duyuyor. Yeni bölüme giderseniz, bir yorum gönderirseniz, sizi kötüye kullanmıyorlarmış gibi davranacaksınız. Yorumun metni HTML etiketleri tarafından atlanacaksa, bu etiketler, komut dosyası etiketlerinin çalıştırılıp çalıştırılmadığına göre oluşturulacaktır.

- Melori, News dağıtımındaki makaleyi okudu ve Yorumlar dağıtımına bir yorum yazdı. Açıklamaya şu metni ekleyin:

- Benim tarihimde köpekler bana çok değer verdi. Koku çok görkemli!

Dikkat edin, HTML kodunun etiketlerinde uygulama kodunuz kullanılır. Eksen alın tipi giriş alanı ( giriş):

Bizim korisne onu orada geçirmek arzusu, bulaşıcı bir şekilde, kelime "yastık kılıfı". Tobto. etiket değerine değiştir giriş. Birinden kurtulabiliriz - ayağımı kapatacağım ve sonra yardım için kendimi etiketleyeceğim "/>

"/>

Bir site için deneyelim:

iyi, çekişme

Şaka yapmak ve XSS tutarsızlığını taramak için programlar

Söylemeye gerek yok, tüm web tarayıcıları bir XSS tarayıcısına düşkün olabilir. Bu konu tartışılamaz, benzer bir cilt tarayıcı okremo ile daha iyi bilinir.

XSS tutarsızlığı üzerinde tarama yapmak için özel araçlar da vardır. Bu numara özellikle adlandırılabilir.

JavaScript, komut dosyalarında daha fazla işlem yapmak için verileri girdi olarak almanıza izin veren üç temel işleme sahiptir. Uyarı, sor ve onayla. Neden zastosovuyutsya kokuyor, çünkü їх vikoristovuvat ve statti'den çok uzakta bakılacak diğer nüanslar.

Alarm

Kalıcı pencere tarayıcısının ekranında görüntülemek için Zastosovuetsya (bu, pencere kapanana kadar yan tarafa hiçbir şeye basılamayacağı anlamına gelir. Sonunda, rıhtımlar pencerede "Tamam" ı tıklamaz).

Uyarıya gönderilen uyarı gösterildikten sonra, modal pencere kapatıldıktan sonra komut dosyası güncellenir ve güncellenir.

Doldurma sırasında alanlar tamam, komut dosyası bilgileri geri döndürecek, yaku vv_v koristuvach.

Komut sözdizimi daha katlanabilir bir şey, önde daha alçak, tarak, mektubun metnini çıplak olarak ve kilit için görüntüleneceği için bilgi girmek için girilebilecek alanları ayarlamanıza izin verir: sonuç = komut istemi(başlık, varsayılan);, de

- Başlık- modal pencerede coristuvachev'e gösterileceği için bir hatırlatma. Zapovnennya için argüman є obov'yazkovym.

- varsayılan- promosyon metnini girmek için alanda görünenler. Ayrıca zapovnennya için obov'yazkovy, oskіlki yakscho yogo sormuyor, mozhe bazı tarayıcılarda af getiriyor. Giriş alanını boş bırakmak istiyorsanız, istemi bir sonraki adıma ayarlayın:

var myTest = komut ("Bilgi Olsun", """);

Biraz popo wiki istemi:

var yıl = bilgi istemi( "VNZ'den hangi roci'yi bitirdiniz?", 2008); alert("Mezunsunuz" + yıl + "rock!");

Çağrı, bu ekip muhabirlerden veri toplamak için kazanır, daha sonraki çalışmalara devam etmek için bir komut dosyasına ihtiyaç vardır.

onaylamak

Aynı zamanda kalıcı bir penceredir. Vicoristlerin isimlerini bulmak kolay değil, koristuvach chogos uğruna çal.

Bu amaçla keskinleştirilir - etkileşim için OK ve İPTAL düğmelerine basın, böylece true ve false boole değerleri komut dosyasına çevrilir. Puanlar: 4 (ortalama 4 üzerinden 5)

Bu makalede, üç yöntemimiz var ve çok uyarı(), onay() ve bilgi istemi() yöntemleri. hepsini koklamak coristuvache ile etkileşim için tanınan.

Her üç yöntem de pencere nesnesinde bulunur. І kokular böyle bir sırada çağrılabilir: pencere. yöntem_adı(); Ancak JavaScript, pencere nesnesini belirtmemize izin vermez, sadece yönteme bir ad yazmamıza izin verir.

alert() metoduna bakalım. Danimarka yöntemi, tarayıcının tarayıcısının sonunda bir hatırlatıcı görüntülemektir. Pencere sayfanın üst kısmında görünmelidir ve siz OK düğmesine basana kadar kapanmaz.

Gösteri amacıyla, helper alert() yöntemi için bir hatırlatıcı burada

Var bugün_is = "Pazartesi"; alert("Bugün" + bugün_is);

Yöntemin ortasında sadece html etiketleri olmayan bir satır olup olmadığını belirtebiliriz. Buradaki kokular büyümüyor ama є gibi görünüyorlar.

Bir satırsa, daha uzun bir satır seçmek istiyorsanız ve yeni bir satıra geçmek istiyorsanız, işte html etiketi

sorma. Burada \n karakterinin hecelenmesi gerekiyor.Alert("Loooooooooong\nStringgggggg");

Bu yöntem çoğu zaman galip gelir kod için af istemek.

Kodu işleme süreci en alta iner, bu nedenle bir affı yakalamak için affın bulunduğu aftan önceki alana alert() yöntemini yazmanız yeterlidir. І akscho alert () spratsyuvav, üst üste demek, de yogo yazılıyor, affı yok.

Dali'nin bir veya daha fazla sıra aşağı hareket etmesi gerekiyor. Değiştirmeyi seçiyorum, tarayıcıda sayfayı yenileyeceğim ve sanki uyarı () spratsyuvav, satır için af demekmiş gibi hayret ediyoruz, de vin biliyorum, nі, іnakshe, yakscho vin değil spratsyuvav, birinin arkasından daha fazla sırada olmak için kusura bakmayın, de vin hemen tanınmak için. Bu sıralamada, koddaki affı bilebilirsiniz.

onayla() yöntemi

Bu yöntem, güç kaynağının onayını doğrulamak için muzafferdir. Değiştirmek için yalnızca iki seçenek vardır, yani (Tamam) veya (İptal/Skasuwati). Bu doğruysa, yöntem doğru (doğru) olur, aksi takdirde yanlış (yanlış) olur.

Örneğin, onay() yönteminin sonunda "Partiyi iptal etmek istediğinizden emin misiniz?" diye sorar. Bu durumda, alert() yöntemiyle "Koristuvach kenardan ayrılmak istiyor" mesajını görüntüleyeceğiz, aksi takdirde "Koristuvach kenardan ayrılmak istemiyor" mesajını görüntüleyeceğiz.

Var user_answer = Confirm("Tarafınızı iptal etmek istediğinizden emin misiniz?"); if(user_answer) alert("Koristuvach kenardan ayrılmak istiyor"); else alert("Koristuvach \ntaraftan ayrılmak İSTEMİYORUM");

onay() yöntemi bu şekilde çalışır. Vіn farklı vipadlerde kazanabilir. Örneğin bundan önce siteden de görüldüğü gibi koristuvach'ı beslemek kabul edilmiş, chi kendi kendini suçlamış. Ancak ondan önce formu nasıl düzelteceğinizi, coristuvacha'ya "Her şeyi doğru doldurdunuz mu?" Diye de sorabilirsiniz.

istem() yöntemi

Hangisini seçersem seçeyim, ilk yöntem aynı istem() yöntemidir. Danimarka yöntemi, iki yöntemden daha az kazanır. Vіn, otrimatsiyu іnformatsiyu vіd koristuvаchа, yaku vіn metin alanına girilmesine izin verir.

Sonuç olarak, komut istemi() yöntemi, Tamam düğmesine basılması gibi giriş satırını veya bilgi istemi düğmesine basıldığı anlamına gelen null değerini döndürür.

Bir parametre olarak, bu yöntemin yayının ortasına rastgele bir satır veya bir güç kaynağı yazabiliriz, böylece bilgilerin nasıl girilmesi gerektiğini bilerek.

Örneğin, coristuvacha'dan "Adın ne?" diye sormasını istiyoruz. Uyarı () yönteminin yardımıyla ekranda kısa isim girilmesi görüntülenir.

Var name = komut ("Adın ne?"); alert("Siz arandınız" + isim);

Bu pencere tarafını tarayıcıya kaydedin.

Zrozumіlo, metin alanına komut istemi () yöntemiyle herhangi bir bilgi girebilirsiniz. Bu bilgiler, sayıları veya diğer özel karakterleri yazmak için arka arkaya döndürülecektir.

Örneğin, daha sonra çarpabilmemiz için koristuvach'tan iki sayı girmesini isteyin. Bir çarpma hesaplayıcı olacak.

Var x = komut ("Birinci sayıyı giriniz:"); var y = komut ("Başka bir sayı giriniz:"); //Sayıların seri türünden sayı türüne dönüştürülmesi x = Number(x); y = sayı(y); belge.write(x + " * " + y + " = " + (x * y));

Sayılar satırlara girilir, bu nedenle çarpma işleminin doğru sonucu için, onları bir satır türünden normal bir sayıya çeviriyormuş gibi Sayı () işlevinden geçmek gerekir.

Pekala, hepsi bu. Artık üç yöntem daha biliyorsunuz: uyarı(), onayla() ve bilgi istemi(). Yakih V pratikte kazanabilir.

Windows 7