VLAN мрежи - ce виртуални измерения, който може да се приложи към друг OSI модел. Сякаш се чудим на wlan, абстрахирайки се от разбирането за „виртуални мрежи“, тогава можем да кажем, че VLAN е просто етикет в рамката, който се предава през границата. Маркиране на номера на wlan (можете да го наречете VLAN ID или VID) – кои 12 бита трябва да бъдат въведени, тогава wlan може да бъде номериран от 0 до 4095. По правило работните станции не знаят нищо за VLAN (така че не конфигурирайте специално VLAN на карти). Таблата трябва да мислят за тях. На портовете на суичовете е посочено в коя VLAN е вонята. Целият трафик, който влиза през порта, се маркира като VLAN. По този начин портът на кожата може да има PVID (идентификатор на порт vlan). В резултат на това се създава изолирана среда (среда), тъй като без допълнителна пристройка (рутер) тя не може да взаимодейства с други междинни продукти.

Имате нужда от още вилан?

- Mozhlivist pobudovi merezhі, логическа структура yakoї лежат под формата на физическа. Ето защо топологията на парапета по линията на канала ще бъде независима от географското разпределение на складовите компоненти в парапета.

- Възможност за разделяне на един широк домейн на снаждане на широки домейни. Следователно широкият трафик от един домейн не преминава към друг домейн и по същия начин. Когато смените суета на сливащите се стопански постройки.

- Възможността за осигуряване на мярка срещу неоторизиран достъп. Следователно, по линията на канала, кадрите от други мрежи се свързват от порта на комутатора независимо, в зависимост от това кой IP адрес на източника капсулира пакета в целия кадър.

- Възможност за поставяне на полици върху група стопански постройки, които се намират в едно село.

- Възможност за избор на виртуални интерфейси за маршрутизиране.

Маркирани и немаркирани разглезени

Ако портът е отговорен за приемане или приемане на трафик от различни VLAN, тогава той е отговорен за това, че е в маркирана или магистрална станция. Разбирането за магистрален порт и маркиран порт е едно и също. Транк или маркиран порт може да се предава като VLAN или всички VLAN за заключване, освен ако не е посочено друго. Като немаркиращ порт, VIN може да предава повече от една VLAN (излишна). Ако портът не е посочен във VLAN VIN, тогава може да е възможно VLAN в немаркирания хост да е в първата VLAN (VID 1).

Rіzne obladnannya nalashtovuєtsya различно в различно време. За едно притежание трябва да посочите на физическия интерфейс в кой интерфейс е познат този интерфейс, а на другия в първия VLAN трябва да посочите кой порт, как да позиционирате - с таг или без таг. И както е необходимо, ако портът премина през себе си VLAN цаца, тогава в кожата на VLAN е необходимо да регистрирате порта с етикета. Например, в превключвателите на Enterasys Networks, ние сме отговорни да посочим кой VLAN съдържа първия порт и да добавим този порт към изходния списък на тази VLAN, за да позволим на трафика да преминава през този порт. Ако искаме, ако трафикът от друга VLAN минава през нашия порт, тогава ние добавяме този порт към изходния списък на друга VLAN. При собствениците на HP (например комутаторите ProCurve) е възможно да се посочи в самата VLAN, че портовете могат да предават трафик на VLAN и да добавят портове - маркиращи или немаркиращи. Най-лесно за собственика на Cisco Systems. При такива комутатори е лесно да се разбере дали някои VLAN мрежи не са маркирани (рестартирайте в режим на достъп) и дали портът се рестартира в маркирана станция (рестартирайте в режим на магистрала).

Създадени са специални протоколи за конфигуриране на портове в режим на магистрала. Един от тях е стандартът IEEE 802.1Q. Това е международният стандарт, който се поддържа от всички виробници и най-често печеливш за настройка на виртуални мрежи. В допълнение, различни виробници могат да генерират протоколи за трансфер на данни. Например, Cisco създаде протокола ISL (Inter Switch Lisk) за негово притежание.

Междуселско маршрутизиране

Какво представлява международната маршрутизация? Tse е просто маршрутизиране p_dmerezh. Единствената разлика е, че скин слоят е подобен на VLAN на друго ниво. Какво означава. Да кажем, че имаме две VLAN мрежи: VID = 10 и VID = 20. Домакините, yakі znahodyatsya в tsikh pіdmerezhah, не bachat един сам. Tobto трафик povnistyu іsolovanie. За да могат хостовете да комуникират помежду си, е необходимо да се насочва трафик към и от VLAN. За което трябва да зададем интерфейс на трето ниво към скин VLAN, за да прикачим IP адрес към тях. Например, за VID = 10 IP адресът ще бъде 10.0.10.1/24, а VID = 20 IP адресът ще бъде 10.0.20.1/24. Тези адреси ще бъдат дадени, за да действат като шлюзове за излизане в други области. По този начин можем да маршрутизираме хост трафик от една VLAN към друга VLAN. Какво ни дава VLAN маршрутизирането от простото маршрутизиране без VLAN маршрутизиране? Ами оста.

Виртуалната линия е комутирана линия, по начин, който е логически сегментиран за функциите, които са зададени, за победоносни добавки или за последователността на кабелите към линията sing, независимо от физическото разпределение на техните компютри. Скин портът на комутатора може да бъде включен до виртуална мрежа. Всички портове, включени в една виртуална линия, приемат широкообхватни допълнения в нейните граници, дори като портове, преди да не бъдат включени, те не се приемат. Има три начина за внедряване на виртуални мрежи, които могат да се използват за активиране на комутационни портове във виртуална мрежа: от централен порт, статичен и динамичен.

Статична виртуална мрежа (статична VLAN)е sukupnіst portіv комутатор, статично свързан към виртуалната мрежа. Портовете и портовете ще бъдат разпознати от конфигурацията, докинговете няма да се променят от администратора. Ако искате да направите промени в статичните виртуални стени, ще трябва да включите администратор, можете да добавите високо ниво на сигурност към тези трансфери, лекота на конфигуриране и възможност за непрекъснато наблюдение върху работата на оградата.

Динамични виртуални мрежи (динамична VLAN)е логически асоциации на портовете на комутатора, така че може автоматично да определя собствена позиция във виртуалната мрежа. Функцията на динамична виртуална мрежа се основава на MAC адреси, на протокол за логично адресиране на пакети данни. Основните предимства на такъв подход са да се промени задължението за работа при добавяне на нов користувач или при преместване на вече ясно и централизирано назначение на всички користувачи при добавяне на неизвестен користувач към сливането. Основната работа на робота по този начин е в инсталирането на базата данни в софтуера за управление на виртуалната мрежа и поддържането й актуално.

Виртуални мрежи за групи от портове (VLAN базирана на портове)

В този случай администраторът задава порта на кожата на комутатора, който трябва да бъде VLAN. Например, портове 1-3 могат да бъдат разпознати за VLAN за продажба, портове 4-6 за VLAN на дребно и портове 7-9 за VLAN за администриране на бягаща пътека. Превключвателят определя към коя VLAN трябва да бъде поставен скин пакетът, порта, който се проверява, къде е пристигнал VIN.

Ако компютърът е вкоренен към друг порт на комутатора, мрежовият администратор може просто да преназначи новия порт на стария VLAN към следващия порт на комутатора. По този начин мережните променят пропуските за koristuvach и администраторът няма нужда да променя топологията на mezhe. Този метод обаче може да бъде един от най-кратките, тъй като концентраторът на връзки към порта на комутатора, всички връзки, връзки към новия, се дължат на една и съща VLAN.

Също така, подобно решение не е много приемливо при използване на концентратори или мрежи с твърди сървъри, към които има много користувачи (сървърът не може да се включва в различни VLAN). Освен това виртуалните бариери на базата на портове не позволяват да се правят промени в мрежата по прост начин, фрагменти в случай на промени в кожата, необходимост от физическо превключване на стопански постройки.

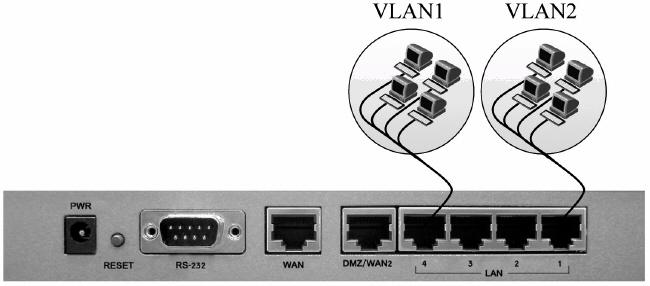

Във виртуални мрежи с групи от портове всички възли на виртуалната мрежа са свързани към един и същ интерфейс на рутера. Малкото изображение показва семейство от виртуални мрежи, свързани към порта на рутера. Тази връзка улеснява работата на администратора и подобрява ефективността на роботизираните мерки, фрагменти:

Във виртуални мрежи с групи от портове всички възли на виртуалната мрежа са свързани към един и същ интерфейс на рутера. Малкото изображение показва семейство от виртуални мрежи, свързани към порта на рутера. Тази връзка улеснява работата на администратора и подобрява ефективността на роботизираните мерки, фрагменти:

1) на виртуалната граница е лесно да спечелите административни задължения;

2) преместване на сигурността на обмена на информация между виртуалните граници; пакетите не "проникват" в други домейни.

Най-простият тип прикачен файл, който може да има повече от един медиален интерфейс, може да бъде свързан към повече от една VLAN. За увеличаване на пределното закрепване на VLAN снаждането е виновна майката на адаптерите за снаждане.

Стандартът IEEE 802.1Q, в рамките на базираната на порт спецификация VLAN, комуникира с устройства, които не поддържат 802.1q капсулиране. В зависимост от спецификацията, типът на рамката на кожата се присвоява на различни VLAN. В същото време всички портове на комутатора принадлежат към VLAN с идентификатор за сливане на VLAN ID (PVID) на порт.

PVID може да бъде числов, затворен 1. Всички рамки, които не съдържат VLAN тагове, които са генерирани от прикачени файлове, които не поддържат VLAN, се идентифицират като принадлежащи към VLAN с PVID. Ако рамката е генерирана от добавка с VLAN subtrim, трябва да използвате съответния VLAN таг, като в този случай трябва да се посочи VLAN ID (VID). Портът за кожата на комутатора може да бъде един или повече VID. Ако рамката пристигне на порта на комутатора, VIN се идентифицира по неговия VID. Превключвателят гледа през VLAN таблицата и препраща рамката към порта, който може да използва същия VID.

В приложението малка рамка без етикет, която трябва да бъде прикрепена към порт 0, се идентифицира като VLAN с PVID=1 и се препраща към порт 1, който може да бъде същият PVID. Ако добавите рамка на порт 1 към VID=2, тогава ще има предавания на порт 0 и 3.

Виртуални мрежи, базирани на MAC адреси a (VLAN базирана на MAC адрес)

Въз основа на MAC адреса (MAC address-based VLAN) - ако пакетът принадлежи към VLAN, той се определя от MAC адреса на приемащия хост. Превключвателят на кожата поддържа таблицата с MAC адреси на тези VLAN. Основното предимство на този метод се крие във факта, че не е необходимо да преконфигурирате превключвателя при превключване на кабели към други портове. Въпреки това, присвояването на MAC адрес на VLAN може да доведе до значителни забавяния във времето и присвояването на различен MAC адрес към десетична VLAN може да бъде трудно. Tse mozhe buti suttєvim zamezhennyam за spilny vykoristannya ресурси на сървъра mizh kіlkom VLAN. (Докато MAC адресите теоретично могат да бъдат присвоени на безлична VLAN, това може да причини сериозни проблеми с изричното маршрутизиране и извинения, свързани с таблиците за препращане на пакети на комутатора.)

Като правило, за създаването на такава измислица, притежателят притежава наличието на важен софтуерза keruvannya меря.

Взаимодействието между VLAN може да се осъществи по два начина. Първият прикачен файл е виновен за инсталирането на добавки адаптер за дантелаи асоциации с друга мярка. Този метод е неприемлив с голям брой стопански постройки, които могат да бъдат включени до VLAN стикери. Друг начин за сливане е използването на рутер. В този момент обаче има замърсяване. Рутерът е отговорен за VLAN портовете на майката на кожата. В този случай не е възможно да се комбинират мрежи в един сегмент, но рутерът работи на 3-ти равен OSI модел.

Виртуален Мережи Мережи Ривня

В случай на друг подход, комутаторите са отговорни за създаването на виртуална мрежа, за да разберат дали това е мрежов протокол. Такива превключватели се наричат превключватели от 3-то ниво, смрадите на смрад съчетават функциите на превключване и маршрутизиране. Кожата на виртуалната мрежа се взема от името на мрежовия адрес - като правило IP или IPX.

Тясната интеграция на комутиране и маршрутизиране е по-удобна за създаване на виртуални мрежи, което в този случай не изисква въвеждането на допълнителни полета в рамката. Дотогава администраторът вече не задава нито една линия и не повтаря същата работа на канала и линията. Принадлежността на терминален възел към друга виртуална граница се задава по традиционния начин - с помощта на задаване на граничен адрес. Портовете на комутатора също са mezhezhі адреси, освен това те могат да бъдат третирани нестандартно за ситуации на класически рутер, ако един порт може да има адрес на майката, тогава е възможно да преминава през новия виртуален мрежов трафик или портът може да използва същия адрес на мрежата, така че те обслужват една и съща виртуална мрежа

При предаване на кадри по границите на едната и другата виртуална линия, ключовете от 3-то ниво се използват като класически комутатори от 2-ро ниво, а за необходимостта от прехвърляне на кадър от едната виртуална линия към другата - като рутери. Решенията за маршрутизиране трябва да се вземат по традиционния начин - можете да работите в края на vuzol, ако искате да изпратите адреса на dzherel върху представянето на границата, това разпознаване, че рамката трябва да бъде изпратена до друга граница.

Въпреки това, използването на протокол за сливане за създаване на виртуално сливане между областта на тяхната област се заема само от превключватели от 3-то ниво и възлите, които поддържат протокола за сливане. Първичните комутатори не са в състояние да поддържат такива виртуални мрежи и в същото време не са достатъчно големи. Отвъд борда има и базирани на протоколи merezhy, които не са маршрутизирани, ние сме пред NetBIOS сливането.

На границите на тези VLAN има подразделения за подобряване на pdmerezh, за подобряване на протоколите и основата на правилата.

Виртуални merezhі на базата на pіdmerezh

Като пример за такава VLAN организация можете да създадете сливане, при което едно подразделение, да речем, клас C с адресиране 198.78.55.0/24 разчита на една VLAN, друго подразделение на клас C 198.78.42.0/24 разчита на друга VLAN.

Нестача даден методВярвам, че комутаторът не поддържа IP предаване на един порт, за да преминете към друг VLAN, трябва физически да превключите работната станция.

Виртуални измервания, базирани на протокола за измерване

Виртуалният LOM на свързващата линия позволява на администратора да свърже трафика за този chirch протокол от виртуалната линия за свързване. Точно по същия начин се създават широки домейни в mezhs, базирани на рутери. Протоколът може да бъде присвоен на формата за IP подразделение на номера на IPX ниво. Възможно е например да се обединят във виртуалния LOM на всички користуващи пдмережи, тъй като булата е организирана към подстанцията на комутатори.

Като пример можете да настроите ограда, де-прикачване, което поддържа само IP протокола, да промените от една VLAN, да промените IPX протокола от друга VLAN и този друг протокол - да промените и от двете мрежи.

Виртуални мрежи, базирани на правила

За да включите стопанските постройки във виртуалния LOM, можете да победите всички ремонти по по-добър начин за ума и да ги подкрепите с превключватели. Освен това, като правилата за включване за всички комутатори, смрадът ще осигури организацията на VLAN въз основа на критериите, зададени от администратора. Шардовете в такива рамки се преглеждат редовно по зададените критерии, принадлежността на користувачите към виртуалните межове може да се променя по угар в съответствие с инлайн дейността на користувачите.

Базираният на правила виртуален LOM печели широк набор от критерии за принадлежност към сливане, включително всички опции за преразпределение: MAC-адреси, адреси на ниво сливане и тип протокол. Също така е възможно да спечелите, било то комбинация от критерии за създаване на правила, които най-точно отговарят на вашите задачи.

На НаразиМного съвременни организации и предприятия на практика нямат толкова голяма разлика и често е необходимо да можете да организирате виртуална локална мрежа (VLAN) в рамките на цяла инфраструктура, която се надява да има по-модерни комутатори. Tse pov'azano z bagatma фактори, да гледам на varto tsyu технологияот позицията да можеш да печелиш за такива цели.

Zagalny описание

За начало е важно да решите какво е VLAN. Група компютри, свързани към мрежата, логично се комбинират към домейна на разширението, за да напомнят широкото движение на знака на песента. Например групите могат да се видят в угара в структурата на бизнеса или за видовете работа по проекта едновременно. Merezhі VLAN дава редица предимства. За първи път има значително по-голяма ефективност от по-голям капацитет на пропускателна способност (в сравнение с традиционните местни бариери), усъвършенствано ниво на защита на предаваната информация, както и опростена административна схема.

Частите с различни VLAN мрежи се разделят във всички мрежи в широк домейн, информацията в средата на такава структура се предава само между членовете, а не до всички компютри във физическа мрежа. Да излезе, че широкообхватният трафик, който се генерира от сървъри, е заобиколен от предварително зададен домейн, така че да не се излъчва до всички станции на тази граница. Така че е възможно да се постигне оптимален капацитет на честотната лента между различни групи компютри: сървърите и работните станции от различни VLAN просто не работят сами.

Как протичат процесите?

При такава мярка информацията е добре защитена поради факта, че обменът на данни се извършва в средата на една конкретна група компютри, така че вонята не може да отнеме трафика, който се генерира в друга подобна структура.

Ако говорим за тези, които са VLAN, тогава тук имаме предвид такъв приоритет на организационния метод, като по-прост начин да започнете такава задача, като добавяне на нови елементи към границата, преместването й и също така напускането й. Например, ако VLAN е превключен на друго място, мрежовият администратор не трябва да превключва кабелите. Вин е виновен просто да оправи съкровищницата на притежанията от работната си позиция. При някои реализации на такива мерки може да се приложи контролът на движението на членовете на групата автоматичен режим navit, без да се изисква участието на администратор. Трябва да знаете как да поправите VLAN, за да можете да извършите всички необходими операции. Vіn може да създава нови логически групи от koristuvachіv navit, без да става от деня. Още по-необходимо е да спестите много работни часове, което може да бъде подходящо за изпълнение на не по-малко важна задача.

Методи за организация на VLAN

Има три различни опции: въз основа на портове, протоколи от трето ниво или MAC адрес. Коженият начин се основава на едно от трите по-ниски нива на модела OSI: физическо, мрежесто и канално. Ако говорим за тези VLAN, тогава трябва да присвоим присъствието на четвъртия метод на организация - въз основа на правилата. В същото време рядко се печелят победителите, като искат да помогнат с помощта на страхотен гнучкист. Можете да разгледате доклада за кожата от методите за обновяване, за да разберете как миризмата може да мирише.

VLAN на базата на портове

Тук се прехвърля логическа комбинация от същите физически портове на комутатора, избрани взаимно. Например, това може да означава, че имената на порта, например 1, 2 и 5 образуват VLAN1, а числата 3, 4 и 6 са избрани за VLAN2 и т.н. Един порт на комутатора като цяло може да се използва за свързване на голям брой компютри, необходимо е да се блокира, например, хъб. Всички те ще бъдат определени като участници в една и съща виртуална мрежа, до която е регистриран сервизният порт на комутатора. Подобна жорстка, обвързваща членството във виртуална организация, е основната вода на подобна организационна схема.

VLAN базиран на MAC адрес

Основата на този метод се основава на избора на уникалния шестнадесет адреса на ниво канал, който е на сървъра на кожата или работната станция на мрежата. Ако говорим за тези VLAN, тогава това означава, че този метод е приет като по-гъвкав отпред, така че до един порт на комутатора е разрешен да свързва компютрите колкото е възможно повече, което се припокрива с различни виртуални граници. Освен това виното автоматично ще премести компютрите от един порт на друг, което ви позволява да запазите зависимостта на клиента в конкретна област, без да ангажирате администратора.

Принципът на работа тук е още по-прост: превключвателят предава MAC адреса на работните станции към виртуалните мрежи. Веднага след като компютърът се превключи на друг порт, полетата на MAC-адреса се съпоставят с дадената таблица, след което се проверява правилната проверка за близостта на компютъра до линията на песента. Като недостатък на този метод се нарича сложността на VLAN конфигурацията, тъй като тя може да бъде причина за появата на помилвания. Като се има предвид, че превключвателят е независим от таблицата с адреси, мрежовият администратор е отговорен да прегледа всички тях, за да определи кои адреси трябва да дадат на някои виртуални групи, след което ще предпиша vin на посочените VLAN. И тук има място за прошка, което понякога траплея се в Cisco VLAN, по-лесно е да ги поправите, но по-далеч ще бъде по-сгъваемо, по-ниско в същото време с повече портове.

VLAN, базиран на протоколи от трето ниво

Този метод рядко се изпълнява при комутатори, а само на равни работни групи. Vіn urazhє гръбнак, оборудван с budovannymi zabovaniâ zabakovíїї основни протоколи в локални мрежи - IP, IPX и AppleTalk. Този начин на прехвърляне, коя група портове на комутатора, която се намира преди основната VLAN, е свързана или с IP, или с IPX. В този случай гъвкавостта се осигурява от факта, че преместването на coristuvacha към друг порт, който принадлежи към същата виртуална ограда, се управлява от превключвател и няма да изисква преконфигуриране. VLAN маршрутизирането на моменти е просто, дори ако комутаторът понякога анализира мрежовите адреси на компютрите, които са присвоени на кожата. По този начин се поддържа и взаимодейства между различни VLAN мрежи, без да се блокират допълнителни инструменти. Има един недостатък в този метод - високата променливост на комутаторите, в някои реализации. VLAN Rostelecom поддържа работата на същото ниво.

Висновки

Както вече разбрахте, виртуалните мерки трябва да се справят с упоритата работа на организацията, изграждането на проблема, поради безопасен трансфер на данни, администриране, разпределение на достъпа и повишена ефективност на конкуренцията.

І комутатори, които позволяват на един физически свързан интерфейс (Ethernet, Wi-Fi интерфейси) да създава разпръскване на виртуални локални връзки. VLAN мрежите са проектирани да създават логическа топология на мрежата, така че да не попадат във физическа топология.

Приложете VLAN VLAN

Асоциация в една линиякомпютри, свързани към други комутатори.

Възможно е да имате компютри, които са свързани към различни лампи, но трябва да ги комбинирате в една мрежа. Някои компютри са свързани към VLAN 1 виртуално локално ниво, а други - към VLAN 2 ниво. Компютрите от различни виртуални мрежи VLAN 1 и VLAN 2 ще бъдат невидими един към един.

Свързани към различни компютри, свързани към един ключ.

На малък компютър той е физически свързан с до една лампа, но е разделен на различни виртуални мрежи VLAN 1 и VLAN 2. Компютрите от различни виртуални мрежи ще бъдат невидими един за един.

Подил гост Wi-Fi Мережии Wi-Fi бизнеси.

Една Wi-Fi точка за достъп е физически свързана към малкия рутер към рутера. Точката има две виртуални Wi-Fi точки, наречени HotSpot и Office. Wi-Fi лаптопите за гости ще бъдат свързани към HotSpot за достъп до интернет, а офис лаптопите ще бъдат свързани към Office. С метода на сигурност е необходимо лаптопите за гости да не пречат на достъпа до предприятието. За кой бизнес компютър това е виртуално wifi гореща точка Office е свързан към VLAN 1 виртуално локално ниво, а лаптопите за гости ще бъдат към VLAN 2 виртуална LAN.

VLAN победи

Gnuchkiy podil стопански постройки на групата

По правило един субмереж е назначен към една VLAN. Компютрите, които са в различни VLAN, ще бъдат изолирани един от един. Можете също да се свържете с една виртуална мрежа от компютри, да се свържете с други комутатори.

Промяна на широколентовия трафик в града

Skin VLAN є ще наречем широк домейн. Разпръскваният трафик не се предава между различни VLAN. Ако настроите една и съща VLAN на различни комутатори, тогава можете да настроите един широк домейн на различни комутатори.

Подобрена сигурност и кератинизация на мрежата

В Merezhi, счупен във виртуалния pіdmerezhі, ръчно задайте политики и правила за сигурност за VLAN на кожата. Политиката ще бъде zastosovana за целия pіdmerezhі, а не за okremya ще добавя.

Промяна в броя на притежанията мрежест кабел

За създаването на нова виртуална локална мрежа не е необходимо да купувате комутатор и да полагате мрежов кабел. Вие обаче сте виновни за по-скъпите керосин суичове с поддръжка на VLAN.

Жалко, че има много модерни предприятия, че организациите на практика не печелят такъв гръбнак и често просто се нуждаят от способността да се надяват на по-модерни локални комутатори. мярка за броене(LAN), като организация на виртуална LAN (VLAN, VLAN) в инфраструктурата за междуизмерване. Важно е да се каже какво го е причинило. Можете, нещастен IFFORMATSІююYU VLAN, щ щ ї Украйна, ї ї ї ї ї ї ї ї ї ї ї ї ївание соростовата сира сира спібальный со и инеревай инероперабельнілі міжеревый продания заминильників (благодарение на technologіya VLAN VZHІ SPEYDNI дантела-нагоре obladnannya поддържа този стандарт ). Тази статия е посветена на VLAN технологията. Те ще разгледат промените в избора на VLAN, най-широките начини за организиране на VLAN и обмена между тях, както и спецификата на превключването на VLAN за часа на превключване на превключватели в някои от VLAN.

необходимо е

Какво е VLAN? Цялата група е свързана с множество компютри, логично комбинирани в областта на широко разширение на информация за някакъв знак. Например групите компютри могат да се разглеждат по подобен начин на организационната структура на предприятието (според

pіdrozdіlam) или за знак за работа по съвместен проект chi zavdannyam.

Вариантът на VLAN дава три основни предимства. Много по-ефективно е да се увеличи скоростта на пропускане, по-ниска от тази на традиционния скрап, да се повиши нивото на защита на информацията, която се предава, под формата на неоторизиран достъп, и да се опрости администрирането на сливането.

През останалото време VLAN VLAN е логически разделен на широки домейни, информацията се предава от членовете на VLAN само до други членове на тази VLAN, а не до всички компютри на физическата мрежа. По този начин широкообхватният трафик (звук, генериран от сървъри, които разказват за неговото присъствие и приложимост към други стопански постройки на двора) е заобиколен от интелигентен домейн, а не се предава до всички станции на двора. Постига оптималния капацитет на честотната лента между логически групи компютри: работни станции и сървъри от различни VLAN "не работят" един към един и не зачитат един към един.

Обменът на данни Oscilki се извършва само в средата на конкретна VLAN, компютрите от различни виртуални мрежи не могат да приемат трафик, генерирайки други VLAN. Необходимостта от анализатори на протоколи и улесняване на фехтовото наблюдение за събиране на трафик в други VLAN и др. В средата на самата VLAN информацията, която се предава във времето, е по-ефективно защитена от неоторизиран достъп.

Друг проблем при въвеждането на VLAN е опростяването на мрежовата администрация. Особено си струва да се погрижите за такива задачи, като добавяне към мярката на нови елементи, преместване и отдалечаване. Например, когато преместите който и да е VLAN носител на друго място, уведомете го, че е на различна версия или в различна офис кабина, администраторът на мрежата не трябва да пренарежда кабелите. За Йому е необходимо само от работната си позиция да подобри притежанието на оградата със специален ранг. Освен това в някои реализации на VLAN контролът върху роуминга на членовете на VLAN може да бъде зададен автоматично, без да е необходим администратор. Операции за създаване на нови логически групи от користувачи, добавяне на нови членове към групи от сливания, администраторът може също да zdijsnyuvat според мярката, без да се сближава от работната си позиция. Всички tse suttєvo спестяват работния час на администратора, който може да бъде използван за изпълнение на други не по-малко важни задачи.

Методи за организация на VLAN

По правило един от трите начина за организиране на VLAN се основава на портове, MAC адрес или протоколи от трето ниво. Кожа на тези методи в подкрепа на едно от трите по-ниски равни на модела на взаимната модалност критични системи OSI: физически, базирани на канали и подобни. Четвъртият начин за организиране на VLAN се основава на правила. В настоящия час використите са рядкост, които искат да бъдат по-гъвкави при организирането на VLAN и, може би, широко разпространени використи могат да бъдат намерени в приложенията на най-близкото бъдеще. Нека да разгледаме набързо някои от другите начини за организиране на VLAN, техните предимства и недостатъци.

VLAN с поддръжка на портове. Подобно на името на метода, VLAN мрежите са организирани чрез логическа асоциация на избрани физически портове на комутатора. Например, мениджърът на мрежата може да посочи, че портовете на комутатора с номера 1, 2, 5 одобряват VLAN1, а портовете с номера 3, 4, 6 одобряват VLAN2 и т.н., чрез концентратора). Всички смърди ще лежат до една VLAN - до tієї, до които присвоява комутатор порта, който ги обслужва. Такова просто обвързване на членство във VLAN е малък начин за организиране на виртуални мрежи въз основа на портове.

VLAN базиран на MAC адрес. Този начин ви позволява да създадете VLAN, сплайсинг към уникален шестнадесет адреса на ниво канал, който може да бъде мрежов адаптер на сървър или работна станция на мрежа. Има по-добър начин за организиране на VLAN отпред, така че до един порт на комутатора да може да бъде свързан към разширения, които се припокриват с други VLAN. В допълнение, преместването на компютри от един порт на комутатора към друг порт се активира автоматично от комутатора и ви позволява да запазите наличността на компютъра, който е преместен, в първата VLAN, без да вмъквате свързан администратор. Лесно е да го направите: превключвателят поддържа таблицата за наличност на данни MAC-адресите на компютрите във виртуални мрежи. Веднага щом компютърът превключи към следващия порт на превключвателя, променяйки полето за MAC адрес на портиера към заглавката на първия кадър, предадена след като компютърът премести рамката с данни от собствената си таблица, превключвателят се опитва да направи правилния връзка за местоположението на компютъра, който се премества към VLAN. Недостатъкът на този метод за организиране на VLAN е сложността на конфигурирането на VLAN, което може да доведе до помилване. Ако искате таблицата с MAC адресите да се превключва автоматично от превключвателите, мрежовият администратор ще трябва да разгледа всички тях и да определи дали шестнадесетият адрес на MAC адреса е потвърден от такава работна станция, след което трябва да бъде назначен към виртуалната мрежа. Вярно е, че преконфигурирането на VLAN въз основа на MAC адреса ще се промени значително по-малко, ще намали VLAN въз основа на портовете.

VLAN, базиран на протоколи от трето ниво. Този начин рядко е печеливш при комутатори, равен на този на работната група. Vіn типичен за гръбначни комутатори, който може да се използва за маршрутизиране на основните LAN протоколи - IP, IPX и AppleTalk. В зависимост от метода, групата портове на комутатора, които се намират преди единичната VLAN, се асоциират с единичния IP или IPX носител. Gnuchkіst тук е безопасно за вас, че портът е преместен към друг порт, че се използва същата VLAN, управлява се от комутатор и не изисква никаква конфигурация. Предимството на този метод е простотата на VLAN конфигурацията, която може да се конфигурира автоматично, превключвателят анализира мрежовите адреси на компютрите, които са свързани към VLAN на кожата. Дотогава, както трябваше, ще усъвършенствам метода за организиране на VLAN с протоколите от трето ниво, ще добавя възможност за подреждане на маршрутизацията, което ще осигури възможност за взаимодействие между различни VLAN без нужда от допълнителни разходи. Ако няма такъв начин, може би има само един - цената на комутаторите е висока, в някои реализации.

VLAN базиран на правила. Прехвърлете присъствието в комутатора на сградата, за да докладвате, за да анализирате отдалечените полета и да изпратите няколко пакета, които преминават през новото, като механизъм за събуждане на VLAN. Този начин за осигуряване на практическата възможност за създаване на виртуални мрежи въз основа на множество критерии. Например, следвайте принципа на включване към VLAN на всички носители, в които компютрите са инсталирани адаптери на определения носител. Независимо от величието на гъвкавостта, процесът на конфигуриране на VLAN въз основа на правилата е трудоемък. Преди това наличието на правила за сгъване може да повлияе негативно на пропускателната способност на комутатора, но значителна част от това изчислително напрежение може да се види в анализа на пакетите.

Също така, разширенията могат да бъдат автоматично преместени към VLAN въз основа на тези данни за удостоверяване или ще добавя час към протокола 802.1x.

pobudova rozpodіlenih VLAN

Suchasnі STOCK често вземат повече от един комутатор. Компютри, които лежат до една VLAN, могат да бъдат свързани към различни комутатори. По този начин, за да се насочва правилно трафика, грешката е на механизма, който позволява на суичовете да обменят информация за близостта на свързаните устройства към VLAN. Преди това производителят на кожи в своите стопански постройки прилагаше твърди механизми за обмен на такава информация. Например 3Com има малка технология, наречена VLT (Virtual LAN Trunk), Cisco Systems - ISL (Inter-Switch Link). Следователно, за да се насърчи разпространението на VLAN, е необходимо да изберете разширение от един тип. Ситуацията значително се подобри, ако се приеме стандартът за VLAN след маркиране - IEEE 802.1Q, който вече е познат на света на VLAN. В допълнение, той регулира механизма за обмен на информация за VLAN между комутатори. Този механизъм ви позволява да добавяте рамки, които се предават между комутатори чрез полета, които показват принадлежност към тази VLAN. Днес всички кабелни превключватели на LOM превключватели поддържат стандарта 802.1Q в техните пристройки. Така днес вече е възможно да се изграждат виртуални мрежи, викорни комутатори в областта на различни пикери. Ако искате, както желаете, да навигирате до 802.1Q, превключвателите на различни комуникатори дават далеч не същите възможности с организацията на VLAN.

организация на взаимодействието между VLAN

Компютрите, които са в различни VLAN, не могат да комуникират директно един с друг. За организацията на такова взаимодействие е необходимо да изберете рутер. Преди това, за което бяха избрани победоносни рутери. Освен това е необходимо рутерът да има стил на физически мрежови интерфейси, връзки и VLAN. Освен това на превключвателите беше възможно да се види един порт от VLAN на кожата за свързване на рутера. Гледайки пътното пристанище на рутера, гъвкавостта на такова решение беше още по-висока. В допълнение, оригиналният рутер въвежда бавно задръстване в предаването на данни между VLAN. Днес трансферите на данни между VLAN се превключват чрез превключватели за маршрутизиране, което може да позволи ниска цена за порта и да намали хардуерното маршрутизиране на трафика от безжична услуга и комуникационен канал. Превключвателите за маршрутизиране също отговарят на стандарта IEEE 802.1Q и за организиране на обмен между VLAN подразделения е необходимо да спечелите поне един порт за свързване на кожата към комутаторите на работните групи, С други думи, чрез един порт на текущия комутатор, който е маршрутизиран, можете да обменяте информация между прикачени файлове от различни VLAN.

извличане на споделени мрежови ресурси от компютри от различни VLAN

Още повече, възможността за организиране на достъп до глобални мрежови ресурси (merezhevyh сървъри, принтери и т.н.) на компютри, които лежат на различни VLAN. Ползите от подобна осъществимост са очевидни. Първо, няма нужда да свързвате рутер или рутер към комутатор, тъй като не е необходимо да се организира директен обмен на данни между компютри от различни VLAN. Възможно е да се осигури оперативна съвместимост между компютри от различни VLAN чрез мрежов сървър, достъп до която и да е VLAN, която може да се използва. По друг начин, като се грижите за всички VLAN победи, не можете да купувате сървъри и да обличате VLAN, а да спечелите спалните.

Най-простият начин да дадете достъп до един сървър на различни VLAN мрежи е да инсталирате няколко мрежови адаптера в сървъра и да свържете кожи от тези адаптери към портовете за комутатор, които принадлежат на различни VLAN. Въпреки това, такъв превключвател може да бъде заменен за броя на VLANs (не е възможно да се инсталират много мрежови адаптери на сървъра), той представлява предимство за компонентите на сървъра (драйверите на мрежовите адаптери могат да увеличат количеството на RAM, създайте голяма суетана процесора, входно-изходната шина на сървъра и др.) и не записвайте penny koshtіv(различен брой свързани адаптери и допълнителни портове на комутатора).

С навлизането на стандарта IEEE 802.1Q стана възможно предаването на информация през един суич порт, който изисква всички или няколко VLAN. Както вече беше предложено, за кой в превключвателя (или друг прикачен файл, който поддържа 802.1Q) добавя поле, като недвусмислено присвоява рамката към първата VLAN. Към такъв порт можете да свържете само една линия към целия VLAN сървър. Същевременно унифициран ум - сървърният адаптер е виновен за поддържането на стандарта 802.1Q, така че сървърът да знае незабавно, от коя VLAN се получава и къде да изпрати съобщението. Ето как подсървърът между VLAN се реализира на същите комутатори като същата работна група в 3Com, Hewlett-Packard и Cisco Systems.

висновок

Подобно на bachite, VLAN е изчерпателен начин за организиране на мрежа, изграждане на решение на проблемите на администрирането, сигурността на трансфера на данни, разграничаването на достъпа до информационни ресурсиче значително zbіshiti effektivnіst vikoristanny smuga promyslennja merezhі.

Олег Подуков, ръководител на техническия отдел на фирма КОМПЛИТ

рутер