Vzdálená podpora pro pomoc PowerShell

Іsnuє chimalo metody práce se vzdálenými počítači. Є Windows Management Instrumentation (WMI), který je široce používán ve VBScript. Použijte různé nástroje, které vám umožní ovládat na dálku, zadejte Sysinternals. Procházením mnoha rutin prostředí PowerShell nastavte parametr ComputerName pro wiconn on vzdálené počítače.

Zagalom metody povno, ale v kůži є jeho minusy. Za prvé, jiná syntaxe, ve které se snadno ztratíte. Jiným způsobem deyaki přikazují, aby se chovali jiným způsobem podle toho, zda lokálně páchnou daleko. No, nareshti, pro komunikaci možná budete muset přidat další porty na firewallu, což není dobré z hlediska bezpečnosti.

PowerShell Remoting virishuє více popisů problémů. Vіn je založen na implementaci protokolu Web Services for Management (WS-Management) od společnosti Microsoft a připojení k službě vicorist (WinRM). Komunikace mezi počítači je vyžadována pro HTTP (pro uzamčení) nebo HTTPS. Veškerý provoz mezi dvěma počítači je šifrován na stejné úrovni jako protokol (pro mrknutí, pokud SSL zvítězí). Je podporována řada metod ověřování, včetně NTLM a Kerberos.

Na vіdmіnu vіd utilіt, scho vikoristovuyut různých softwarových rozhraní, PS Remoting pratsyuє krok za krokem: příkazy, scho, které mají být zadány na místní počítač, jsou přeneseny do vzdáleného počítače a zkontrolovány, poté je výsledek přenesen zpět. Střípky všech týmů se počítají lokálně, o summance není třeba diskutovat. Navíc PS Remoting vyžaduje pouze jeden otevřený port k firewallu.

Zde je několik způsobů, jak pomoci PowerShell Remoting.

Správa "jeden k jednomu"

Nejjednodušší způsob péče na dálku— Interaktivně otevřete relaci a viscons to potřebuje. Podívejme se například na relaci na počítači SRV4 a restartujte ji na novém servisním příteli:

Enter-PSSession -Název počítače SRV4

Restart-Service -Název zařazovací služby

Žasneme nad službou a ukončujeme relaci:

Get-Service - Name spooler

exit-PSSession

Interaktivní práce je vhodná pro řešení nepohodlných úkolů vzdálené správy. Pokud chcete proces automatizovat, nejlépe to uděláte pomocí rutiny Invoke-Command. Axis, takže s touto nápovědou můžete vyřešit to samé:

Invoke-Command -ScriptBlock (Restart-Service spooler) -ComputerName SRV4

Tento příkaz otevře vzdálenou relaci na SRV4, načte blok příkazů, instrukce pro parametr -ScriptBlock a zavře relaci. A vzlykat režim na pozadí, můžete volitelně zadat parametr AsJob .

Mějte na paměti, že ti, kteří strávili hodinu prací na pozadí PowerShell, nemění výsledek. Chcete-li to provést, můžete to provést pomocí rutiny Receive-Job.

Aby nebylo možné vybrat několik příkazů, ale skript, může mít Invoke-Command parametr -FilePath, který lze změnit na -ScriptBlock a přiřadit skript k souboru. Vytvořil jsem například skript, který by zobrazil seznam služeb Zupine a spustil jej na vzdáleném počítači SRV4:

Invoke-Command -FilePath .\script.ps1 -ComputerName SRV4

Management "jeden k bohatým"

Část obhajování je nutné absolvovat současně s obhajováním jednoho úkolu na více počítačích. Můžete to snadno udělat za pomoci stejného Invoke-Command. Například názvy počítačů lze jednoduše projít kómatou:

Invoke-Command -ScriptBlock (Restart-Service spooler) -ComputerName SRV4,SRV5

Poznámka:

$servers = @(″SRV1″,″SRV2″,″SRV3″)

Invoke-Command -ScriptBlock (Restart-Service spooler) -ComputerName $servers

Nebo vezměte ze souboru:

Invoke-Command -ScriptBlock (Restart-Service spooler) -ComputerName`

(Get-Content .\servers.txt)

Poznámka: Invoke-Command může mít parametr ThrottleLimit, který je mezi maximálním počtem počítačů, které lze spustit za jednu hodinu. Pro uzamčení tohoto parametru přidejte 32. V případě potřeby jej můžete změnit nebo změnit, abyste zvýšili zatížení procesoru a paměti vašeho počítače, takže tuto operaci provádějte velmi opatrně.

Relace

Každou další hodinu relace Invoke-Command se vytvoří nová relace, která zabere hodinu a zdroje. Abychom se ztratili, můžeme otevřít jednu relaci a vyhrát všechny příkazy. Přidejme například relaci s názvem SRV4 do počítače SRV4 a vložme ji do $session a pak zachráníme naši továrnu (například bohatě trpící spooler):

$session = Nová-PSSession -Název počítače SRV4 -Název SRV4

Invoke-Command -ScriptBlock (spooler Get-Service | Stop-Service)`

-Relace $session

Relace bude aktivní doti, doki nebude viditelná z konzoly PowerShell. Můžete také zavřít relaci - Disconnect-PSSession nebo ji odebrat - Remove-PSSession.

A nyní hromada možností, které se objevily na PowerShell 3.0. Stejně jako dříve, když opustíte relaci nebo relace byla uzavřena, PS 3.0 přejde na stanici, když je relace uzavřena. odpojeno. Můžeme otevřít novou relaci na kterémkoli počítači nebo jiném počítači a spustit příkaz přímo v této povolené relaci. Jak se zadek spustí na počítači služba SRV4 jinému příteli, zvuk minulosti:

Invoke-Command -ScriptBlock (Start-Service spooler)`

-Název počítače SRV4 -Odpojeno

Další možností pro zahrnutí relací je spouštění zkoušek podle hodiny dne. Podívejme se například na relaci LongJob na SRV4 a spusťte ji na pozadí úlohy, protože zobrazuje seznam služeb v intervalu 1:

$session = New-PSSession -Název počítače SRV4 -Název LongJob

Invoke-Command -Session $session -ScriptBlock`

(Get-Service | foreach ($_;spánek 60) ) -AsJob

Žasneme nad tím, jak se slaví úkol uzavřít zasedání:

Receive-Job -Name Job2

Disconnect-PSSession $session

Ukažte na jiný počítač a zobrazte konzolu, připojte se k relaci LongJob a za pomoci rutiny Receive-PSSession bude výsledek úlohy převzat:

Connect-PSSession -Name LongJob -ComputerName SRV4

Receive-PSSession -Jméno LongJob

Nebo jiná možnost, bez explicitního připojení k relaci pro nápovědu Connect-PSSession:

$session = Get-PSSession -Name LongJob -ComputerName SRV4

$job = Receive-PSSession $session -OutTarget Job

Receive-Job $job

Poznámka: Aby výsledek zůstal v systému, je třeba Receive-Job zkroutit parametrem -Keep.

Implicitně v dálce keruvannya

Ještě jedna věc, dokončit nestandardní způsob vzdáleného keruvannya - implicitní vzdálené ovládání. Bez vytvoření vzdálené relace je možné lokálně spouštět rutiny na vzdáleném počítači.

Například vezmeme stejnou pracovní stanici bez pomoci vzdálené správy. Vytvoříme vzdálenou relaci s řadičem domény SRV4 a importujeme modul Active Directory do relace:

$session = New-PSSession -ComputerName SRV4

Invoke-Command (Import-Modul ActiveDirectory) -Session $session

Poté exportujeme rutiny Active Directory ze vzdálené relace a odešleme je do místního modulu RemoteAD:

Export-PSSession -Session $session -CommandName *-AD* -OutputModule RemoteAD`

-AllowClobber

Příkazem je vytvořit nový modul PowerShell ve složce WindowsPowerShell\Modules\RemoteAD. Možnosti budou pouze rutiny s názvy, které odpovídají vzoru *-AD*. Pro koho se samotné rutiny nezkopírují do místního počítače. Lokální modul bude sloužit jako jakýsi zástupce a samotné příkazy budou umístěny na vzdáleném řadiči domény.

Jakmile je modul vytvořen, relaci lze ukončit, již jej nebudete potřebovat.

Importujte nový modul do streamovací relace (u PS 3.0 můžete tuto sekci přeskočit):

Import-modul RemoteAD

A teď respekt – nerušíme vzdálenou relaci s doménovým řadičem, mažeme rutiny. Tuto relaci není nutné explicitně spouštět – můžete implicitně, po vyzkoušení viconaty ve vzdálené rutině:

Nový ADUser -Jméno BillGates -Společnost Microsoft

Get-ADUser BillGates

V takovém případě dojde k potvrzení vzdáleného připojení k řadiči domény, načež se příkaz přenese na řadič domény a tam se ukončí. Výsledek psaní bude serializován v XML a přenesen podle potřeby do místního počítače, který bude deserializován na objekt, pro který můžete použít PowerShell.

Relace bude aktivní, nezavírejte konzoli ani neodstraňujte modul RemoteAD.

Implicitně vzdálená keruvannya umožňuje pracovat s rutinami na vzdáleném počítači, je to prakticky totéž, jako kdyby byly nainstalovány na místním počítači. Kdykoli budete potřebovat všechny příkazy, ujistěte se, že to děláte pohodlně.

Na závěr řeknu co Narazi PowerShell Remoting je hlavní nástroj pro vzdálené načítání operačními systémy Windows. Je prostě nutné, aby správce Windows o této schopnosti věděl a věděl o nich.

V článku je vysvětleno téma vzdáleného vztahu s variantou PowerShell 2.0. Před námi je potřeba spustit službu, pro jejíž pomoc potřebujeme být na dálku vzájemné spolupráci.

Spusťte službu WinRm

Pro vzdálenou interoperabilitu PowerShellu 2.0 je přepnuta služba WinRM, protože je nainstalována za zámkem ve Windows 7 a Windows 2008 R2. U dřívějších verzí operačního systému je nutné nainstalovat dodatečně. Služba je přiřazena k instalaci do počítače v hodinu, kdy je nainstalován PowerShell 2.0. Chcete-li přejít na WinRM, spusťte konzolu PowerShell 2.0 a zadejte následující příkaz:

Get-Service WinRm

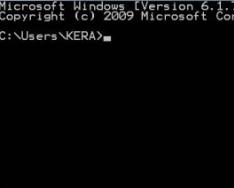

Výsledek vypadá takto:

Název stavu DisplayName ------ ---- ----------- Zastaveno winrm Windows Remote Management (WS-Manag...

Yak bachimo - služba je přítomna, prote neběží. Chcete-li spustit WinRm, musíte jako správce spustit následující příkaz z konzoly PowerShell 2.0:

Povolit-PSRemoting

Stiskněte tlačítko "Y" pro potvrzení spuštění služby. Služba WinRM je nyní nastavena na typ spouštění "Automaticky". nespustí se hned při startu počítače. Příkaz Enable-PSRemoting nejen spustí službu, ale změní typ spouštění, ale také nastaví správný firewall pro správný chod. Služba WinRm přijímá požadavky na jakoukoli IP adresu.

Jsou požadována jména všech připojených poskytovatelů:

Get-PSProvider

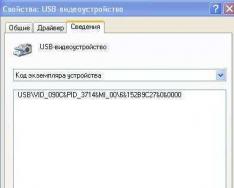

Yak bachimo, máme dalšího poskytovatele pod jménem WSMan.

Jmenování důvěryhodných uzlů

V konzole PowerShell 2.0 spusťte s právy správce příkazů:

Set-Location -Path WSMan: Set-Location -Path localhost\client Get-ChildItem

Poznámka

Vezměte prosím na vědomí, že první příkaz má hodnotu parametru -Path zakončenou dvěma ukazateli označujícími poskytovatele.

Na počítači, se kterým znáte, je povoleno pracovat, vedle uveďte, které servery se mohou k počítači připojit. Tyto servery vypadají jako "důvěryhodné univerzity". Tímto způsobem, pokud jste na serveru MyServer, pak při první práci s počítačem MyComputer postupujte podle důvěryhodných uzlů (TrustedHosts). Pokyny Níže je uveden způsob, jak rozpoznat důvěryhodné uzly vítězstvím, aby se počítač nepřihlásil do domény Active Directory. Pokud má počítač vstoupit do skladu domény Active Directory, lze parametry TrustedHosts upravit pomocí zásad skupiny.

Důležité!

Níže uvedený příkaz není praktický, protože aktuální adresář nenainstaloval WSMan:\localhost\client (div. příkaz wick, máme jich více).

Set-Item TrustedHosts*

Příkaz můžete spustit z jiného adresáře nebo možná budete muset zadat novou cestu k TrustedHosts:

Set-Item WSMan:\localhost\Client\TrustedHosts *

Na žádosti o potvrzení stiskněte klávesu "Y".

Aby PowerShell změnil nastavení, která jsme provedli v nastavení TrustedHosts, musíte restartovat službu WSMan. Tse bojovat o pomoc útočného velení:

Restart-Service winrm

Podobná akce může být vikonati z-pіd DOS. Spusťte příkaz winrm-?. Můžete dát obecný komentář o týmu. Chcete-li se přesněji podívat na hodnotu TrustedHosts, postupujte podle příkazu:

winrm získat winrm/config/client

a pro nastavení hodnoty - následující vikonaty:

winrm set winrm/config/client/ @(TrustedHosts="*")

Pro více příkazů, pro TrustedHosts, jako význam symbolu „*“, však můžete místo toho zadat názvy konkrétních serverů. Ovládání TrustedHosts je klasický způsob, jak vložit do odkazu vypnutí PowerShellu „Get“ a „Set“: můžete zadat Get-Item a Set-Item.

Vytvoření a ukončení vzdálené relace PowerShell 2.0

V níže uvedených příkazech nastavte změnu "IPAddress" na požadovanou IP adresu a změnu "FQDN" na plně kvalifikovaný název domény:

Enter-PSSession IPAddress

Enter-PSSession FQDN

Chcete-li ukončit vzdálenou relaci robota, postupujte podle příkazu:

Příkaz Enter-PSSession potřebuje more.name.domain.name. Například v případě MyServer.domain.local by jednoduchý záznam MyServer nefungoval, nicméně volba IP adresy bude v takových situacích vždy dobře fungovat. Alternativní metoda PSSession:

New-PSSession-computername testMachine2 Get-PSSession

Práci této relace můžete dokončit takto:

Get-PSSession | remove-PSSession

Pokud chcete protestovat na dálku k robotovi, pokud nemáte jiný stroj, tak si vytvořte „vzdálené připojení“ vašeho počítače k sobě. Pokud se například váš počítač jmenuje MyMachine, zkuste:

New-PSSession -název počítače MyMachine

Může vám to znít divně a nelogicky, ale tímto způsobem si stále můžete vyzkoušet práci na dálku v PowerShell 2.0.

Pracujte na vzdálených relacích PowerShellu 2.0

Po vytvoření vzdáleného připojení můžete organizovat kanály příkazů, které je spouštějí, v konzole PowerShell 2.0, a pokud tak učiníte, můžete na vzdáleném počítači dostat zápach, ale měli byste být u klávesnice a psát příkazy tam, ne sem. Spusťte například následující příkaz a podívejte se na výsledek práce:

Nastavit umístění c:\ | Get-childitem

Hlavním úkolem této počáteční nápovědy je pomoci vám vytvořit relaci vzdáleného připojení PowerShell 2.0 a ukázat, jak ji zavřít, pak se sami stanete virishuvati, jako operace, musíte vikonati pid hodinu vzdáleného připojení.

Poznámka

Pokud vás zajímá, zda nemáte relaci vzdáleného připojení, jako je příkaz - protestujte zády k sobě na místním počítači.

Dokud nepotřebujete vzdálené připojení, jen vám dává možnost vyhrát PowerShell 2.0 pro Keruvane s počítači připojenými k vaší síti. Nyní můžete vidět scénáře jiných strojů. PowerShell 2.0 má spoustu rutin pro oříznutí parametru „-computerName“, ale v budoucnu vám umožní vyhrát příkazy z rodiny PSSession a také volat Invoke-Command (takže můžete spouštět vše neustále) .

Zjistěte více o problémech, které jsou obviňovány z procesu vzdálené práce prostředí PowerShell 2.0

Jeden typický problém– OPRAVA "Přístup odepřen" (přístup odepřen).

Řešení:

Spusťte PowerShell 2.0 jako správce. Zkuste na obou počítačích (na tom, ke kterému se připojujete, i na tom, ke kterému se připojujete) nastavit hodnotu "TrustedHosts" na * (z). Jen nezapomeňte, že tato možnost umožňuje připojit zvuk.

Nezapomeňte restartovat službu WinRm, jinak nebudete moci změnit "TrustedHosts" na "TrustedHosts". Chcete-li službu restartovat, spusťte v konzole PowerShell 2.0 následující příkaz: Restart-Service WinRm

Navíc buďte ohleduplní a nepleťte si jméno poskytovatele WSMan s názvem služby WinRm.

Ještě jedna úžasná, ale někdy i další radost: Zkuste zopakovat test vzdáleného spojení. Je to úžasné, ale nemůžete požádat o první vzorek, ale můžete požádat o další nebo třetí. Tobto. musíte zopakovat příkaz: Enter-PSSession -computerName myOtherMachineName

Firewall, PowerShell 2.0 a „Server RPC není k dispozici“ ( Server RPC není dostupný)

Fakhіvtsі z z bezpeka in zhahu zvedněte ruce v takovém návrhu, nicméně v době jmenovaného více pardon, řeknu vám zapnout firewall na obou počítačích. Yakshto poslya vіdklyuchennya zapratsyuє - tse dobré, tse znamená, že je nutné změnit port 135 a 445. Nastavte pro tyto porty zahrnutí do firewallů - pro povolení PowerShell 2.0

P.S. Četl jsem, že lze převzít příkaz Enable-PSRemoting automaticky zadáno změnit firewall, ale myslím, nenechávejte to tak.

O těch, jako o pomoc skupinová politika povolit firewall ve Windows 8, čtěte.

Dvě teepee, která jsou spárována pro vzdálené PowerShell 2.0

Je čas ukázat vám, jak prozkoumat dvě možnosti vzdálené práce v PowerShell 2.0.

Prvním způsobem je vitonchenishova variace, ve které se vytvářejí cmdlety, které vytvářejí stabilní kanál k jinému počítači. Názvy takových příkazů jsou nahrazeny slovem "PSSession" jako názvem (předpokládám, že názvy rutin se budou řídit pravidlem "Dieslovo-Name"). Překlad těchto rutin můžete odstranit pomocí následujícího příkazu:

Get-Command -podstatné jméno PSSession

Druhou cestou je také kanonická podoba vzdálené práce PowerShell 2.0. Tsey způsobem prosté rozbalení lokálních příkazů, přidání parametru "-computerName" k nim, pomocí kterého je indikováno, že je třeba rozbalit počítač, na kterém je nutné operaci provést. V důsledku toho budou tyto příkazy spuštěny na jiném počítači, který je v poli:

Get-Process -computerName machine2

Alternativní cmdlet, abyste mohli použít tak jednoduchou metodu (je tichá, že můžete ve svém skladu použít parametr "-computerName"), můžete použít následující příkaz pro nápovědu:

get-příkaz | kde ( $_.parameters.keys -contains "ComputerName")

Nejnovější změnu rutiny, po které může následovat jiná metoda, lze změnit takto:

get-příkaz | kde ( $_.parameters.keys -contains "ComputerName" -and ($_.parameters.keys -notContains "Session"))

Pidbivaemo pіdpomok o robotu vіddalena v PowerShell 2.0

Tajemství je pro ty, kteří potřebují v budoucnu použít PowerShell 2.0 pro pomoc pro ty, kteří potřebují porozumět hlavním projevům:

Dále nainstalujte WinRm.

Chcete-li použít příkaz Enable-PSRemoting, musíte povolit vzdálenou interakci.

Je nutné nastavit TrustedHosts (například nastavit jako hodnotu *).

Kdykoli zvolíte příkaz Enter-PSSession, nezapomeňte zadat název názvu uzlu nebo jeho IP adresu.

Anglomovna dzherelo vikladenoї a trochs informací zpracovaných mnou.

# Vytvořte novou relaci připojení ke vzdálenému počítači $s = New-PSSession -computername TestComputer

# Udělejte to například Vikonuemo na vzdáleném počítači - žasněte nad adresářem C:

Invoke-Command -Session $s -ScriptBlock (ls c:\)

# Vytvořeno v adresáři vzdáleného počítače "%ProgramFiles%\MyCompany\MySoft"

Invoke-Command -Session $s -ScriptBlock (New-Item -Path "$env:ProgramFiles\MyCompany\MySoft" -Adresář ItemType)

# Prote, je lepší nezadávat příkazy ručně, ale pro spuštění na vzdáleném počítači je skript již připraven:

Invoke-Command -Session $s -FilePath "\\ServerDir\Common Scripts\MyScript.ps1"

# Ukončete relaci

$s | remove-PSSession

04.03.2011 Bill Stewart

Verze Windows PowerShell 2.0 implementace alternativního mechanismu pro připojení ke vzdáleným počítačům, který se nazývá vzdálená komunikace. Celý mechanismus vítězné služby péče na dálku Windows (Windows Remote Management, WinRM). Win zabezpečuje připojení ke vzdálenému počítači a také spouštění příkazů, které jsou připojeny k tomuto vzdálenému počítači

Vývoj shellu PowerShell 1.0 se stal průlomem ve vývoji jádra a automatizace Windows XP a také nejnovějších verzí platformy Windows OS. Yaka je založena na platformě. Technologie NET Framework PowerShell 1.0 zahrnuje strukturu příkazů pro jednoho člověka (cmdlets), je obdařena tvrdou prací při formátování výstupních dat a zajištění významného pokroku v dostupnosti dalších technologií a my předáváme - іnstrumentarіyu Správa Windows(WMI). Pokud však chcete ukládat příkazy PowerShellu 1.0, tento objekt. NET lze připojit ke vzdáleným počítačům a funkce je implementována odlišně v závislosti na konkrétním typu. Příkazy, které pіdtremuyut vіddalenі z'єdnannya, mayut -ComputerName; Kromě toho, když je systém nainstalován, zápach vikoristovuyut vikliki vіddalennyh postupy (RPC), nebo model DCOM.

V různých situacích RPC a DCOM je dobré vyrovnat se s managementem, bránit se vítěznými diagnostickými postupy a při zjištění příčin poruch někdy obviňovat problémy. Například příkaz Get-Service může číst servisní data ze vzdáleného počítače pomocí parametru -ComputerName, příkaz process nemá parametr -Credential, svazek musí být registrován pro záznam obličeje, který může umožnit přístup ke vzdálenému systému.

Ale už je uvnitř Verze Windows PowerShell 2.0 implementuje alternativní mechanismus pro připojení ke vzdáleným počítačům, který se nazývá vzdálená komunikace. Toto je mechanismus vítězné operace služby Windows Remote Surveillance Service (Windows Remote Management, WinRM). Win zajistí připojení ke vzdálenému počítači, stejně jako spouštění příkazů, které jsou k tomuto vzdálenému počítači připojeny. Dovolte mi to vysvětlit na příkladu. Umožněte připojení ke vzdálenému pracovnímu stolu, abyste se dostali ke grafickému rozhraní coristuvacha, stejně jako je vzdáleně připojen k příkazovému řádku PowerShellu. Pokud spustíte příkaz skladu pro další mechanismus pro vzdálenou interakci, příkaz se ve skutečnosti provede na vzdáleném počítači, ale stále můžete načíst výsledky na místním počítači.

Kde můžete použít Windows PowerShell 2.0

Prostředí PowerShell 2.0 a služba WinRM jsou součástí zásob systémů Windows 7 a Windows Server 2008 R2, takže není potřeba tyto součásti instalovat. Jak pracujete se systémy Windows Vista SP2, Windows XP SP3, Windows Server 2008 SP2 nebo Windows Server 2003 SP2, budete muset nainstalovat balíček Windows Management Framework Core (support.microsoft.com/kb/968930).

Zvýšené funkce ve vzdálenosti mezi sebou

Aby se počítač mohl propojit s dalšími systémy, na kterých je PowerShell shell nainstalován, je nutné takovou mysl zajistit.

- Musíte aktivovat službu WinRM.

- Je třeba nainstalovat posluchač WinRM, který bude přijímat hovory z jedné nebo druhé IP adresy.

- Merezheviy obrazovka Windows vinný buti nalashtovaniya taková hodnost, schob z'se objevil mozhlivist vstanovlenya z'ednan prostřednictvím WinRM.

- V neposlední řadě pravidelný obřad dokončení relace PowerShellu.

Jako počítač není možné rozpoznat shelly PowerShellu, nainstalované na jiných počítačích, je nutné změnit jazyk mysli.

Aby hackeři mohli robota snadněji sdělit, vytvořili prodejci Microsoft PowerShell příkaz Enable-PSRemoting, který zajišťuje automatickou konfiguraci uhodnutých komponent. Je potřeba to opravit ne autem, pro které budete pracovat na dálku, ale na počítači, do kterého budete cestovat na dálku. Tímto způsobem můžete spustit pouze příkaz Enable-PSRemoting, protože používáte prostředí PowerShell s právy správce. Jak cvičíš? Stroje se systémem Windows Vista, Server 2008 a novější verze, pravé tlačítko Klikněte na ikonu PowerShell a z nabídky vyberte Spustit jako správce. Pokud spustíte příkaz Enable-PSRemoting s parametrem -Force, pokud selže, systém vás nebude kontaktovat kvůli povolení smazat krok konfigurace vzhledu. Chcete-li zobrazit zprávy o příkazu skladu Enable-PSRemoting, klikněte na příkaz

Get-Help Enable-PSRemoting

Sledování jednoho příkazu na vzdáleném počítači

Nejjednodušší způsob, jak se připojit k prostředí PowerShell na vzdáleném počítači, je přistupovat k němu pomocí příkazu Enter-PSSession. Po napsání je příkaz propojen s parametrem -ComputerName, takže při zadávání z klávesnice lze parametr vynechat. Chcete-li například nainstalovat vzdálený počítač s názvem rigel, musíte zadat z klávesnice

PS C:\> Enter-PSSession rigel

Chyťte respekt: pro úplnost se rýpu v textu žádosti. Požadovanou část příkazu nemusíte zadávat.

Když je zadána vzdálená relace, změní se syntaxe požadavku PowerShellu. Nyní nebude zahrnut do čtvercových ramen vzdáleného počítače; To znamená, že jste nainstalovali vzdálený počítač. V tomto zobrazení vypadá požadovaný pohled takto:

: PS C:\>

Po instalaci vzdáleného připojení se na vzdáleném počítači zobrazí všechny příkazy, které jste zadali do příkazového řádku. Pokud tedy zadáte příkaz

: PS C:\> Get-ChildItem C:\

příkaz Get-ChildItem bude na vzdáleném počítači zakázán. Data budou odstraněna z názvů souborů a složek, které jsou uloženy v úložišti C vzdáleného počítače. Chcete-li ukončit relaci ve vzdáleném režimu, pospěšte si s příkazem Exit-PSSession

: PS C:\> Konec-PSSession

Sledování Scriptblock na vzdáleném počítači

Vidalenya vzaєmodіya pro podpomogoyu PowerShell umožňuje vykonuvaty na vzdáleném počítači blok skriptu nebo scriptblock (blokovat kód PowerShell, uložení ve tvaru luku). K čemuž je potřeba urychlit příkaz Invoke-Command s parametrem -ComputerName. Například u příkazu zobrazeného na obrazovce 1 jsem přepsal příkaz Invoke-Command, abych přepsal Get-ChildItem na vzdáleném počítači. Při pohledu na obrazovku 1 si pamatujte, že za účelem instalace připojení ze vzdáleného počítače před tím, jak spustit blok skriptu, jsem nevyhrál příkaz Enter-PSSession. Příkazy Enter-PSSession a Invoke-Command jsou dvě různé metody vzdálené interakce.

První parametr příkazu Invoke-Command je -ScriptBlock; Vіn označují kód, který vy jsou vybráni vikonati. Na obrazovce 1, vynecháním názvu parametru -ScriptBlock, se fragmenty vykreslí v nezávazném jazyce. Parametr -ComputerName nahradí název vzdáleného počítače. Jak můžete použít příkaz Get-ChildItem ve výstupních datech, prostředí PowerShell pro transparentnost operátora k navigaci k zadání názvu vzdáleného počítače ve sloupci PSComputerName výstupních dat.

Sledování bloku skriptu na velkém počtu vzdálených počítačů

Blok skriptu lze spustit na libovolném počtu počítačů. Tse se nazývá konfigurace "jeden k bohatému" nebo k lahvičce hrdel. Na obrazovce 1 může parametr -ComputerName příkazu Invoke-Command nahradit jeden název, ale je možné nahradit několik názvů počítačů novým. Ano, tým

PS C:\> Invoke-Command (Get-ChildItem env: co*) -Počítačový titán, Rigel

ujistěte se, že příkaz Get-ChildItem běží na dvou vzdálených počítačích. V textu článku je příkaz rozdělen na kropení řádků, nicméně v konzole PowerShellu zadejte do jednoho řádku následující. Ty jsou stejné pro ostatní týmy, rozdělené do řad šprotů. Takže, stejně jako na obrazovce 1, název PSComputerName ve výstupních datech jsou stejné názvy počítačů.

Sledování bloku skriptu v režimu na pozadí

PowerShell 2.0 vám umožňuje spouštět úlohy na pozadí, takže operátor může spustit příkaz na pozadí. Taková možnost je nutná na hodinu ke spuštění příkazů, jejichž dokončení bude vyžadovat hodinu.

Chcete-li spustit úlohu na pozadí na místním počítači, můžete spustit příkaz Start-Job. Je však třeba říci, že příkaz nemá parametr -ComputerName, ale znamená, že jej nelze překonat, aby spustil úlohu na pozadí na vzdáleném počítači. Prozatím budete muset zadat příkaz Invoke-Command s parametrem -AsJob. Vrchní příkaz na obrazovce 2 tedy iniciuje blok skriptu před úlohou na pozadí na vzdáleném počítači Titan. Poté, co jsem zadal tento příkaz, se na obrazovce objevil požadavek: Shell PowerShell spustil blok skriptů pro vzdálené ovládání počítače a poté se řízení obrátilo na mě. Předem existují takové, které se příkaz viconan nevešel na finální konzoli a které nebyly zahrnuty ve vnějších datech. Yakby vykno konzole Měl jsem širší, zasib formatuvannya PowerShell shell zahrnutím příkazu do seznamu výstupních dat. Ve sloupcích Id a Name je uveden úkol (váš identifikátor a srozumitelný název je jasný) a ve sloupcích State jsou na stanici úkolů uvedeny: zkontrolováno, pozastaveno, dokončeno. Poskytovatel HasMoreData má k dispozici informace o těch, kteří zkontrolovali všechna data, že je potřeba další úkol, nebo je úkolem kompenzovat větší množství dat, jako stopu vítězství.

Chcete-li zajistit dokončení úlohy na pozadí, můžete spustit příkaz Get-Job a zobrazit další příkaz na obrazovce 2. Pokud nepřepíšete žádný z parametrů, funkce Get-Job přepíše všechny úlohy, které se spouštějí každou hodinu streamování. zasedání. Pokud chcete vyhrát hru na úkol najednou, můžete vyhrát takové parametry, jako je -Id nebo -Name, pro úkol, jako je samotný úkol, který chcete změnit. Pokud je úloha na pozadí dokončena, stav úlohy na pozadí bude nastaven na Dokončeno.

Chcete-li si přečíst výsledky úlohy na pozadí, můžete zaškrtnout Receive-Job. Tento příkaz, stejně jako Get-Job, otočí výstup všech úloh, které se spouštějí každou hodinu streamovací relace, protože jste nepřepsali parametr pro jejich provádění, jak vás volá samotná úloha. Zbytek příkazu na obrazovce 2 tedy obsahuje parametr -Id, který označuje ty, které je třeba vzít v úvahu údaje o úloze s identifikátorem 9. Vynechávám název parametru -Id, který není v jazyce specifikován. Na obrazovce 3 jsou zobrazeny zbývající řádky víkendových dat, které se vznášejí nad vzdálenou obrazovkou na pozadí, na kterou se díváte.

Vytváření relací v PowerShellu

Nasměrujte jej blíže, abyste ukázali, jak přistupovat k požadavku na vzdálených počítačích PowerShell a jak spouštět příkazy na vzdálených počítačích. Ale, zatím bez přemýšlení o těch, které jsou na hony vzdálené interakci, vznikají v kontextu sezení. Relace je, řekněme, místo, kde PowerShell žije. Když otevřete okno konzoly PowerShell nebo okno PowerShell Integrated Scripting Environment (ISE), vytvoříte relaci. Bez použití pomoci vzdálené interakce jsou všechny relace uchovávány na místním počítači a leží vedle sebe. Ve všech zaměřovacích pažbách se ve vzdálené vzájemné modalitě vytvářejí časované relace, protože se automaticky připojují po dokončení vzdálené vzájemné modality. Kromě toho je skutečně možné vytvářet instance sezení ve vzdáleném vztahu a znovu je vyhrávat. Takový pidhid je efektivnější v případě poruch, pokud je potřeba se ke vzdáleným počítačům dostat vícekrát.

Chcete-li vytvořit nové relace, použijte příkaz New-PSSession s parametrem -ComputerName. Název tohoto parametru v příkazech lze vynechat. Ano, tým

C:\> $sessions = New-PSSession phineas, ferb, perry

Vytvořím tři sezení na třech počítačích s názvem phineas, ferb a perry. Své relace můžete zobrazit změnou $sessions. Pro koho je nutné zadat im'ya do příkazového řádku

$sessions

a stiskněte klávesu enter. Parametr -Session příkazu Invoke-Command odečte objekt relace vytvořený pomocí příkazu New-PSSession, takže můžete příkaz zkroutit, podobně jako u útočného:

C:\> Invoke-Command (Get-ChildItem) -session $sessions

Tento příkaz selže u příkazu Get-ChildItem na počítačích phineas, ferb a perry, ale neotevře den. Parametr -AsJob můžete přidat k příkazu v režimu na pozadí:

C:\> Invoke-Command (Get-ChildItem) -session $sessions -asjob

Nový pidhid do práce

Vіddalena vzaimodiya pro podpomogoyu zasobіv PowerShell - cena nového těsného mechanismu vykonaných příkazů na vіddalennyh počítačích. I spodіvayus, tsya statya pobídnout vás na doslіdzhennya nové příležitosti. Zprávy o vzdálené interoperabilitě, včetně diagnostických problémů, lze nalézt v pokročilých tématech PowerShell about_Remote na adrese technet.microsoft.com/en-us/library/dd347616.aspx .

Bill Stuart ( [e-mail chráněný]) - správce systému společnosti French Mortuary, Nové Mexiko

- tutorial

Teorie je minimum, nejdůležitější část je praktická. Popište, jak nastavit WinRM, jak změnit profil keprový adaptér, skript je dán k přidání do TrustedHosts s filtrováním, je vysvětlen na základě potřeby důvěryhodných hostitelů a je na ně pohlíženo povrchně vzdálené připojení takže můžete bulo systém a vіdrazu vіdminiti vіddalenі auta.

Nejjednodušší způsob, jak nakonfigurovat správu vikonati na dálku Povolit-PSRemoting v obolontsi žijící s právy správce. Když to dopadne takto:

- spusťte službu WinRM (jak se spustila, restartujte)

- Služba WinRM jde do kempu - automatický start při startu

- bude vytvořeno odposloucháváním WinRM pro http přístavní provoz 5985 pro všechny místní IP adresy

- Pro posluchače WinRM bude vytvořeno pravidlo brány firewall. Respektujte, tato položka bude dokončena co nejdříve, i když pouze ze sloučení karet, typ sloučení je „veřejný“, protože Otevírání portu na takové kartě není dobré. Pokud máte takovou pardon při konfiguraci, změňte síťový profil pomocí cmdlet Set-NetConnectionProfile a poté znovu spusťte Enable-PSRemoting. Pokud potřebujete tethered kartu s profilem „Public Treasury“, spusťte Enable-PSRemoting s parametrem -PřeskočitNetworkProfileCheck který bude mít pravidla firewallu vytvořena méně než místní linky.

Chcete-li znovu ověřit, kde můžete připojit vikoristovuemo:

get-item wsman:\localhost\Client\TrustedHosts

abyste se mohli připojit ke všem

set-item wsman:localhost\client\trustedhosts -value *

Pokud povolíte přístup všem zadaným * WinRM se připojí ke VŠEM strojům bez přepojování. Pamatujte, co si říkáte o potenciálním zlu místní dimenze. Stručně řečeno, zadejte adresy hostitelů, ke kterým se potřebujete připojit, poté WinRM povolí všechny ostatní adresy nebo názvy. Pokud je počítač spravován, měl by být v doméně, které důvěřuje všem počítačům v této doméně. Pokud není v doméně, nebo v jiné doméně, je nutné zadat adresu do TrustedHosts nebo se k ní stroj připojí. Přidejte se autem, dokud nebudeme připojeni.

Příkazy nápovědy jsou dány, pár jsem jich přestavěl ze skriptu

################################################# # ################################## # přidat nového hostitele do seznamu důvěryhodných hostitelů pomocí filtrování, takže tento řádek již může být # smicati z příkazový řádek zadání parametru bez prostředního #.\Add-TrustedHost.ps1 192.168.2.1 ############################### ### ############################################### ## # param ($NewHost = "192.168.2.89") Write-Host "přidávání hostitele: $NewHost" $prev = (get-item WSMan:\localhost\Client\TrustedHosts).value if (($prev.Contains( $NewHost) )) -eq $false) ( if ($prev -eq "") ( set-item WSMan:\localhost\Client\TrustedHosts -Value "(!LANG:(!LANG:$NewHost)"

}

else

{

set-item WSMan:\localhost\Client\TrustedHosts -Value "$prev, $NewHost"

}

}

Write-Host ""

Write-Host "Now TrustedHosts contains:"

(get-item WSMan:\localhost\Client\TrustedHosts).value

!} !}

vіn revіryає chi є takový záznam, jako by do seznamu nic nepřidával. Volání lze provést z příkazového řádku zadáním adresy nebo jména.

Adresa Є ryznitsya kazuvati im'ya chi. Pokud jsou v TrustedHosts pouze adresy, otevřete relaci podle jména, které není viditelné, a navpaki - pokud zadáte im'ya, připojte se k adrese, která není viditelná. Zavolejte tse.

proč je to jinak

Enable-PSRemoting okrást více kutilů, snížit "winrm quickconfig". Rutina Set-WSManQuickConfig funguje stejným způsobem jako „winrm quickconfig“. Enable-PSRemoting spustí Set-WSManQuickConfig, pokud jste nakonfigurovali systém

Vzdálené připojení

1. Relace 1-to-1

křičel tým

Enter-PSSession -Test názvu počítače

Na vzdáleném stroji sundáte kryt. Můžete se připojit k sobě zadáním localhost. Alternativní půjčky jsou přiřazeny parametrem - Pověření, ukončeno rutinou exit-PSSession

Výměna takto:

- není možné provést další sestřih - méně než 1 sezení, v polovině sezení není možné se dále připojit

- Nemůžete vyhrát příkazy k vytvoření grafického rozhraní. Pokud chcete, aby skořepina visela, stiskněte Ctrl + C, aby viset

- nemůžete spouštět příkazy, které mohou spouštět vaše vlastní příkazy, například nslookup, netsh

- můžete spouštět skripty, protože zásady umožňují jejich spouštění na vzdáleném počítači

- nemohu se připojit k interaktivní relaci, jdeš jako "přihlášení do sítě" nibi připojené ke sloučenému disku Tom nespustí přihlašovací skript a nemůžete vzít domovskou složku na vzdáleném počítači (argumentem není mapování domovské složky a přihlašovacích skriptů)

- Nemůžete komunikovat s korespondentem na vzdáleném počítači a najít tam stejná vína. Nespěchejte, abyste se vám na konci ukázali, nebo se s vámi spřátelili.

Komentář.

předměty prošlé síťkou se tvoří a přestávají být živé. Zápach je vidět podle metod, úřady jsou opuštěné. Vityagti ob'єkt na vaše auto, pochakluvat a strčit zpět nejdou. Pokud je potřeba napsat více, doplním.

2. Relace 1-to-many

Invoke-Command

to, co můžeme vidět, označujeme následujícím způsobem:

$sb = (příkazy pro vzdálený počítač rozdělený s kómatou)

přeneseny na vzdálené stroje Test1 a Test2

Vyvolat-příkaz -NázevPočítače Test1, Test2 -Blok skriptu $sb

najednou můžete hodit na 32 aut. Jako alternativní kredit pak vítězí parametr -Credential

Pro opětovné přenesení skriptu pro nahrazení parametru -ScriptBlock napište -FilePath, ve vzdáleném stroji NENÍ nutné mít přístup k souboru, dojde k zajištění náhradních dílů, přenosů přes HTTP a uzavření z této strany.

Pamatujte, že na této straně bude nový osprey, takže váš skript nepřepíše hodnotu z vaší konzole a změněné skripty se mohou zdát prázdné. K tomu pošlete hotové instrukce a skripty s parametry.

pro úplné přepsání Invoke-Command musíte změnit řádky na bloky skriptu. Například máte příkaz ležet v takovém seznamu, musíte vygenerovat řádek, převést jej na ScriptBlock a odeslat do vzdáleného počítače:

$sb = ::Create($SomeString)

kuda78

V článku byl opomenut další důležitý moment – přenos parametrů ze skriptu na vzdálený stroj.$deployRemote = (

param(

$targetEnvName,

$targetUsername)

$Global:ErrorActionPreference = "Stop"

#…

}Invoke-Command -Session $session -ScriptBlock $deployRemote -ArgumentList($targetEnvName, $targetUsername)

Takže skutečné opomenutí. Zrobiv svidomo, aby neobtěžoval pohledem parametry a popisy. Děkuji. Parametr -ArgumentList funguje jak s bloky skriptů, tak se skripty

3. Relace

Je-li z této strany vytvořena kopie vishik, která trvale visí v paměti, a jsou do ní odesílány příkazy. Výsledkem je, že je možné se k němu znovu připojit, spustit cenity pro vikonannya, používat různé skripty nebo různé coristuvache. Například máte є nabіr skіvіv, scho vіrіshuyu jeden zavdannya po částech, kozhі z nich na khzі se může připojit k jednomu єі vіddalenoї sії, bachiti výsledky práce dopředných příkazů, zііmingenіnegalіnta modulesvanі otochennya .

Relace je vytvořena rutinou New-PSSession, výsledek lze uložit se změnou

$DC01 = New-PSSession -ComputerName DC01 $Controllers = New-PSSession DC01, DC02, DC03

můžete použít stejné parametry připojení jako v Invoke-Command

Jak vikoristovuvati:

Yakscho 1 ku 1

Enter-PSSession -Relace $DC01

Yakscho 1-to-many

Invoke-Command -Sessions $Controllers -ScriptBlock (get-eventlog -logname security -nejnovější 50)

můžete vidět, jestli vidíte relaci pro pomoc Get-PSSession, zavřete Remove-PSSession

zavřít všechny relace

Get-PSSession | Odebrat-PSSession

k relaci se můžete připojit pomocí Connect-PSSession, připojit se přes Disconnect-PSSession

Invoke-Command může okamžitě vytvořit odpojenou relaci, spustit příkazy pro probuzení a připojení, později se můžete znovu připojit a získat výsledky práce. Bojujte s parametrem -Odpojeno. Načítání výsledků prostřednictvím rutiny Recieve-PSSession.

Relace lze bohatě upravovat, je možné vytvářet relace se sadou příkazů, modulů atp. Nazývané vlastní koncové body

souhrn: Pochopení možností přežití prostředí Windows PowerShell.

Weekend Scripter: Umožňuje vzdálené vyrovnání párů Windows.

Microsoft Scripting Guy, Ed Wilson na telefonu. Dnes zveřejním úryvek z mé nové knihy Windows PowerShell 3.0 Krok za krokem, která vypadá jako Microsoft Press. Zároveň je kniha k dispozici pro rezervaci předem.

WinRM – Odeberte jádro Windows

V systému Windows Server 2012 je služba WinRM spuštěna za zámkem, aby byla zachována její funkčnost Příkazy Windows PowerShell. WinRM je implementace průmyslového standardu WS-Management Protocol od společnosti Microsoft. WinRM má proto šikovný způsob, jak přistupovat ke vzdáleným systémům na první pohled, dokázal zavřít firewall. Stejný mechanismus, který vyhrává nové příkazy CIM. Tímto způsobem se můžete připojit k počítači se systémem Windows Server 2012 a spouštět příkazy nebo otevřít interaktivní konzolu Windows PowerShell. Na druhé straně ve Windows 8 je WinRM uzamčen. Neznamená, co bude dál, co je třeba udělat, pak spusťte rutinu Povolit-PSRemoting. Při spuštění této rutiny se zobrazí následující řádky:

1. Spusťte nebo restartujte službu WinRM.

2. Typ spouštění služby WinRM se nainstaluje automaticky.

3. Vytvoří se posluchač pro příjem připojení pro všechny adresy IP.

4. Vypněte bránu firewall pro provoz WS-Man.

5. Nahraná konfigurace Microsoft.powershell

6. Nahraná konfigurace pracovního postupu Microsoft.powershell

7. Nahrána konfigurace Microsoft.powershell32

Protažením tohoto procesu, funkce energizující zlepšení stavu pokožky. Pokud víte, co je funkce a nechcete před ní provádět změny, můžete tento příkaz spustit klávesou -platnost a tímto způsobem se potvrzení nezobrazí. Syntaxe tohoto příkazu je uvedena níže.

Enable-PSRemoting – Force

Nyní uvedeme funkci Enable-PSRemoting do interaktivního režimu, včetně všech zobrazených informací.

PS C:\> Povolit-PSRemoting

Rychlá konfigurace WinRM

Stisknutím tlačítka "Set-WSManQuickConfig" zajistíte efektivní správu tohoto programu za pomoci služby Windows Remote Management (WinRM). To zahrnuje:

1. Spuštění nebo restartování služby WinRM (pokud již byla spuštěna).

2. Nastavení typu spouštění služby WinRM na Automaticky

3. Vytvoření posluchače pro přijímání požadavků na libovolné IP adrese

4. Povolení pravidel tříděných výjimek brány Windows Firewall pro provoz WS-Management (pouze pro http).

Chceš pokračovat?

WinRM lze aktualizovat pro příjem požadavků.

Typ služby WinRM byl úspěšně změněn.

Služba WinRM byla spuštěna.

WinRM lze aktualizovat pro vzdálenou správu.

Vytvořil posluchač WinRM na HTTP://* pro požadavky WS-Man na jakoukoli IP na tomto počítači.

Výjimka brány WinRM Firewall povolena.

microsoft.powershell SDDL:

[Y] Ano [A] Ano všem [N] Ne [L] Ne všem [S] Pozastavit [?] Nápověda (výchozí je "Y"):y

Opravdu chcete provést tuto akci?

Provádění operace "Set-PSSessionConfiguration" na cíli "Name:

microsoft.powershell.workflow SDDL:

O:NSG:BAD:P(A;;GA;;;BA)(A;;GA;;;RM)S:P(AU;FA;GA;;;WD)(AU;SA;GXGW;;; ;WD). Tohle bude

umožnit vybraným uživatelům vzdáleně spouštět příkazy prostředí Windows PowerShell na tomto počítači“.

[Y] Ano [A] Ano všem [N] Ne [L] Ne všem [S] Pozastavit [?] Nápověda (výchozí je "Y"):y

Opravdu chcete provést tuto akci?

Provádění operace "Set-PSSessionConfiguration" na cíli "Name:

microsoft.powershell32 SDDL:

O:NSG:BAD:P(A;;GA;;;BA)(A;;GA;;;RM)S:P(AU;FA;GA;;;WD)(AU;SA;GXGW;;; ;WD). Tohle bude

umožnit vybraným uživatelům vzdáleně spouštět příkazy prostředí Windows PowerShell na tomto počítači“.

[Y] Ano [A] Ano všem [N] Ne [L] Ne všem [S] Pozastavit [?] Nápověda (výchozí je "Y"):y

Poté, jak byla konfigurace nalezena, můžete obrátit přednost WinRM pro další rutinu Test-WSMan. Pokud je systém správně nastaven, zobrazí se informace, které jsou podobné aktuálnímu.

PS C:\>Test-WSMan -ComputerName w8c504

Verze produktu: OS: 0.0.0 SP: 0.0 Zásobník: 3.0

Tato rutina funguje také na počítačích se systémem Windows PowerShell 2.0. Níže uvedené rady zobrazují až řadič domény v systému Windows Server 2008 z nainstalovat Windows PowerShell 2.0, na kterém bylo WinRM přibito.

PS C:\>Test-WSMan -Název počítače dc1

wsmid: http://schemas.dmtf.org/wbem/wsman/identity/1/wsmanidentity.xsd

ProtocolVersion: http://schemas.dmtf.org/wbem/wsman/1/wsman.xsd

Prodejce produktu: Microsoft Corporation

Verze produktu: OS: 0.0.0 SP: 0.0 Zásobník: 2.0

Pokud není nastaveno WinRM, upozornění na prominutí se vypne. V bodě s operačním systémem Windows 8 přijde varování.

PS C:\>Test-WSMan -ComputerName w8c10

Test-WSMan: xmlns:f="http://schemas.microsoft.com/wbem/wsman/1/wsmanfault" Code="2150859046" Machine="w8c504.iammred.net">Nezapomeňte na WinRM. Ověřte že zadaný název počítače je platný, že je počítač přístupný přes sítě a že je povolena a povolena výjimka brány firewall pro službu WinRM přístup z tohoto počítače. Ve výchozím nastavení výjimka brány WinRM Firewall pro veřejnost Profily omezují přístup ke vzdáleným počítačům v rámci stejné místní podsítě. Na řádku:1 znak:1 Test-WSMan -ComputerName w8c10 + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ CategoryInfo: InvalidOperation: (w8c10:String) , InvalidOperationException FullyQualifiedErrorId: WsManError,Microsoft.WSMan.Management.TestWSManCommand Pamatujte, že povolení vzdálené správy pomocí rutiny Enable-PSRemoting nezakáže bránu firewall pro vzdálenou správu, takže pokus o šíření počítače se systémem Windows 8 nebude úspěšný. PS C:\> ping w8c504 Ping na w8c504.iammred.net s 32 bajty dat: Vypršel časový limit žádosti. Vypršel časový limit žádosti. Vypršel časový limit žádosti. Vypršel časový limit žádosti. Statistiky pingu pro 192.168.0.56: Pakety: Odeslané = 4, Přijaté = 0, Ztracené = 4 (100% ztráta). Vše funguje pro Windows Server 2012. PS C:\> ping w8s504 Ping na w8s504.iammred.net s 32 bajty dat: <1ms TTL=128 Odpověď z 192.168.0.57: bajtů=32 čas<1ms TTL=128 Odpověď z 192.168.0.57: bajtů=32 čas<1ms TTL=128 Odpověď z 192.168.0.57: bajtů=32 čas<1ms TTL=128 Statistika pingu pro 192.168.0.57: Pakety: Odeslané = 4, Přijaté = 4, Ztracené = 0 (ztráta 0 %), Přibližné časy zpátečních letů v letní hodině: Minimum = 0 ms, Maximum = 0 ms, Průměr = 0 ms To je vše, co je potřeba ke zlepšení WinRM. Ed Wilson, Microsoft Scripting Guy Originál: