Найуразливішими операційними системами перед вірусами та шкідливими програмами є Windows та Android, значно рідше страждають Linux та OS X. Завдання, які вирішують віруси, досить різноманітні, проте останнім часом спостерігається просто вал шифрувальників, протистояти яким стає все складніше. І якщо звичайні віруси можна було вилікувати, то проти шифрувальника, який уже проник у систему, інструментів для розшифровки не існує.

Ми вже писали про , який проникаючи в систему модифікував завантажувальний сектор на накопичувачі, в результаті при завантаженні комп'ютера виходило повідомлення про пошкодження даних, після чого запускалася утиліта CHKDSK. Насправді, замість роботи CHKDSK відбувалося шифрування даних. Після закінчення шифрування користувачеві видавали вікно з вимогою про викуп, причому сума викупу через тиждень подвоювалася.

Але чи автор вірусу Petya щось недопрацював, чи просто припустився помилки в коді, але деяким користувачам вдалося створити інструменти, що дозволяють вилікувати зашифровані дані. Для початку завантажуємо ось цю утиліту

(завантажень: 253)

.Відразу попередимо, інформація лише для досвідчених або досить впевнених користувачів, оскільки передбачає знання технічної частини комп'ютера. У решті випадків рекомендуємо звернутися до фахівців у майстерню ремонт комп'ютерів Київ, де досвідчені майстри проведуть повний комплекс заходів щодо відновлення працездатності комп'ютера.

1. Підключаємо зашифрований Петей жорсткий диск до іншого комп'ютера, запускаємо утиліту Petya Sector Extractor, програма визначить на якому з Петя дисків і повідомить про це.

2. Переходимо в інтернеті за адресами https://petya-pay-no-ransom.herokuapp.com або https://petya-pay-no-ransom-mirror1.herokuapp.com/, там будуть два текстові поля, що називаються Base64encoded 512 bytes verificationdata і Base64encoded 8 bytes nonce, які потрібно буде заповнити, щоб отримати ключ.

3. Для поля Base64encoded 512 bytes verification data у програмі Petya Sector Extractor потрібно буде клікнути по кнопці CopySector у Petya Extractor, для поля Base64 encoded 8 bytes nonce дані отримуємо натиснувши на кнопці Copy Nonce. Після цього утиліту Petya Sector Extractor можна закрити. Заповнивши поля тиснемо Submit і чекаємо пару хвилин, в результаті отримуємо необхідну комбінацію, яку або запам'ятайте, або запишіть будь-куди.

4. Вставляєте злощасний жорсткий диск назад, вмикаєте комп'ютер, чекаєте вимоги Петі ввести код, якщо все було зроблено правильно, то вірус повинен буде почати розшифровку даних на диску і після завершення операції комп'ютер перезавантажиться вже у звичайному режимі.

Як бачите вилікуватися від вірусу Petya все-таки можна, але на майбутнє, щоб уникнути подібних інцидентів, варто скористатися антивірусними програмами. Тим більше, що днями з'явився у Петі друг, вірус під назвою Misha, ще витонченіший і від якого поки що немає жодних ліків.

Атака вірусу Petya.A за кілька днів охопила десятки країн та розвинулася до масштабів епідемії в Україні, де у поширенні зловреда була причетна програма для звітності та документообігу M.E.Doc. Пізніше експерти, що метою зловмисників було повне знищення даних, але як повідомляє кіберполіція України, при частковому зараженні системи шанс відновити файли є.

Як працює Petya

Якщо вірус отримує права адміністратора, дослідники виділяють три основні сценарії його впливу:

- Комп'ютер заражений та зашифрований, система повністю скомпрометрована. Для відновлення даних потрібно закритий ключ, а на екрані відображається повідомлення з вимогою сплатити викуп (хоча це).

- Комп'ютер заражений і частково зашифрований – система почала шифрувати файли, але відключенням живлення або іншими способами користувач зупинив цей процес.

- Комп'ютер заражений, але процес шифрування таблиці MFT ще розпочався.

У першому випадку дієвого способу розшифровки даних поки що немає. Зараз його пошуком займаються фахівці кіберполіції та IT-компаній, а також творець оригінального вірусу Petya(що дозволяло відновлювати систему за допомогою ключа). Якщо ж головна таблиця файлів MFT порушена частково або не порушена, шанс отримати доступ до файлів все ще є.

У кіберполіції назвали два основні етапи роботи модифікованого вірусу Petya:

Перше: отримання привілейованих прав адміністратора (при використанні Active Directory вони відключені). Спочатку вірус зберігає оригінальний завантажувальний сектор для операційної системи MBR у зашифрованому вигляді бітової операції XOR (xor 0x7), після чого записує його місце свій завантажувач. Решта коду трояна записується у перші сектори диска. На цьому етапі створюється текстовий файл про шифрування, але дані ще не зашифровані.

Друга фаза шифрування даних починається після перезавантаження системи. Petya звертається вже до свого конфігураційного сектора, в якому є відмітка про незашифровані дані. Після цього починається процес шифрування, на екрані відображається як робота програми Check Disk. Якщо його вже запущено, варто відключити живлення та спробувати скористатися запропонованим способом відновлення даних.

Що пропонують

Для початку необхідно завантажитися з інсталяційного диска Windows. Якщо буде видно таблицю з розділами жорсткого диска (або SSD), можна приступити до процедури відновлення завантажувального сектора MBR. Потім слід перевірити диск на наявність заражених файлів. Сьогодні Petya розпізнають усі популярні антивіруси.

Якщо процес шифрування розпочато, але користувач встиг його перервати, після завантаження операційної системи необхідно скористатися програмним забезпеченням для відновлення зашифрованих файлів (R-Studio та інші). Дані необхідно зберегти на зовнішній носій і перевстановити систему.

Як відновити завантажувач

Для операційної системи Windows XP:

Після завантаження інсталяційного диска Windows XP в оперативну пам'ять ПК з'явиться діалогове вікно "Встановлення Windows XP Professional" з меню вибору, де необхідно вибрати пункт "щоб відновити Windows XP за допомогою консолі відновлення, натисніть R". Натисніть клавішу "R".

Завантажиться консоль відновлення.

Якщо на ПК встановлена одна ОС, і вона (за замовчуванням) встановлена на диску C, з'явиться таке повідомлення:

"1: C: \ WINDOWS В яку копію Windows слід виконати вхід?"

Введіть цифру "1", натисніть клавішу "Enter".

З'явиться повідомлення: "Введіть пароль адміністратора". Введіть пароль, натисніть клавішу Enter (якщо немає пароля, просто натисніть Enter).

Повинен з'явитись запит: C: \ WINDOWS>, введіть fixmbr

Потім з'явиться повідомлення: "ПОПЕРЕДЖЕННЯ".

"Підтверджуєте запис нової MBR?", натисніть клавішу "Y".

З'явиться повідомлення: "Створюється новий основний завантажувальний сектор на фізичний диск \Device\Harddisk0\Partition0."

Для Windows Vista:

Завантажте Windows Vista. Виберіть мову та розкладку клавіатури. На екрані привітання натисніть кнопку «Відновити працездатність комп'ютера». Windows Vista редагує комп'ютерне меню.

Виберіть операційну систему та натисніть кнопку «Далі». Коли з'явиться вікно «Параметри відновлення системи», натисніть командний рядок. Коли з'явиться командний рядок, введіть цю команду:

bootrec / FixMbr

Зачекайте на завершення операції. Якщо все пройшло успішно, на екрані з'явиться повідомлення про підтвердження.

Для Windows 7:

Завантажте Windows 7. Виберіть мову, розкладку клавіатури та натисніть кнопку «Далі».

Виберіть операційну систему та натисніть кнопку «Далі». При виборі операційної системи слід перевірити «Використовувати інструменти для відновлення, які можуть допомогти вирішити проблеми із запуском Windows».

На екрані "Параметри відновлення системи" натисніть кнопку "Командний рядок". Коли командний рядок успішно завантажиться, введіть команду:

bootrec/fixmbr

Для Windows 8:

Завантажте Windows 8. На екрані «Привітання» натисніть кнопку «Відновити комп'ютер».

Виберіть пункт «Усунення несправностей». Виберіть командний рядок, коли він завантажиться, введіть:

bootrec / FixMbr

Натисніть клавішу Enter та перезавантажте комп'ютер.

Для Windows 10:

Завантажте Windows 10. На екрані привітання натисніть кнопку «Відновити комп'ютер», виберіть пункт «Усунення несправностей».

Виберіть командний рядок. Коли командний рядок завантажиться, введіть команду:

bootrec / FixMbr

Зачекайте, доки операція завершиться. Якщо все пройшло успішно, на екрані з'явиться повідомлення про підтвердження.

Натисніть клавішу Enter та перезавантажте комп'ютер.

Вірус Petya - вірус, що швидко зростає, який поклав практично всі великі підприємства в Україні 27 червня 2017 року. Вірус Petya шифрує ваші файли та пропонує за них потім викуп.

Новий вірус вражає вінчестер комп'ютера і працює як вірус шифрувальник файлів. Через певний час вірус Petya «поїдає» файли на вашому комп'ютері і вони стають зашифрованими (начебто файли заархівували і поставили важкий пароль)

Файли, які постраждали від вірусу шифрувальника Petya, потім вже не відновити (відсоток, що ви їх відновите, але він дуже маленький)

Алгоритма, який відновлює файли постраждалих від вірусу Petya - НІ

За допомогою цієї короткої та МАКСИМАЛЬНО корисної статті ви зможете уберегти себе від #вірусPetya

Як визначити вірус Petya або WannaCry і не заразитися вірусом

При завантаженні файлу через інтернет перевірте його онлайн-антивірусом. Онлайн антивіруси можуть заздалегідь визначити вірус у файлі та запобігти зараженню вірусом Petya. Все, що варто зробити, перевірити завантажений файл за допомогою VirusTotal, а потім його вже запускати. Навіть якщо ви завантажили ВІРУС PETYA, але НЕ запустили вірусний файл, вірус НЕ активний і шкоди не завдає. Тільки після запуску шкідливого файлу ви запускаєте вірус, пам'ятайте це

ВИКОРИСТАННЯ НАВІТЬ ТІЛЬКИ ЦЬОГО МЕТОДУ ДАЄ ВАМ ВСІ ШАНСИ НЕ ЗАРАЗИТИСЯ ВІРУСОМ PETYA

Вірус Petya виглядає ось так:

Як Вберегти Себе Від Вірусу Petya

Компанія Symantecзапропонувала рішення, яке дозволяє себе уберегти від вірусу Petya, вдавши, що він уже у Вас - встановлений.

Вірус Petya при попаданні на комп'ютер створює в папці C:\Windows\perfcфайл perfcабо perfc.dll

Щоб вірус подумав, що він вже встановлений і не продовжив свою активність, створіть у папці C:\Windows\perfcфайл з порожнім вмістом і збережіть його, поставивши режим зміни «Тільки Читання»

Або завантажте virus-petya-perfc.zip та розархівуйте папку perfcу папку C:\Windows\та поставте режим зміни «Тільки Читання»

Завантажити virus-petya-perfc.zip

ОБНОВЛЕНО 29.06.2017

Також рекомендую завантажити обидва файли просто в папку Windows. Багато джерел пишуть, що файл perfcабо perfc.dllповинен перебувати в папці C:\Windows\

Що робити Якщо комп'ютер вже вражений вірусом Petya

Не вмикайте комп'ютер, який вже вразив вас вірусом Petya. Вірус Petya працює таким чином, що поки заражений комп'ютер увімкнено, він шифрує файли. Тобто, поки ви тримаєте увімкненим уражений вірусом Petya комп'ютер, нові та нові файли піддаються зараженню та шифруванню.

Вінчестер цього комп'ютера варто перевірити. Перевірити його можна за допомогою LIVECD або LIVEUSB з антивірусом

Завантажувальна флешка із Kaspersky Rescue Disk 10

Завантажувальна флешка Dr.Web LiveDisk

Хто поширив вірус Петя По всій Україні

Компанія Microsoft висловила свою точку зору щодо глобального зараження мережі у великих компаніях України. Причиною стало оновлення до програми M.E.Doc. M.E.Doc - популярна бухгалтерська програма, тому такий великий прокол компанії, як влучення вірусу в оновлення і встановило вірус Petya на тисячі ПК, на яких стояла програма M.E.Doc. Оскільки вірус вражає комп'ютери у одній мережі поширився він блискавично.

#: петя вірус вражає андроїд, вірус Petya, як виявити та видалити вірус петя, вірус petya як лікувати, M.E.Doc, Microsoft, створити папку вірус петя

Кілька місяців тому і ми та інші IT Security фахівці виявили новий шкідливість - Petya (Win32.Trojan-Ransom.Petya.A). У класичному розумінні він не був шифрувальником, вірус просто блокував доступ до певних типів файлів та вимагав викуп. Вірус модифікував завантажувальний запис на жорсткому диску, примусово перезавантажував ПК і показував повідомлення про те, що «дані зашифровані - женіть ваші гроші за розшифровку». Загалом стандартна схема вірусів-шифрувальників за винятком того, що файли фактично не зашифровувалися. Більшість популярних антивірусів почали ідентифікувати та видаляти Win32.Trojan-Ransom.Petya.A через кілька тижнів після його появи. Крім того, з'явилися інструкції з ручного видалення. Чому ми вважаємо, що Petya не класичний шифрувальник? Цей вірус вносить зміни до Master Boot Record і перешкоджає завантаженню ОС, а також шифрує Master File Table (головну таблицю файлів). Він шифрує самі файли.

Однак кілька тижнів тому з'явився витонченіший вірус Mischa, Судячи з усього написаний тими самими шахраями. Цей вірус ШИФРУЄ файли і вимагає заплатити за розшифровку 500 - 875 $ (у різних версіях 1.5 - 1.8 біткоїну). Інструкції з розшифровки та оплати за неї зберігаються у файлах YOUR_FILES_ARE_ENCRYPTED.HTML та YOUR_FILES_ARE_ENCRYPTED.TXT.

Вірус Mischa – вміст файлу YOUR_FILES_ARE_ENCRYPTED.HTML

Зараз фактично хакери заражають комп'ютери користувачів двома шкодоносами: Petya та Mischa. Першому потрібні права адміністратора у системі. Тобто якщо користувач відмовляється видати Petya адмінські права або ж видалив цей шкідник вручну - у справу включається Mischa. Цьому вірусу не потрібні права адміністратора, він є класичним шифрувальником і дійсно шифрує файли за стійким алгоритмом AES і не вносячи жодних змін до Master Boot Record та таблиці файлів на вінчестері жертви.

Шкідливість Mischa шифрує не тільки стандартні типи файлів (відео, картинки, презентації, документи), але також файли .exe. Вірус не зачіпає тільки директорії \Windows, \$Recycle.Bin, \Microsoft, \Mozilla Firefox, \Opera, \Internet Explorer, \Temp, \Local, \LocalLow та \Chrome.

Зараження відбувається переважно через електронну пошту, куди надходить лист із вкладеним файлом – інсталятором вірусу. Воно може бути зашифроване під лист із Податковою, від Вашого бухгалтера, як вкладені квитанції та чеки про покупки тощо. Звертайте увагу на розширення файлів у таких листах – якщо це виконавчий файл (.exe), то з великою ймовірністю він може бути контейнером із вірусом Petya\Mischa. І якщо модифікація зловреда свіжа – Ваш антивірус може і не відреагувати.

Оновлення 30.06.2017: 27 червня модифікований варіант вірусу Petya (Petya.A)масово атакував користувачів в Україні Ефект від цієї атаки був колосальний і економічний збиток поки не підрахований. За один день було паралізовано роботу десятків банків, торгових мереж, державних установ та підприємств різних форм власності. Вірус поширювався переважно через вразливість в українській системі подання бухгалтерської звітності MeDoc із останнім автоматичним оновленням цього ПЗ. Крім того вірус торкнувся і таких країн як Росія, Іспанія, Великобританія, Франція, Литва.

Видалити вірус Petya та Mischa за допомогою автоматичного чистильника

Винятково ефективний метод роботи із шкідливим ПЗ взагалі та програмами-вимагачами зокрема. Використання захисного комплексу, що зарекомендував себе, гарантує ретельність виявлення будь-яких вірусних компонентів, їх повне видалення одним клацанням миші. Зверніть увагу, йдеться про два різні процеси: деінсталяцію інфекції та відновлення файлів на Вашому ПК. Проте загроза, безумовно, підлягає видаленню, оскільки є відомості про запровадження інших комп'ютерних троянців за її допомогою.

- . Після запуску програмного засобу натисніть кнопку Start Computer Scan(Почати сканування).

- Встановлене програмне забезпечення надасть звіт про виявлені під час сканування загрози. Щоб видалити всі знайдені загрози, виберіть опцію Fix Threats(Усунути загрози). Розглянуте шкідливе програмне забезпечення буде повністю видалено.

Відновити доступ до зашифрованих файлів

Як було зазначено, програма-вимагач Mischa блокує файли за допомогою стійкого алгоритму шифрування, так що зашифровані дані не можна відновити помахом чарівної палички - якщо не брати до уваги оплату нечуваної суми викупу (іноді доходить до 1000 $). Але деякі методи справді можуть стати паличкою-виручалочкою, яка допоможе відновити важливі дані. Нижче Ви можете з ними ознайомитись.

Програма автоматичного відновлення файлів (дешифратор)

Відомо дуже неординарну обставину. Ця інфекція стирає вихідні файли у незашифрованому вигляді. Процес шифрування з метою здирства, таким чином, націлений на їх копії. Це дозволяє таким програмним засобам як відновити стерті об'єкти, навіть якщо надійність їх усунення гарантована. Настійно рекомендується вдатися до процедури відновлення файлів, її ефективність не викликає сумнівів.

Тіньові копії томів

В основі підходу передбачена Windows процедура резервного копіювання файлів, яка повторюється у кожній точці відновлення. Важлива умова роботи даного методу: функція «Відновлення системи» має бути активовано до зараження. При цьому будь-які зміни до файлу, внесені після точки відновлення, у відновленій версії файлу не відображатимуться.

Резервне копіювання

Це найкращий серед усіх не пов'язаних із викупом способів. Якщо процедура резервного копіювання даних на зовнішній сервер застосовувалася до моменту атаки програми-вимагача на Ваш комп'ютер, для відновлення зашифрованих файлів потрібно просто увійти у відповідний інтерфейс, вибрати необхідні файли та запустити механізм відновлення даних із резерву. Перед виконанням операції необхідно переконатися, що вимагання ПЗ повністю видалено.

Перевірити можливу наявність залишкових компонентів здирника Petya та Mischa

Очищення в ручному режимі може призвести до упущення окремих фрагментів вимагацького ПЗ, які можуть уникнути видалення у вигляді прихованих об'єктів операційної системи або елементів реєстру. Щоб уникнути ризику часткового збереження окремих шкідливих елементів, виконайте сканування Вашого комп'ютера за допомогою надійного захисного програмного комплексу, що спеціалізується на зловмисному ПЗ.

Декілька днів тому на нашому ресурсі з'явилася стаття про те, як захиститися від вірусу та його різновидів. У цій інструкції ми розглянемо найгірший варіант - ваш ПК заражений. Природно, що після лікування кожен користувач намагається відновити свої дані та персональну інформацію. У цій статті йтиметься про найзручніші та найдієвіші способи відновлення даних. Варто зважити, що це далеко не завжди можливо, тому давати якусь гарантію ми не станемо.

Ми розглянемо три основні сценарії, за якими можуть розвиватися події:

1. Комп'ютер заражений вірусом Petya.A (або його різновидами) і зашифрований, система повністю заблокована. Для відновлення даних необхідно ввести спеціальний ключ, за який потрібно заплатити. Відразу варто сказати, що навіть якщо ви заплатите, це не зніме блокування та не поверне вам доступ до персонального комп'ютера.

2. Варіант який надає користувачеві більше варіантів щодо подальших дій - ваш комп'ютер заражений і вірус почав зашифровувати ваші дані, але шифрування вдалося зупинити (наприклад, відключення живлення).

3. Останній варіант найсприятливіший. Ваш комп'ютер заражений, але зашифрування файлової системи ще не розпочалося.

Якщо у вас ситуація під номером 1, тобто всі ваші дані зашифровані, то на даному етапі відсутня дієвий спосіб відновлення користувальницької інформації. Цілком ймовірно, що через кілька днів або тижнів цей спосіб з'явиться, але поки що фахівці з усіма в галузі інформаційної та комп'ютерної безпеки ламають над цим голову.

Якщо процес шифрування не розпочався або завершений не повністю, користувач негайно перерватиме його (шифрування відображається як системний процес Check Disk). Якщо вдалося завантажити операційну систему, то відразу ж варто встановити будь-який сучасний антивірус (усі вони на даний момент розпізнають Petya і зробити повну перевірку всіх дисків. Якщо ж Windows не вантажиться, то власнику зараженої машини належить скористатися системним диском або флешкою для відновлення завантажувального сектора MBR .

Відновлення завантажувача на Windows XP

Після завантаження системного диска з операційною системою Windows XP перед вами з'являться варіанти дій. У вікні «Встановлення Windows XP Professional» виберіть пункт «Щоб відновити Windows XP за допомогою консолі відновлення, натисніть R». Що логічно, вам необхідно буде натиснути на клавіатурі R. Перед вами має з'явитися консоль для відновлення розділу та повідомлення:

"«1: C: \ WINDOWS В яку копію Windows слід виконати вхід?»"

Якщо у вас встановлена одна версія Windows XP, то вводимо з клавіатури "1" і натискаємо на введення. Якщо ж у вас кілька систем, необхідно вибрати потрібну. Ви побачите повідомлення із запитом пароля адміністратора. Якщо пароль відсутній, то просто натисніть Enter, залишивши поле порожнім. Після цього на екрані з'явиться рядок, введіть слово " fixmbr"

Повинно з'явитися таке повідомлення: «ПОПЕРЕДЖЕННЯ! Підтверджуєте запис нової MBR?», натисніть клавішу Y на клавіатурі.

З'явиться відповідь: "Створюється новий основний завантажувальний сектор на фізичний диск..."

"Новий основний завантажувальний розділ успішно створено".

Відновлення завантажувача на Windows Vista

Вставте диск або флешку з операційною системою Windows Vista. Далі вам потрібно вибрати рядок "Відновити працездатність комп'ютера". Виберіть, яку операційну систему Windows Vista (якщо їх кілька) необхідно відновити. Коли з'явиться вікно з варіантами відновлення, натисніть командний рядок. У командному рядку введіть " bootrec/FixMbr".

Відновлення завантажувача на Windows 7

Вставте диск або флешку з операційною системою Windows 7. Виберіть, яку саме операційну систему Windows 7 (якщо їх кілька) необхідно відновити. Виберіть "Використовувати інструменти для відновлення, які можуть допомогти вирішити проблеми із запуском Windows". Далі вибираємо "Командний рядок". Після завантаження командного рядка вводимо " bootrec/fixmbr

Відновлення завантажувача на Windows 8

Вставте диск або флешку з операційною системою Windows 8. На головному екрані виберіть "Відновити комп'ютер" у нижньому лівому куті. Виберіть пункт «Усунення несправностей». Виберіть командний рядок, коли він завантажиться, введіть: "bootrec/FixMbr"

Відновлення завантажувача на Windows 10

Вставте диск або флешку з операційною системою Windows 10. На головному екрані виберіть "Відновити комп'ютер" у нижньому лівому куті. Виберіть пункт «Усунення несправностей». Виберіть командний рядок, коли він завантажиться, введіть: "bootrec/FixMbr"Якщо все пройде успішно, ви побачите відповідне повідомлення і все що залишиться, це перезавантажити комп'ютер.

(Petya.A), і дала низку порад.

За даними СБУ, інфікування операційних систем переважно відбувалося через відкриття шкідливих додатків (документів Word, PDF-файлів), спрямованих на електронні адреси багатьох комерційних та державних структур.

"Атака, основною метою якої було поширення шифрувальника файлів Petya.A, використала мережеву вразливість MS17-010, в результаті експлуатації якої на інфіковану машину встановлювався набір скриптів, які використовували зловмисники для запуску згаданого файлу шифрувальника", - заявила СБУ.

Вірус атакує комп'ютери під керуванням ОС Windows шляхом шифрування файлів користувача, після чого виводить повідомлення про перетворення файлів з пропозицією зробити оплату ключа дешифрування в біткоїнах в еквіваленті суми $300 для розблокування даних.

“Зашифровані дані, на жаль, не підлягають розшифровці. Продовжується робота над можливістю дешифрування зашифрованих даних“, - заявили у СБУ.

Що робити, щоб уберегтися від вірусу

1. Якщо комп'ютер увімкнено і працює нормально, але ви підозрюєте, що він може бути заражений, у жодному разі не перезавантажуйте його (якщо ПК вже постраждав - теж не перезавантажуйте його) - вірус спрацьовує при перезавантаженні і зашифровує всі файли, що містяться на комп'ютері .

2. Збережіть всі найцінніші файли на окремий не підключений до комп'ютера носій, а в ідеалі – зробіть резервну копію разом із ОС.

3. Для ідентифікації шифрувальника файлів необхідно завершити всі локальні завдання та перевірити наявність наступного файлу: C:/Windows/perfc.dat

4. Залежно від версії Windows встановити патч.

5. Переконатися, що на всіх комп'ютерних системах встановлено антивірусне програмне забезпечення, яке функціонує належним чином та використовує актуальні основи вірусних сигнатур. При необхідності встановити та оновити антивірус.

6. Для зменшення ризику зараження слід уважно ставитися до всієї електронної кореспонденції, не завантажувати та не відкривати додатки у листах, надісланих від невідомих людей. У разі отримання листа від відомої адреси, яка викликає підозру, - зв'язатися з відправником та підтвердити факт надсилання листа.

7. Зробити резервні копії всіх важливих даних.

Довести до працівників структурних підрозділів зазначену інформацію, не допускати працівників до роботи з комп'ютерами, на яких не встановлені зазначені патчі, незалежно від факту підключення до локальної мережі або Інтернету.

Існує можливість спробувати відновити доступ до заблокованого вказаним вірусом комп'ютера з Windows.

Оскільки зазначене ВПО вносить зміни до МBR запису, через що замість завантаження операційної системи користувачеві показується вікно з текстом про шифрування файлів. Ця проблема вирішується відновленням запису MBR. І тому існують спеціальні утиліти. У СБУ використали для цього утиліту Boot-Repair (інструкція з посилання).

b). Запустіть і переконайтеся, що всі галочки у вікні “Артефакти для збору” встановлено.

c). У вкладці “Режим збирання журналів Eset“ установіть вихідний двійковий код диска.

d). Натисніть кнопку Зібрати.

e). Надішліть архів із журналами.

Якщо постраждалий ПК увімкнений і ще не вимикався, перейдіть до виконання

п. 3 для збору інформації, яка допоможе написати декодер,

4 для лікування системи.

З ураженого ПК (не завантажується) потрібно зібрати MBR для подальшого аналізу.

Зібрати його можна за наступною інструкцією:

a). Завантажте ESET SysRescue Live CD або USB (створення описано в п.3)

b). Погодьтеся з ліцензією на користування

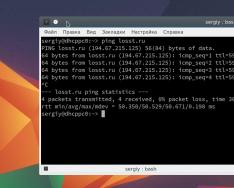

c). Натисніть CTRL+ALT+T (відкриється термінал)

d). Напишіть команду “parted -l“ без лапок, параметр цього маленька літера “L“ та натисніть

e). Дивіться список дисків та ідентифікуйте уражений ПК (має бути один з /dev/sda)

f). Напишіть команду “dd if=/dev/sda of=/home/eset/petya.img bs=4096 count=256“ без лапок, замість “/dev/sda“ використовуйте диск, який визначили у попередньому кроці та натисніть (Файл/ home/eset/petya.img буде створено)

g). Підключіть флешку та скопіюйте файл /home/eset/petya.img

h). Комп'ютер можна вимкнути.

Дивись також - Омелян про захист від кібератак

Омелян про захист від кібератак

Підпишіться на новини

Можливо, ви вже в курсі про хакерську загрозу зафіксовану 27 червня 2017 року в країнах Росії та України, що зазнали масштабної атаки схожої на WannaCry. Вірус блокує комп'ютери і вимагає викуп в біткоін за дешифрування файлів. Загалом постраждали понад 80 компаній в обох країнах, включаючи російські «Роснефть» та «Башнефть».

Вірус-шифрувальник, як і сумнозвісний WannaCry, заблокував усі дані комп'ютера і вимагає перевести злочинцям викуп у біткоінах, еквівалентний $300. Але на відміну від Wanna Cry, Petya не турбує шифруванням окремих файлів - він майже миттєво «відбирає» у вас весь жорсткий диск повністю.

Правильна назва цього вірусу – Petya.A. Звіт ESET розкриває деякі можливості Diskcoder.C (він же ExPetr, PetrWrap, Petya або NotPetya)

За статистикою всіх постраждалих, вірус поширювався у фішингових листах із зараженими вкладеннями. Зазвичай лист надходить із проханням відкрити текстовий документ, а як ми знаємо друге розширення файлу txt.exeховається, а пріоритетним є останнє розширення файлу. За замовчуванням операційна система Windows не відображає розширення файлів і вони випрасують ось так:

У 8.1 у вікні провідника (Вигляд \ Параметри папок \ Забираємо галочку Приховувати розширення для зареєстрованих типів файлів)

У 7 у вікні провідника (Alt \ Сервіс \ Параметри папок \ Забираємо галочку Приховувати розширення для зареєстрованих типів файлів)

І найстрашніше, що користувачів навіть не бентежить, що листи надходять від невідомих користувачів і просять відкрити незрозумілі файли.

Після відкриття файлу користувач бачить синій екран смерті.

Після перезавантаження, схоже на те, що запускається Скан диск насправді, вірус шифрує файли.

На відміну від інших програм-вимагачів, після того як цей вірус запущено, він негайно перезапускає ваш комп'ютер, і коли він завантажується знову, на екрані з'являється повідомлення: “НЕ ВИМКНІТЬ ВАШ ПК! ЯКЩО ВИ Зупиніть цей процес, ВИ МОЖЕТЕ ЗНИЩИТИ ВСЕ ВАШІ ДАНІ! Будь ласка, переконайтеся, що ваш комп'ютер підключений до зарядки!”. Хоча це може виглядати як системна помилка, насправді в даний момент Petya мовчки виконує шифрування в прихованому режимі. Якщо користувач намагається перезавантажити систему або зупинити шифрування файлів, на екрані з'являється миготливий червоний скелет разом із текстом “НАТИСНІТЬ БУДЬ-ЯКУ КЛАВІШУ!”. Нарешті після натискання клавіші з'явиться нове вікно із запискою про викуп. У цій записці, жертву просять заплатити 0.9 біткойнів, що дорівнює приблизно $400. Проте це ціна тільки за один комп'ютер. Тому для компаній, які мають безліч комп'ютерів, сума може становити тисячі. Що також відрізняє цього здирника, так це те, що він дає цілий тиждень, щоб заплатити викуп, замість звичайних 12-72 годин, які дають інші віруси цієї категорії.

Більше того, проблеми із Petya на цьому не закінчуються. Після того, як цей вірус потрапляє в систему, він намагатиметься переписати завантажувальні файли Windows, або так званий завантажувальний майстер запису, необхідний для завантаження операційної системи. Ви не зможете видалити Petya вірус з вашого комп'ютера, якщо ви не відновите налаштування завантажувального майстра запису (MBR). Навіть якщо вам вдасться виправити ці налаштування та видалити вірус з вашої системи, на жаль, ваші файли залишатимуться зашифрованими, тому що видалення вірусу не забезпечує розшифровку файлів, а просто видаляє інфекційні файли. Звичайно, видалення вірусу має важливе значення, якщо ви хочете продовжити роботу з комп'ютером

Після попадання на ваш комп'ютер під керуванням системи Windows Petya практично миттєво зашифровує MFT (Master File Table - головна таблиця файлів). За що відповідає ця таблиця?

Уявіть, що ваш жорсткий диск - це найбільша бібліотека у всьому всесвіті. У ній містяться мільярди книг. То як же знайти потрібну книгу? Тільки за допомогою бібліотечного каталогу. Саме цей каталог і знищує Петя. Таким чином, ви втрачаєте будь-яку можливість знайти будь-який файл на вашому ПК. Якщо бути ще точніше, то після «роботи» Petya жорсткий диск вашого комп'ютера нагадуватиме бібліотеку після торнадо, з уривками книг, що літають усюди.

Таким чином, на відміну від Wanna Cry, Petya.A не шифрує окремі файли, витрачаючи на цей значний час - він просто відбирає у вас будь-яку можливість знайти їх.

Хто створив вірус Петя?

При створенні вірусу Петя був задіяний експлойт (діра) в ОС Windows під назвою EternalBlue. Microsoft випустив патч kb4012598(З раніше випущених уроків з WannaCry ми вже розповідали про це оновлення, яке «закриває» цю дірку.

Творець «Petya» зміг з розумом використовувати безтурботність корпоративних та приватних користувачів та заробити на цьому. Його особистість поки що невідома (та й навряд чи буде відома)

Як видалити вірус petya?

Як видалити вірус Petya.A з жорсткого диска? Це дуже цікаве питання. Справа в тому, що якщо вірус вже заблокував ваші дані, то і видаляти буде фактично нічого. Якщо ви не плануєте платити здирникам (чого робити не варто) і не намагатиметеся відновлювати дані на диску надалі, вам досить просто зробити форматування диска і заново встановити ОС. Після цього від вірусу не залишиться сліду.

Якщо ж ви підозрюєте, що на диску присутній заражений файл - проскануйте ваш диск антивірусом від компанії ESET Nod 32 і проведіть повне сканування системи. Компанія NOD 32 запевнила, що в його основі сигнатур вже є відомості про цей вірус.

Дешифратор Petya.A

Petya.A зашифровує ваші дані дуже стійким алгоритмом шифрування. На даний момент не існує рішення для розшифровування заблокованих відомостей.

Безперечно, ми б усі мріяли отримати чудодійний дешифратор (decryptor) Petya.A, проте такого рішення просто немає. Вірус WannaCry вразив світ кілька місяців тому, але ліки для розшифровки даних, які він зашифрував, так і не знайдено.

Єдиний варіант, якщо раніше у вас були тіньові копії файлів.

Тому, якщо ви ще не стали жертвою вірусу Petya.A - оновіть ОС систему, встановіть антивірус від компанії ESET NOD 32. Якщо ви все ж таки втратили контроль над своїми даними - то у вас є кілька шляхів.

Заплатити гроші. Робити цього безглуздо!Фахівці вже з'ясували, що дані автор вірусу не відновлює, та й не може їх відновити, враховуючи методику шифрування.

Спробувати видалити вірус з комп'ютера, а ваші файли спробувати відновити за допомогою тіньової копії (вірус не вражає)

Витягнути жорсткий диск з вашого пристрою, акуратно покласти його в шафу і натискати на появи дешифратора.

Форматування диска та встановлення операційної системи. Мінус – всі дані будуть втрачені.

Petya.A та Android, iOS, Mac, Linux

Багато користувачів турбуються - «а чи може вірус Petya заразити їх пристрої під керуванням Android та iOS. Поспішаю їх заспокоїти – ні, не може. Він розрахований лише на користувачів Windows. Те саме стосується і шанувальників Linux і Mac - можете спати спокійно, вам нічого не загрожує.

Мобільні пристрої