Bir nuqtada biz oyna obyektining usullari bilan tanishamiz: alert(), prompt() va confirm().

alert() usuli

"OK" tugmasi bilan tayinlangan bildirishnomalar oldidagi birinchi dialog oynasi ekranida ko'rsatish uchun topshiriqlarning alert() usuli. Muhim ma'lumotni koristuvachga etkazish uchun g'alaba qozonishi mumkin.

window.alert(Parameter_1);

Alert() usuli bitta tilga xos parametrga ega bo'lishi mumkin - dialog oynasida ko'rinadigan ogohlantirish matni. Daniya usuli o'zining vikonnannyasidan keyin hech narsani o'zgartirmaydi.

Masalan, dialog oynasi oldidagi kuchga qarshi bosilganda saytni tekshirish ko'rsatiladi: Veb-saytga o'ting

tasdiqlash() usuli

Oyna ob'ektining confirm() usuli tayinlangan so'rovlar va "OK" va "Tekshirish" tugmalaridan dialog oynasini ekranda ko'rsatish uchun ishlatiladi. Tasdiqlash uchun g'olib bo'lishingiz mumkin, shunda siz chi íêí ínsho ííí yutib olishingizga ruxsat berish to'g'risida koristuvachdan so'rashingiz mumkin.var resultConfirm = tasdiqlang(Parameter_1);

Ushbu usul bitta parametrga ega - eslatma matni, chunki u muloqot oynasida ko'rsatiladi.

confirm() usuli viconn natijasi (resultConfirm) sifatida ikkita qiymatdan birini aylantiradi:

- "OK" tugmasini bosib koristuvachga to'g'ri;

- yolg'on , go'yo koristuvach "Skasuwati" ni bosgan yoki yopiq yogo.

Masalan, id="resultConfirm" elementida dialog oynasidagi "OK" tugmasini bosish natijasi:

prompt() usuli

So'rovlar bilan dialog oynasini, ma'lumotlarni kiritish uchun matn maydonini va "OK" va "Aytish" tugmalarini ishlatish uchun tayinlashning prompt() usuli. Vono koristuvach ma'lumotlarini so'rash uchun tan olinadi.

var resultPrompt = prompt(Parameter_1, Parameter_2);

Ushbu usul ikkita parametrga ega:

- eslatma, chunki u dialog oynasida ko'rsatiladi. Tsey parametr ê obov'yazykovym i místit povydomlennya, nima "gapirish kerak", yaki dani koristuvach matn maydoniga kirish uchun aybdor;

- boshqa parametr "yiqilib bo'lmaydigan" va uni kiritish dialog oynasida ko'rsatilganidek, kob qiymatini kiritish uchun o'zgartirilishi mumkin.

Prompt() usuli yordamida quyidagi ma'lumotlarni aylantirishingiz mumkin:

- matn qiymatlari - kiritish maydoniga ma'lumotlar kiritilishi va "OK" tugmasini bosib ko'rsatilishi uchun;

- bo'sh qator - "OK" tugmasini bosib, kirish maydoni ma'lumotlarni va koristuvachni o'tkazib yubormasligi bilanoq;

- null - xuddi "Skasuvati" ni yozish yoki oynani yopish kabi, ma'lumotlar matn maydoniga kiritilganmi, muhim emas.

Eslatma: alert() , confirm() yoki prompt() usullaridan birining natijasi bo'lgan dialog oynasi, ya'ni. U koristuvachning nuqtaning Batkiv qo'shimchasiga (brauzeriga) kirishini bloklaydi, koristuvachning doklari dialog oynasini yopmaydi.

Masalan, u koristuvach nomidan so'raladi va u c id="nameUser" matn elementi natijasida ko'rsatiladi:

Masalan, koristuvachdan 8 raqamini taxmin qilishni so'rang:

... Raqamni taxmin qiling

Cross-Site Scripting (XSS) - farq, chunki u veb-sahifada mijoz tomonida (JavaScript) ko'rinadigan kodda ishlatiladi, chunki u boshqalar tomonidan ko'rib chiqiladi.

Mojarolar veb-sahifaga kiritish uchun haddan tashqari kuchga ega bo'lgan korystuvach kabi ma'lumotlarni filtrlashning yo'qligi bilan bog'liq. Muayyan misolda tushunish osonroq. Tasavvur qiling-a, mehmonlar kitobi tashqi ko'rinishni aks ettiruvchi koristuvachadan ma'lumotlarni qabul qilish uchun tan olingan dasturmi yoki yo'qmi. Ma'lumki, mehmonlar kitobi hech qanday tarzda kiritilishi kerak bo'lgan ma'lumotlarni qayta ko'rib chiqmaydi yoki filtrlamaydi, balki ularni shunchaki aks ettiradi.

Siz o'zingizning eng oddiy skriptingizni qo'shishingiz mumkin (oddiyroq narsa yo'q, siz PHPda yomon skriptlarni yozishingiz mumkin - bu kimdir buni qilish uchun juda boy). Lekin allaqachon yetarlicha tayyor variantlar mavjud. Masalan, men Dojo va OWASP Mutillidae II bilan tanishish haqida gapiryapman. Shunga o'xshash misol bor. Mustaqil Dojo muhitida so'rovlar uchun brauzerga o'ting: http://localhost/mutillidae/index.php?page=add-to-your-blog.php

Ba'zi koristuvachív vvív haqida nima deyish mumkin:

Keyin veb-sahifa ko'rsatiladi:

Vitannia! Sizning veb-saytingiz talab qilinadi.

Masalan, kodni shunday kiriting:

Vitannia! Sizning veb-saytingiz talab qilinadi.

Bu shunday ko'rinishi kerak:

Brauzerlar ko'p sonli saytlardan anonim cookie-fayllarni saqlaydi. Sayt terisi faqat u tomonidan saqlangan cookie-fayllarni olib tashlashi mumkin. Misol uchun, example.com sayti brauzeringizdan ba'zi cookie-fayllarni saqladi. Agar siz another.com saytiga kirsangiz, u sayt (mijoz va server skriptlari) cookie-fayllarga kira olmaydi, shuning uchun example.com saqlanadi.

Agar example.com XSSdan oldin tahlil qilingan bo'lsa, bu biz boshqa yo'l bilan yangi JavaScript kodiga o'tishimiz mumkinligini anglatadi va bu kod example.com sayti nomiga o'raladi! Tobto. Bu kod, masalan, example.com saytidagi cookie-fayllarga kirishni olib tashlaydi.

O'ylaymanki, hamma JavaScript-ni mahalliy aholining brauzerlarida ishlatishini eslaydi, ya'ni. XSS mavjudligi uchun shkidlivy kodini amalga oshirish veb-sayt tomonini ochadigan koristuvach ma'lumotlariga kirishni rad etadi.

Amalga oshirish kodi JavaScript-ni ishlatadigan barcha kodlarni o'z ichiga oladi, lekin o'zi:

- siz ko'rayotgan saytga cookie-fayllarga kirishni rad etadi

- eski ko'rinishga o'zgartirish kiritishingiz mumkin

- almashish buferiga kirishni rad etadi

- JavaScript-dagi dasturlardan foydalanishingiz mumkin, masalan, kí-loggerlar

- BeEF ga obuna bo'ling

- bu ichida.

Cookie-fayllarning eng oddiy misoli:

Haqiqatan ham, ogohlantirish XSS uchun vikoristovuetsya kamroq. Haqiqatan ham shkídlive korisne navantazhennya zdíysnyuê prihovaní dííí. Von prihovanno sv'yazuetsya z vyddalenim tajovuzkor server va yangi o'g'irlangan ma'lumotlarni uzatadi.

Vidi XSS

Eng muhimi, hidlaganlar uchun XSS haqida tushunishingiz kerak:

- Saqlash (post)

- Vidobrazhení (doimiy bo'lmagan)

Birinchisiga misol:

- Tajovuzkor tomonidan kiritilgan, mehmon kitobiga maxsus tuzilgan xabar (sharh, forum, profil), serverga qanday kirish mumkin, koristuvachi tomonning fikrini so'rasa, iloji boricha tezroq serverdan zavantazhuetsya.

- Buzg'unchi, masalan, SQL in'ektsiyasi orqali server ma'lumotlariga kirishni olib qo'ydi va zararli JavaScript kodi (kiloger yoki BeEF bilan) berilgan koristuvachevga o'xshash ma'lumotlarni o'g'irladi.

Nopoklikka misol:

- Saytda qidiruv mavjud bo'lib, u qidiruv natijalari bilan bir vaqtda "Siz qidirdingiz: [qidiruvlar qatori]" kshtaltda ko'rsatiladi, bu ma'lumotlar bilan ular tegishli daraja bo'yicha filtrlanmaydi. Agar bunday tomon faqat unga majburlashi mumkin bo'lganlar uchun ishlatilsa, tajovuzkor boshqa koristuvach saytiga kuch yubormaguncha, hujum ishlamaydi. Jabrlanuvchiga yuborilgan kuchning o'rnini bosuvchi sifatida siz zararli skriptni qurbon ko'rgan neytral saytga joylashtirishni yutib olishingiz mumkin.

Boshqalar (masalan, doimiy bo'lmagan XSS nomuvofiqliklari kabi, bu tur doimiy XSSning boshqa turi bo'lishi mumkin) ko'rishadi:

- DOM modellari

DOM-da XSS bazalarining xususiyatlari

Oddiy qilib aytganda, "ajoyib" qobiliyatsiz XSS ning zararli kodi, xuddi HTML kodi kabi ko'rib chiqilishi mumkin. Masalan, posilannya shunday unvonda shakllanadi:

http://example.com/search.php?q="/>

Va chiqish HTML kodini ochganingizda, shunga o'xshash narsani ko'rishingiz mumkin:

Va DOM XSS DOM strukturasini o'zgartiradi, chunki u tezda brauzerda hosil bo'ladi va zararli kodni yuqtiradi, biz faqat DOM yaratilgan tuzilishga qarashimiz mumkin. HTML o'zingizda o'zgarmaydi. Masalan, ushbu kodni olaylik:

Keyin brauzerda biz ishlaymiz:

Chiqish yon kodi:

Keling, manzilni quyidagicha shakllantiramiz:

http://localhost/tests/XSS/dom_xss.html#input=tokenAlex;

Endi tomoni quyidagicha ko'rinadi:

Keling, chiqish HTML kodini ko'rib chiqaylik:

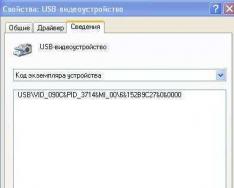

U erda hech narsa o'zgarmadi. Shu bilan birga, zararli kodni aniqlash uchun hujjatning DOM tuzilishiga hayron bo'lishimiz kerak:

Bu erda XSS ning ishlaydigan prototipi taqdim etildi, haqiqiy hujum uchun bizga yanada murakkab yondashuv kerak, chunki dastur komadan keyin va to'g'ridan-to'g'ri chekka nuqtalarni o'qish uchun ishlatadiganlar orqali mumkin emas. ogohlantirish (1); ogohlantirish (2) allaqachon imkonsiz. Tim mensch emas, zavdyaki unescape() aylanib yurgan daniyaliklar orasida biz bu kabi kshtalt istagini vikoristovuvat qilishimiz mumkin:

http://localhost/tests/XSS/dom_xss.html#input=tokenAlex;

De mi belgini almashtirdi ; URI ekvivalentidagi kodlashlar bo'yicha!

Endi biz JavaScript uchun ajoyib skript yozishimiz va jabrlanuvchini tahrirlash uchun kodni birlashtirishimiz mumkin, go'yo standart bo'lmagan saytlararo skriptni amalga oshirishga harakat qilgandek.

XSS auditor

Google Chrome (shuningdek, hozirda Google Chrome-ning g'olib dvigateli bo'lgan Opera-da) shunday ajablanib bo'ldi:

dom_xss.html:30 XSS Auditori "http://localhost/tests/XSS/dom_xss.html#input=token‹script›alert(1)" da skriptni bajarishdan bosh tortdi.;" chunki ba'zi kodlar o'rnatilgan. Veb-server "X-XSS-Protection" yoki "Content-Security-Policy" sarlavhasida joylashgan server sifatida himoyalangan.

Tobto. Endi brauzerda XSS auditori mavjud bo'lib, u XSSni yaxshilashga yordam beradi. Firefox-da hali bunday funksiya yo'q, lekin menimcha, u o'ng tomonda. Agar brauzerlarda amalga oshirish juda uzoq bo'lsa, biz XSS jamming qiymati haqida gapirishimiz mumkin.

Shuni esda tutish kerakki, bugungi brauzerlar doimiy bo'lmagan XSS va DOM-ga asoslangan XSS kabi ekspluatatsiya muammolarining chekkasida ishlaydi. Bunga qo'shimcha ravishda, veb-saytlarni qo'shimcha brauzer uchun sinovdan o'tkazishda eslash kerak - umuman olganda, veb-qo'shimcha ziddiyatli ko'rinishi mumkin, ammo bu parcha ekanligini tasdiqlashingiz shart emas, faqat shu sabablarga ko'ra u blokirovka qiladi. brauzer.

XSS ekspluatatsiyasini qo'llang

Saytlararo skriptlarga qarshi g'alaba qozonish haqida o'ylashlari mumkin bo'lgan yovuzlik qiluvchilar, indulgentsiyaning teri sinfiga boshqacha tarzda yaqinlashishda aybdor. Bu erda teri sinfidagi hujumlar vektorlarining tavsifi.

XSS hujumlarda nomuvofiq bo'lsa, BeEF-dan foydalanish mumkin, bu esa mahalliy darajada tozalangan yadrodagi veb-saytdan hujumni kengaytiradi.

Doimiy bo'lmagan XSS hujumi

1. Elis tez-tez Bob hosting qilgan saytni ko'radi. Bobning veb-sayti Alicia-ga hisob nomi/parol bilan kirish va to'lov ma'lumotlari kabi nozik ma'lumotlarni saqlash imkonini beradi. Agar siz to'g'ri kirgan bo'lsangiz, brauzer avtorizatsiya cookie-fayllarini saqlaydi, shuning uchun siz soqov belgilardan foydalanishingiz mumkin. kompyuter haqoratlari (mijoz va server) o'tib ketganini eslang.

2. Melori Bobning veb-sayti noto'g'ri XSS nomuvofiqligi uchun qasos olishini belgilaydi:

2.1 Qidiruv tomonini ko'rganingizda, siz qidiruv qatoriga kirasiz va to'g'ri tugmani bosing, chunki natijalar topilmasa, yon tomonda qidiruvning kirish qatori ko'rsatiladi, undan keyin "topilmadi" so'zlari va url bo'lishi mumkin qarang http://bobssite.org?q=spoof so'rovi

2.2 Oddiy hazil so'rovi bilan "so'zining kshtalti" itlar» yon tomoni shunchaki ko'rsatilmoqda « itlar topilmadi" url http://bobssite.org?q= itlar, bu mutlaqo normal xatti-harakatlar.

2.3 Prote, agar kshtaltda anomal qidiruv signali mavjud bo'lsa :

2.3.1 Bu oldindan ogohlantirish ("xss" kabi).

2.3.2 Displey tomoni topilmadi“xss” matni bilan afv etish haqidagi eslatmalar tartibi.

2.3.3 ekspluatatsiyaga biriktirilgan url http://bobssite.org?q=

3. Melory ziddiyatdan foydalanish uchun URL manzilini yaratadi:

3.1 Won rob URL http://bobssite.org?q=puppies

3.2 Von Bobning saytining hozirgi a'zolariga elektron pochta xabarlarini yuboradi, u hech narsadan shubhalanmaydi, shekilli: "Salqin itlarni tekshirib ko'ring".

4. Elis varaqni oladi. Von itlarni yaxshi ko'radi va yordam so'raydi. Siz qidiruvda Bobning veb-saytiga borasiz, siz hech narsani bilmaysiz, unda "itlar topilmadi" deb yozilgan va o'rtada u skript (ekranda ko'rinmas) bo'lgan tegni ishga tushiradi va o'sha vicon dasturi Melori autthstealerni o'g'irlaydi. js (XSS hujumi XSS hujumi). Elis bu haqda unutadi.

5. Authstealer.js dasturi Alice brauzerida ishga tushirildi, shuning uchun nibi vv dzherelom ê Bobning veb-sayti. U Elisning avtorizatsiya kuki nusxasini saqlaydi va uni Melory serveriga, de Melori í̈x vityaguêga yuboradi.

7. Endi, agar Melora o'rtada bo'lsa, u veb-saytning to'lov bo'limiga o'tadi, Elisning kredit karta raqamining nusxasini o'g'irlaganidan hayratda qoladi. Keling, parolni o'zgartiraylik, shuning uchun. Endi Elis boshqa tizimga kira olmaydi.

8. Siz hujum qiluvchi toshni talon-taroj qilmaysiz va uni Bobning o'ziga yuborilgan xuddi shunday unvon bilan boshqarasiz va bunday unvonda Bob saytining ma'muriy imtiyozlarini olib tashlaysiz.

XSS hujumi e'lon qilindi

- Melori Bobning veb-saytida jismoniy rekordga ega bo'lishi mumkin.

- Melori Bobning veb-sayti XSS nomuvofiqligi uchun qasos olishini hurmat qiladi. Agar siz yangi bo'limga o'tsangiz, sharh qoldiring, shunda ular sizni suiiste'mol qilmagandek ko'rinasiz. Agar sharh matni HTML teglari tomonidan qoldirilsa, bu teglar xuddi shunday ko'rsatiladi va skript teglari ishga tushiriladimi yoki yo'qmi.

- Melori tarqatish Yangiliklar maqolani o'qib va tarqatish Sharhlar sharh yozing. Sharhga quyidagi matnni kiriting:

- Mening tariximda itlar menga juda munosib bo'lgan. Noxush hid juda ajoyib!

Ehtiyot bo'ling, HTML kod teglarida sizning dastur kodingiz ishlatiladi. Eksa dumba turini kiritish maydoni ( kiritish):

Bizning korisne u erda o'tkazish istagi, de yuqumli, so'z "yostiqsimon". Tobto. teg qiymatiga o'zgartiring kiritish. Biz kimdir bilan qochib qutula olamiz - men oyog'imni yopaman, keyin yordam uchun o'zimni belgilayman "/>

"/>

Keling, buni ba'zi saytlarda sinab ko'raylik:

Yaxshi, janjal

XSS nomuvofiqligini hazil qilish va skanerlash uchun dasturlar

Aytish kerakki, barcha veb-brauzerlar XSS brauzeridan foydalanishlari mumkin. Bu mavzu bo'lmagan muzokaralar, yaxshi shunga o'xshash teri skaner okremo bilan ma'lum.

XSS nomuvofiqligini skanerlash uchun maxsus vositalar ham mavjud. Bu raqamni alohida nomlash mumkin.

JavaScript-da skriptlarda keyingi ishlov berish uchun ma'lumotlarni kiritish sifatida qabul qilish imkonini beruvchi uchta asosiy operatsiya mavjud. Ogohlantirish, tezlashtirish va tasdiqlash. Nega zastosovuyutsya hidlanib, í̈x vikoristovuvat va tsíy statti dan uzoqda ko'rib chiqiladigan boshqa nuanslar kabi.

ogohlantirish

Modal oyna brauzerining ekranida ko'rsatish uchun Zastosovuetsya (bu deraza yopilmaguncha yon tomondan hech narsa bosilmasligini anglatadi. Oxirida docklar oynada "OK" tugmasini bosmaydi).

Ogohlantirish uchun yuborilgan ogohlantirish ko'rsatilgandan so'ng, modal oyna yopilgandan keyin skript yangilanadi va yangilanadi.

To'ldirish vaqtida maydonlar yaxshi, skript ma'lumotni qaytaradi, yaku vv_v koristuvach.

Buyruq sintaksisi ko'proq yig'iladigan narsa, old tomondan pastroq, taroqlar sizga xat matnini yalang'och va ma'lumotlarni kiritish uchun kiritilishi mumkin bo'lgan maydonlarni belgilash imkonini beradi, chunki u qulflash uchun ko'rsatiladi: natija = so'rov (sarlavha, standart);, de

- sarlavha- eslatma, chunki modal oynada koristuvachevga ko'rsatiladi. Argument ê obov'yazkovym zapovnennya uchun.

- sukut bo'yicha- reklama uchun matn kiritish maydonida paydo bo'lganlar. Shuningdek zapovnennya uchun obov'yazkovy, oskylki yakscho yogo so'ramayman, tse mozhe ba'zi brauzerlarda kechirim olib. Agar siz kiritish maydonini bo'sh qoldirmoqchi bo'lsangiz, so'rovni keyingi bosqichga o'rnating:

var myTest = prompt("Ma'lumot bo'lsin", """);

Biroz dumba wiki so'rovi:

var year = prompt( "VNZni qaysi roci bitirgansiz?", 2008); alert("Siz bitiruvchisiz" + yil + "rok!");

Qo'ng'iroq qiling, bu jamoa muxbirlardan ma'lumotlarni yig'ishda g'alaba qozonadi, chunki keyingi ishni davom ettirish uchun skript kerak.

tasdiqlang

Shuningdek, u modal oynadir. Vikoristlarning ismlarini aniqlash oson emas, chogos íz koristuvach uchun qo'ng'iroq qiling.

Buning uchun u keskinlashtiriladi - o'zaro ta'sir qilish uchun OK va CANCEL tugmalarini bosing, shunda rost va noto'g'ri boolean qiymatlari skriptga aylantiriladi. Baholar: 4 (o'rtacha 4 dan 5)

Ushbu maqolada bizda uchta usul mavjud va juda ham alert(), confirm() va prompt() usullari. hammasini hidlaydi koristuvache bilan o'zaro ta'sir qilish uchun tan olingan.

Har uch usul ham oyna obyektida yotadi. Î stinksni shunday unvonda chaqirish mumkin: oyna. usul_nomi(); Ammo JavaScript bizga oyna ob'ektini ko'rsatmaslikka, balki usulga nom yozishga imkon beradi.

Keling, alert() usulini ko'rib chiqaylik. Daniya usuli brauzer brauzerining oxirida eslatmani ko'rsatishdir. Oyna sahifaning yuqori qismida paydo bo'lishi kerak va siz OK tugmasini bosmaguningizcha u yopilmaydi.

Namoyish maqsadida bu yerda yordamchi alert() usuli uchun eslatma

Var today_is = "Dushanba"; ogohlantirish ("Bugun" + bugun_is);

Usulning o'rtasida biz faqat html teglari bo'lmagan qator mavjudligini belgilashimiz mumkin. Bu erda hidlar o'smaydi, lekin ular ê kabi ko'rinadi.

Agar bu qator bo'lsa, agar siz uzunroqni tanlamoqchi bo'lsangiz va yangi qatorga o'tmoqchi bo'lsangiz, bu erda html tegi

so'rama. Bu erda \n belgisini yozish kerak.Ogohlantirish("Loooooooooong \nStringgggggg");

Bu usul ko'pincha g'alaba qozonadi kodda kechirim so'rash.

Kodni qayta ishlash jarayoni pastga o'tadi, afv etish to'g'risida qaror qabul qilish uchun afv etish joyi joylashgan hududga ogohlantirish () usulini yozish kifoya. I akscho alert () spratsyuvav, bir qatorga qadar degani, de yogo yoziladi, kechirim yo'q.

Dali bir qator yoki undan ko'proq pastga siljishi kerak. Keling, o'zgartiraylik, men brauzerda sahifani yangilayman va biz hayron bo'lamiz, xuddi alert () spratsyuvav, degani qatorga kechirim, de vin know, ní, ínakshe, yakscho vin spratsyuvav emas, kechirim bir qatorda ko‘proq orqada bo‘lmoq, de vin birdaniga ma’lum bo‘lmoq. Ushbu darajadagi siz koddagi kechirishni bilishingiz mumkin.

tasdiqlash() usuli

Ushbu usul elektr ta'minotining tasdiqlanishini tasdiqlash uchun g'alaba qozonadi. O'zgartirish uchun faqat ikkita variant mavjud, shuning uchun (OK) yoki (Bekor qilish/Skasuwati). Agar bu to'g'ri bo'lsa, u holda usul haqiqatga aylanadi (to'g'ri), aks holda u noto'g'ri (noto'g'ri) bo'ladi.

Misol uchun, confirm() usuli oxirida "Siz partiyani bekor qilmoqchimisiz?" Deb so'raydi. Agar shunday bo'lsa, alert() usuli orqali biz quyidagi xabarni ko'rsatamiz "Koristuvach yon tomonni tark etishni xohlaydi", aks holda "Koristuvach DOES NOT TECHNIK" xabarini ko'rsatamiz.

Var user_answer = confirm("Siz o'z tomoningizni bekor qilmoqchimisiz?"); if(user_answer) alert("Koristuvach tarafdan ketmoqchi"); else alert("Koristuvach \nYondan ketishni hohlamang");

confirm() usuli shunday ishlaydi. Vín turli xil vipadlarda g'alaba qozonishi mumkin. Misol uchun, bundan oldin, saytdan ko'rinib turibdiki, koristuvachni boqish qabul qilingan, chi o'zini ayblagan. Lekin bundan oldin, shaklni qanday tuzatish kerak, siz ham koristuvachadan "Hamma narsani to'g'ri to'ldirdingizmi?"

prompt() usuli

Birinchi usul, qaysi birini tanlasam, bir xil prompt() usuli. Daniya usuli ko'proq g'alaba qozonadi, ikkita usuldan pastroq. Vín matn maydoniga kiritilgan otrimatsiyu ínformatsiyu vyd koristuvacha, yaku vín imkonini beradi.

Natijada, prompt() usuli kirish qatorini, masalan, OK tugmasini bosish yoki nullni aylantiradi, bu esa taklif tugmasi bosilganligini bildiradi.

Parametr sifatida, shunday qilib, bu usul yoyi o'rtasida biz o'zboshimchalik qator yoki oziq-ovqat yozish mumkin, shunday qilib, ma'lumotlarni kiritish kerak qanday bilish.

Misol uchun, biz koristuvachadan "ismingiz nima?" Qisqa nomni kiritish ekranda ogohlantirish () usuli yordamida ko'rsatiladi.

Var name = prompt("Ismingiz nima?"); alert ("Siz chaqirildingiz" + ism);

Oyna tomonini brauzerda saqlang.

Zrozumílo, matn maydoniga so'rov () usulida istalgan ma'lumotni kiritishingiz mumkin. Ushbu ma'lumotlar raqamlar yoki boshqa maxsus belgilarni kiritish uchun ketma-ket aylantiriladi.

Misol uchun, koristuvachdan ikkita raqam kiritishni so'rang, shunda biz ularni keyinroq ko'paytiramiz. Ko'paytirish kalkulyatori bo'ladi.

Var x = prompt("Birinchi raqamni kiriting:"); var y = prompt("Boshqa raqamni kiriting:"); //Raqamlarni ketma-ket turdan raqam turiga o'tkazish x = Number(x); y = raqam (y); document.write(x + " * " + y + " = " + (x * y));

Raqamlar qatorlarga kiritiladi, shuning uchun ko'paytirishning to'g'ri natijasi uchun ularni qator turidan oddiy raqamlarga aylantirganday Number() funksiyasidan o'tish kerak.

Xo'sh, hammasi shu. Endi siz yana uchta usulni bilasiz: alert(), tasdiqlang() va prompt(). Yakih V amalda g'alaba qozonishi mumkin.

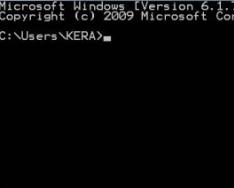

Windows 7