"RBS BS-Client. Частен клиент" v.2.5

Инсталиране на канал за достъп. TLS/SSL протоколи

Версия 2.5.0.0

1. Резюме

Този документ съдържа информация, която е актуална към момента на съставянето му. не гарантира валидността на помилването за този документ. си запазва правото да прави промени в документа без предизвестие.

Този документ е предназначен за системни администратори.

Документът съдържа информация за работата в системата с TLS/SSL протоколи, които се използват за преодоляване на традиционните задачи по защита на информация между клиент/сървър.

1. Резюме. 2

2. Принципи на работа на протоколите TLS/SSL. 4

3. Secure Socket Layer (SSL). 6

3.1. Създаване на SSL сертификат 7

3.2. Инсталиране на SSL сертификат 14

3.3. Настройка на SSL на уебсайт. 17

4. Защита на транспортния слой (TLS). осемнадесет

4.1. Последователност за настройка на двупосочна SSL (TLS) 18

4.2. Генериране на сертификат и секретни ключове на уеб сървъра. деветнадесет

4.3. Инсталиране на сървърен сертификат (подписан на компютъра на уеб сървъра) 22

4.4. Предоставяне на сертификат за уеб сайт. 31

4.5. Настройка на двупосочен SSL на уебсайт. 35

4.6. Настройка на BSI - RTS връзка за 2-посочен SSL 36

4.7. Генериране на сертификат и секретни ключове на клиента. 38

4.8. Инсталиране на клиентски сертификат (подписан на компютъра на клиента) 39

2. Принципи на работа на протоколите TLS/SSL

За създаване на сметката на Клиента и Банката в системата „Частен клиент” са прехвърлени два канала, които може да са необходими за защита на информацията:

SSL - Secure Socket Layer

TLS - сигурност на транспортния слой

TLS/SSL протоколите са признати за преодоляване на традиционните задачи за осигуряване на обмен на информация, които в средата клиент/сървър се интерпретират по следния начин:

· Koristuvach, свързвайки се със сървъра, е виновен за обвинения в buti, че информацията се обменя не със заместващ сървър, а със самия него, който трябва да използвате (и можете също да го доведете до любопитство, което не е обобщено, наследство). За богати добавки също е необходимо сървърът да може незабавно да идентифицира клиента, без да пречи на парола;

· след инсталирането на данни между сървъра и клиента, целият информационен поток между тях се дължи на кражба на неоторизиран достъп;

· При обмен на информация, страните са виновни за наличието на vipadkovyh чи умни моменти в часа на предаването.

TLS/SSL протоколите се нарушават по следния ред:

· Идентичността на партньорите може да бъде обвързана с вариант на асиметрична криптография (напр. RSA, GOST (с вариант CryptoPro TLS) също). Това удостоверяване може да е по избор или да се изисква за един от партньорите.

· Политика за поверителност. Симетричната криптография се използва за криптиране на данни (например DES, RC4, GOST (ако CryptoPro TLS победи) също). Ключовете за криптиране се генерират независимо за криптиране на кожата и се основават на таен код, който е необходим за поддръжката на друг протокол (като протокола за диалогов TLS).

· Z'ednannya є nadíynim. Процедурата за прехвърляне на уведомление включва повторна проверка на номера за допълнително изчисляване на MAC. Хеш функциите (например SHA, MD5 и т.н.) се използват за разрешаване на MAC.

Тези протоколи може да са на ръба, тъй като транспортният протокол е победен от протокола от инсталираните логически вериги (например TCP) и са съставени от две топки. Първата топка включва протокола на приложението и три така наречените протокола за ръкостискане: протокола за сесия SSL (Handshake Protocol), протокола Change Cipher Spec Protocol и Alert Protocol. Другата топка е це т.з. протокол за запис.

Протоколи за ръкостискане са необходими за установяване или подновяване на криптирани сесии.

Протоколът за запис има следните функции:

· Разделете данните, поръчките от приложеното ниво на блокове и изберете входни блокове за предаване до приложеното ниво.

· Компресирайте изходните данни и декомпресирайте входните данни.

· Прикачете MAC или хеш към изходните блокове на данните и MAC прикачените файлове, за да проверите целостта на входовете.

· Шифроване на изходни и декриптирани входни блокове от данни.

За криптиране на данни, които се предават, се използва симетрична криптография, така че един и същ ключ може да криптира и декриптира криптирани данни.

От страната на кожата има набор от два ключа (едни и същи и за двете страни), които са победители за криптиране на данни, които се получават/предават, и набор от два ключа, които са победители за формиране на MAC (HMAC).

При предаване данните се разделят на блокове, за скин блока се изчислява MAC (или HMAC в случай на TLS), не се добавя стойност към блока, който се предава, след това скин блокът се криптира със серийния ключ и се предава на получаващата страна.

При получаване блокът се декриптира, MAC се изчислява според новия (или HMAC в TLS), стойностите са равни на стойностите, прехвърлени след блока (проверка на целостта на данните).

С изключение на софтуера CryptoPro TLS, става възможно да се застосовят алгоритми за криптографско криптиране, валидни до GOST, да се обменят ключове за алгоритъма на Diff-Hellman и да се хешират валидни до GOST R 34.11-94.

Стандартната реализация на SSL/TLS протоколите за Windows е проектирана да работи правилно с алгоритъма RSA.

Характеристики на TLS

TLS е извън спецификацията на протокола SSL 3.0, публикувана от Netscape. Детайлите между този протокол и SSL 3.0 са незначителни, но са напълно достатъчни, така че TLS 1.0 и SSL 3.0 могат да се използват без никаква помощ (ако TLS 1.0 може да бъде механизъм, с помощта на такава програма те могат да поддържат SSL 3.0).

Polypshennya в TLS за SSL портове:

· TLS има алгоритъма MAC (Код за удостоверяване на съобщения), който беше модифициран в SSL, за да изчисли хеша на актуализацията, заменяйки по-стабилния алгоритъм HMAC (хеширане с ключ за код за удостоверяване на съобщение).

· Стандартизации на протокола TLS в RFC 2246

· Добавени са някои сигнални съобщения

· TLS позволява валидирането на сертификати, издадени от съвместим (некорен) CA.

· TLS има специфични стойности на запълващия блок, които съответстват на алгоритмите за криптиране на блока.

· Алгоритмите на Fortezza не са включени преди TLS RFC, неприятните фрагменти не подлежат на обществен преглед (политика на Internet Engineering Task Force (IETF))

· Подобрени са не-принципите на авторитет в различни области.

Плюсове и минуси с SSL победи

Професионалисти:

Не изисква инсталиране на допълнителен софтуер на компютъра на клиента.

Най-малкото количество системни ресурси означава, че трафикът е защитен от симетрични криптографски алгоритми с най-малко ресурси.

минуси:

Іsnuє обмен на ключова информация между страните.

Плюсове и минуси с TLS победи

Професионалисти:

За криптиране на трафик, подписване на пакети и обмен на ключова информация се използват по-усъвършенствани алгоритми, по-ниски в случая на SSL.

минуси:

Изборът на този вариант може да бъде разбран само в името на разбирането на криптографията на CryptoPro CSP/TLS.

Необходимо е да инсталирате допълнителен фърмуер в работната зона на клиента (CryptoPro).

3. Secure Socket Layer (SSL)

Secure Socket Layer (SSL) е протокол за сигурност, пуснат през 1996 г. от Netscape и защитен от клиентски уеб браузър и уеб сървър. SSL е интегрирана част от повечето уеб браузъри и уеб сървъри и победоносно криптиране зад RSA алгоритъма. Протоколът SSL осигурява предаването на данни зад помощта на два основни склада:

· Удостоверяване;

· Криптиране.

За да се създаде криптирана атака с помощта на SSL протокола, е необходимо да се вмъкне цифров SSL сертификат на уеб сървъра. Цифров SSL сертификат е файл, който уникално идентифицира сървъра, докато не бъде свързан навсякъде. Цифровият сертификат понякога се нарича цифров паспорт или цифров идентификационен номер "цифров идентификационен номер".

SSL сертификатът съдържа следната отчетна информация:

· Домейн, за който е издаден сертификатът;

Власник сертификат;

· Създаване на WWW сървър и създаване на нов уеб сайт за работещ интернет клиент с двупосочен SSL (TLS).

· Настройка на BSI модула.

· Настройка на RTS модула.

· Генериране на ключ и заявка за сертификат за уеб сървър.

· Генериране на клиентски сертификат.

· Инсталиране на сертификати на компютъра.

· Присвояване на сертификат към уеб сървъра за възстановяване.

· Настройте двупосочен SSL (TLS) на уебсайта.

4.2. Генериране на сертификат и секретни ключове на уеб сървър

Генерирането на ключове и заявката за сертификат за уеб сървър може да се извърши чрез стандартни RBS методи.

За което изберете елемента от менюто Security -> Cryptozakhist -> Ръчно генериране на сертификат.

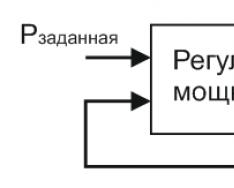

ð Показва се диалогов прозорец Генериране на заявка за сертификат и секретен ключ(Мал. 4-1).

Ориз. 4-1 Генериране на заявка за сертификат и таен ключ

https://pandia.ru/text/78/460/images/image023_1.jpg" width="411" height="466 src=">

Ориз. 4‑3 Диалогов прозорец CryptoPro CSP Properties

· Отидете на отметка "Обслужване" и натиснете бутона « Инсталирай личен сертификат" .

"Помощник за инсталиране на частен сертификат"(Мал. 4-4).

Ориз. 4‑4 Прозорец на диалога « Помощник за инсталиране на частен сертификат

· Натиснете бутона Next.

Получаване на удостоверение (Мал. 4-5).

Ориз. 4‑5 Диалогов прозорец за инсталиране на сертификат

· Изберете необходимия файл със сертификат и натиснете бутона "Напред".

ð Ще дойде време за инсталиране на сертификата (Мал. 4-6).

Ориз. 4‑6 Диалогов прозорец за инсталиране на сертификат

· Натиснете бутона Next.

ð Ще видите диалоговия прозорец за инсталиране на сертификата (Мал. 4-7).

Ориз. 4‑7 Диалогов прозорец за инсталиране на сертификат

· Когато избирате ключов контейнер, въведете "Компютър", след което изберете необходимия контейнер. Натиснете бутона "Напред".

ð Ще видите диалогов прозорец за инсталиране на сертификата (Mal. 4‑8).

Ориз. 4‑8 Диалогов прозорец за инсталиране на сертификат

· Щракнете върху бутона Преглед.

ð Когато видите диалогов прозорец « ИзберетеСертификатмагазин"(Мал. 4-9).

https://pandia.ru/text/78/460/images/image030.jpg" width="502" height="385 src=">

Ориз. 4‑10 Диалогов прозорец за инсталиране на сертификат

· Натиснете бутона Край.

ð По този начин използвайте сертификата на сървъра, за да персонализирате локалния компютър от връзката, инсталирана на същото ниво на ОС с контейнера с секретни ключове.

За да инсталирате сертификат, можете да използвате основните елементи от менюто на Windows « начало- > бягай" .

ð Когато видите прозореца « бягай"(Мал. 4-11).

Microsoft" href="/text/category/microsoft/" rel="bookmark">Microsoft управлениеконзола".

· Изберете елемента от главното меню mmc "Console -> New" или натиснете клавиша "Ctrl+N".

ð Когато видите диалогов прозорец « Конзола корен"(Мал. 4-12).

https://pandia.ru/text/78/460/images/image033_0.jpg" width="415" height="309 src=">

Ориз. 4‑13 Диалогов прозорец Добавяне/Премахване на Snap-in

· Натиснете бутона "Добави".

ð Когато видите диалогов прозорец « ДобаветеСамостоятеленщракване-в"(Мал. 4-14).

https://pandia.ru/text/78/460/images/image035_0.jpg" width="523" height="195 src=">

Ориз. 4‑15 Диалогов прозорец „Snap-in“ за сертификати

· Поставете иконата "Computer account" и кликнете върху бутона "Next".

ð На екрана ще се появи диалогов прозорец « ИзберетеКомпютър»(Мал. 4-16).

https://pandia.ru/text/78/460/images/image037.jpg" width="415" height="292 src=">

Ориз. 4‑17 Диалогов прозорец Добавяне/Премахване на Snap-in

· Натиснете бутона OK.

ð Когато видите прозореца Конзола корен(Мал. 4-18), където е списъкът на удостоверенията МестниКомпютър.

https://pandia.ru/text/78/460/images/image039.jpg" width="474" height="345 src=">

ð Когато го видите, главният прозорец е фиксиран « Сертификатвносмагьосник".

· Натиснете бутона Next.

ð Когато видите следващия диалогов прозорец « Сертификатвносмагьосник"(Мал. 4-20).

Ориз. 4‑20 Прозорец на диалога „Съветник за импортиране на сертификати»

· Посочете пътя към файла със сертификата до Центъра за упълномощаване и натиснете бутона “Напред”.

ð Когато видите следващия диалогов прозорец « Сертификатвносмагьосник".

· Поставете отметка в квадратчето „Автоматично задайте местоположението на разпространението на сертификата или го поставете в директорията на местоназначението“ и натиснете бутона „Напред“.

ð Когато видите следващия диалогов прозорец « Сертификатвносмагьосник".

· За да завършите процедурата, която затваря maistra, натиснете бутона “Край”.

· При затворено състояние Microsoft управление Конзола ( MMC) Щракнете върху бутона « да" за спасяване на нащуван.

4.4. Предоставяне на сертификат за уеб сайт

За да настроите двупосочен SSL:

· Стартирайте Мениджър на интернет услуги (Старт -> Настройки -> Контролен панел -> Административни инструменти -> Мениджър на интернет услуги).

· На vіknі, scho z'се появи, zlіva vіdkryte дърво «Интернет информационни услуги».

ð Ще се появи дърво *<сетевое имя Вашего компьютера>.

· В списъка със сайтове изберете сайт, който трябва да има активиран двупосочен SSL и след това въведете параметрите („Свойства“).

Уважение!

Тук е описано само подобряване на сайта с метод, така че да поддържа правилно канала на робота с вид двустранна SSL защита. Dodatkove nalashtuvannya pіdlyagaє нека просто зададем параметрите по-ниски. Останалите параметри остават без промени.

· Отидете на раздела "Сигурност на директорията" (Mal. 4-21).

https://pandia.ru/text/78/460/images/image003_23.jpg" width="503" height="386 src=">

· Натиснете бутона Next.

ð Когато видите диалогов прозорец « IISСертификатмагьосник"(Мал. 4-22).

https://pandia.ru/text/78/460/images/image043.jpg" width="503" height="248 src=">

Ориз. 4‑23 Диалогов прозорец IIS Certificate Wizard

· Изберете сертификат от списъка с инсталации и натиснете бутона “Напред”.

ð Когато видите следващия диалогов прозорец « IISСертификатмагьосник"(Мал. 4-24).

Ориз. 4‑24 Диалогов прозорец IIS Certificate Wizard

· Натиснете бутона Next.

ð Когато видите следващия диалогов прозорец « IISСертификатмагьосник"(Мал. 4-25).

DIV_ADBLOCK427">

Уважение!

Сайтът е виновен за създаване и подобрения на документа "Помощ за инсталиране и подобряване на системата".

Тук е описано само подобряване на сайта със същия метод, така че да можете правилно да поддържате канала на робота с типа защита на двупосочен SSL. Dodatkove nalashtuvannya pіdlyagaє нека просто зададем параметрите по-ниски. Останалите параметри остават без промени.

· Отидете в раздела „Сигурност на директорията“.

· В клона “Secure Communication” натиснете бутона “Edit”.

· В диалоговия прозорец, както се оказа, задайте следните икони:

▼ Изисквайте защитен канал

▼ Изискване на клиентски сертификати.

4.6. Настройте BSI - RTS комуникация за двупосочен SSL

Помощна програма се използва за създаване на победи BSISET. EXE . Настройките са изброени в следния ред:

· Стартирайте помощната програма bsiset. exe (помощната програма се намира в директорията "% BSSRoot%\EXE").

ð Когато видите диалогов прозорец « ИзбирамBSI. DLLместоположение» .

· Въведете в полето "Библиотека" път до файла bsi. DLL. Ако BSI модулът е бил надстроен преди, пътищата могат да бъдат избрани от списъка, изброен по-долу. Чоб вибрира начин за бси. dll ръчно използвайте бутона.

· Натиснете бутона "Редактиране".

ð Всеки път, когато видите диалогов прозорец BSIконфигурация".

За победен тип захисту канали на клиенти - двустранни. SSL ( TLS) трябва да конфигурирате RTS .

· Изисква нова конфигурация за RTS. За да създадете нова настройка от дясната страна на прозореца в раздела Configs, натиснете бутона New.

ð За кого ще бъде създадена нова конфигурация Нов продукт, Yaku може да бъде променен.

ð За да копирате конфигурацията по подразбиране, стартирайте помощната програма bsiset. exe. Натиснете бутона Редактиране. Изберете конфигурацията и натиснете бутона "Ново копие".

· Поставете курсора върху реда NewItem и въведете името на персонализирането в полето ConfigID.

· След това с курсора върху името на новата настройка натиснете бутона "Конфигурация".

ð Прозорецът ще се появи на екрана « BSIкомплект".

· Отворете секцията "Опции" и отидете на раздела "Удостоверяване".

· Необходимо е да се коригира типа идентификация на клиента. За кого вмъкнете значка в сертификата Идентифициране по клиент (TLS).

За да зададете параметрите на RTS, намерете иконата на сървъра в системната област, щракнете с десния бутон върху нея:

ð Когато това се случи, контекстното меню се активира.

Изберете от контекстното меню командата "Настройка ..."

ð Когато видите диалогов прозорец "Налащуване".

· Отворете секцията "Опции" и отидете на раздела "Идентификация на клиента" (Мал. 4-26).

https://pandia.ru/text/78/460/images/image049_0.jpg" width="510" height="368">

Ориз. 4‑27 Генериране на заявка за сертификат и таен ключ за клиента

Въведете името на абоната, изберете типа крипто библиотека - Ms Crypto Api 2.0 и натиснете бутона Напред.

ð На екрана ще се появи изскачащ прозорец за въвеждане на параметрите на сертификата.

Когато генерирате клиентски сертификат, посочете следните параметри за този прозорец:

Обхват на регистрация за сертификат 1.3.6.1.5.5.7.3.2;

Зона на застой на секретния ключ DigitalSignature; без отричане; ключово шифроване; Шифроване на данни. Типи.

4.8. Инсталиране на клиентски сертификат (подписан на компютъра на клиента)

За да инсталирате сертификата на клиента, е необходимо да ускорите панела за удостоверяване на CryptoPro (Мал. 4-28).

Изберете елемента от главното меню Windows Start -> Setting -> Control Panel -> CryptoPro CSP.

Ориз. 4‑28 CryptoPro CSP ухо

· Vіdkryєtsya vіkno Свойства: CryptoPro CSP.

· Отворете една страна Обслужванеи натиснете бутона Инсталирай Лични Сертификат.

· Vіdkryєtsya vіkno Помощник за инсталиране на частен сертификат.

· Натисни бутона Следващия.

Изберете необходимия файл със сертификат и натиснете бутона Следващия..

· Ще трябва да изчакате да бъде инсталиран сертификатът.

· Натисни бутона Следващия.

- Време е да изчакате инсталирането на сертификата.

Ориз. 4‑29 Изберете настройки на сертификата

Когато избирате контейнер за ключове, въведете " потребител“, след което изберете необходимия контейнер. Натисни бутон Следващия(Мал. 4-29).

· Ще трябва да изчакате да бъде инсталиран сертификатът.

· Натисни бутона Прегледайте.

· Vіdkryєtsya vіkno Изберете Магазин за сертификати.

· Посочете дата личниза да инсталирате сертификата, натиснете бутона Добре.

Нека натиснете бутона в прозореца, за да инсталирате сертификата Следващия.

· Следващия път ще бъдете подканени с параметрите за инсталиране на сертификата.

· Натисни бутона завършек.

По този начин сървърният сертификат може да се използва до лична колекция от стрийминг потребител.

SSL ЦИФРОВО СЕРТИФИКАЦИЯ

За защитен трансфер на данни между уеб браузър и уеб сървър се използва протоколът за пренос на данни https, който се основава на SSL криптиране.

В тази статия има обща информация за криптиране с публичен ключ, цифрови сертификати, инфраструктура на публичен ключ (PKI - Public Key Infrastructure), за създаване на център за проверка, конфигурация на контейнерни сървлети Apache Tomcat и JBoss за инсталиране на еднопосочна двустранна защита. Как да създадете SSL сертификат с помощта на помощната програма keytool Също така ще научите за начините за повторна проверка на щракнатите сертификати в Java (CRL списъци, OCSP протокол) и конфигуриране на браузъра да работи със сертификати.

При сегашния начин за безопасно предаване, методът на криптиране с дадения ключ. Същността на метода се основава на наличието на двойка ключове: отворени и затворени. Ключ Vіdkritiy и zakritiy - tse алгоритми за преобразуване на изходното известие в криптирано и криптирано известие на изхода.

Отвореният ключ е известен на свободния достъп и се надява на всеки, който изпраща криптирани известия. Служителят, след като е криптирал известието, може да го изпрати по незащитен канал и да се увери, че само адресатът може да прочете известието.

Ключът за затваряне се пази в абсолютна тайна от капитана на ключовия залог. Отримащи съобщения, криптирани с критичния ключ, адресатът печели затварящия ключ за декриптиране. Oskіlki zakritiy ключ vіdomy информира само адресата, никой друг не може да го прочете, което дава гаранция за тайна на уведомлението.

Уведомлението, криптирано с частен ключ, може да бъде декриптирано от всички господари на частния ключ.

С този алгоритъм за криптиране се създава SSL атака.

Цифров сертификат

Цифровият сертификат е цял електронен документ, който идентифицира служителя. Извличане на основната информация за Spymaster, ключа на Spymaster, терминологията, цифровия подпис на издателя (виждан) и друга необходима информация. Цифровият сертификат има разширение (необходимо за архивиране), в което разширяването на точките на разпространение на списъка с vodguk, информацията за виждане на това в. Цифровият сертификат ви позволява да организирате защитата на SSL връзката. За това как да създадете SSL сертификат са разгледани по-долу в тази статия.

Основните характеристики на водене на повече сертификати:

SSL сертификатът към центъра, който сертифицира, е отговорен за замяната на полето CA с TRUE стойностите, което позволява да се видят други сертификати, tobto. Този сертификат не е валиден за lancer.

SSL сертификатите на сървъра в полето CN (общо име) са отговорни за obov'yazykovo mіstiti името на домейна или ip-адреса, за който връзката се изпраща към сървъра, в противен случай сертификатът ще бъде невалиден;

SSL сертификатите на клиента могат да се изпращат на имейл адреса на клиента, неговото име е това име. От гледна точка на сертификата на сървъра, полето CN не е критично за точката и може да бъде заменено както с името, така и с имейл адреса.

Цифров SSL сертификат се уважава от термина „dії“, присвоен на неговите полета. Отже, не е възможно да се получи удостоверение преди даването на кочана на работата, а и след датата на приключване на работата, т.к. системи, които влизат в контакт с него, му казват за липсата на доверие в някого.

Іsnuyut ситуация, ако е необходимо да се разпознае користувачев или лицето, което е дало сертификата, или да се поднови йога практиката. Приемливо е ключът да е затворен, което е виновно за nadíyno zberіgatisya, но vtracheny, в противен случай злосторниците отказват достъп до новия. В такава ситуация е необходимо да се обърнете към издателя (виждан) на сертификата, така че останалата част от лицето да каже „да“. Също така можете да проверите сертификата в момента на потвърждение, че клиентът е дал фалшива информация за себе си. За кого се създава специален списък, заглавия по списък на анулираните (анулирани) сертификати (Списък за анулиране на сертификати, CRL). Този списък трябва да включва серийния номер на сертификата, датата на прикачване и причината за обаждането. От момента, в който сертификатът е включен в CRL, виното се счита за невалидно и не носи валидността на такъв сертификат. Един от методите за повторна проверка на CRL списъка е OCSP протоколът, който също изисква наличието на OCSP-респондент, който се изпраща до центъра.

Инфраструктура за публичен ключ (PKI)

Основната задача на инфраструктурата с публичен ключ (Public Key Infrastructure, PKI) е установяването на политика за издаване на цифрови сертификати.

За издаването и обработката на SSL сертификати, генерирането на списъци с насочващи линии (CRL) изисква специална софтуерна сигурност (PS). Като пример за такъв софтуер можете да донесете Microsoft CA (включен в MS Windows Server 2000/2003/2008), OpenSSL (разширен на unix-подобни операционни системи). Dane PZ се намира в центъра на собственика, което е забележително.

Сертифициращ орган (CA) е организация, която предоставя цифрови SSL сертификати за представяне на данни от заместник. Центърът, който гарантира, носи същата отговорност за автентичността на тези представяния на SSL сертификата, което означава, че собственикът на сертификата е същият, за когото се вижда.

Най-големите центрове за разширяване в света са Verisign и Comodo. Сертификатите на тези центрове, които са сертифицирани, се ползват с доверие от 99% от браузърите и повечето от сървърния софтуер. По-долу е описание на създаването на центъра, което е забележително.

SSL криптиран от двупосочно удостоверяване

SSL сигурността се среща най-често в електронната търговия. Като пример можете да разгледате покупката на стоки чрез електронния магазин. Купувачът, посочвайки номерата и кодовете на кредитните карти, ако искате да бъдете в същия ранг, не позволявайте на вонята да отиде при натрапника. Ето защо сървърът удостоверява своята автентичност, като дава сертификат на клиента. Гарантът за правотата е центърът, който е достоен. Криптирането на данните на клиента се дава от ключа на сървъра. Данните могат да бъдат декриптирани с частен ключ на сървъра. Следователно клиентът може да не се страхува, че нападателят ще презапише тези данни, но все пак е невъзможно да ги дешифрира.

SSL сертификатът на клиента се застосува при випадка, ако сървърът има нужда от потвърждение, че клиентът е този, за когото вижда себе си. Например банката дава достъп до keruvati със специална сметка. Ако искате да се подсигурите и бъдете сигурни, че до следващия път ще бъдете господар на тази рахунка, а не злодеят, който е разбрал логина и паролата. В този случай клиентът изпраща свой собствен ключ към сървъра и премахва данните от сървъра може да бъде декриптиран само от клиента и никой друг, т.к. той е собственик на частен ключ.

Малката снимка показва диаграма, показваща стъпките, включени в създаването на криптирана SSL атака.

Фигура 1 - Схема за създаване на криптирана SSL атака с двупосочна автентификация

Ако клиентът се опита да получи достъп до откраднатия ресурс, сървърът ще отмени цифровия сертификат. След като отхвърли сертификата, клиентът трябва да го потвърди. Pereverka polygaє в офанзива: дайте кочана dії, че завършването не е виновно, но prostochennymi, свидетелят на сертификата може да се вярва, сертификатът не е виновен за повторно закупуване от CRL. По време на неотдавнашната повторна проверка процесът на инсталиране на z'ednanny се проверява повторно. Веднага след като разберете проверката на кода, клиентът изпраща своя сертификат на сървъра. Сървърът ще извърши подобна повторна проверка. В моменти на скорошна повторна проверка сървърът ще блокира достъпа до своите ресурси. Ако преобразуването е успешно, данните ще бъдат прехвърлени безопасно към криптирания монитор.

Тази схема има под-криптиране на данните, които се предават. Клиентът криптира известието с помощта на твърдия ключ на сървъра и след това ще използваме частния ключ. След потвърждението сървърът ще дешифрира известието с критичния ключ на клиента и след това с нашия собствен частен ключ. Оттук нататък сървърът и купувачът се удостоверяват сами за себе си, т.к само смрадта може да дешифрира взетите данни.

Трябва да се отбележи, че методите zastosuvannya tsієї променят скоростта на обмен на деним, tk. операциите по криптиране/декриптиране изискват допълнително време и сигурност на депозита поради стегнатостта на изчислителните ресурси.

Създаване на почит към центъра

За целите на теста или ако не е достатъчно да закупите цифров сертификат, създайте авторитетен център, който заслужавате.

Коренният център, който виждате - центърът, на който всички вярват. Vіn е SSL сертификат, който се подписва с помощта на собствен частен ключ. Такива SSL сертификати се наричат самоподписани.

Затварящият ключ на коренния център, както го виждате, е виновен за това да го защити още по-добре, т.к в същото време харчете пари или откраднатите пари ще бъдат загубени, докато не достигнете всички валидни SSL сертификати.

Центърът за поръчки, който виждате, е центърът, който вижда SSL сертификати за клиенти. Удостоверението на поръчания център, което е проверено, се подписва със затварящия ключ на висшия център. Като клиент на поддържащ център, който ще ви каже, можете да действате като сертификати, уеб сървъри, уеб браузъри, пощенски клиенти, за които се генерират сертификати от необходимия тип. Видовете сертификати се присъждат от политиката на цент, което е достойно.

От гореизложеното има поредица от сертификати от основния център до крайния клиентски сертификат.

Фигура 2 - Сертификат Lancer

За създаването на център за ухажване, то се ускорява чрез придворна схема, представена в малки 3. Тази схема има вкоренен брачен център (Root CA) и подчинен брачен център (Issuing CA). Основният център на сватбата е подписването на SSL сертификата на органа и SSL сертификата на съответния сертифициращ орган. Имайте предвид факта, че колкото по-равни са победителите, толкова по-безопасна е схемата.

В сертификатите на основния и подзаконов център, както можете да видите, в разширения правопис на точката за разширение на CRL. Точката на разширение на CRL е свързаният адрес. CRL файлът, който се генерира от специален софтуер, отговаря за посочения адрес.

Фиг.3 - Двухривнева схема на центъра

Пример за организацията на сертификационен център, базиран на Microsoft CA, може да бъде намерен в статията „Разгръщане на езика на сертифициращ център, базиран на Microsoft CA“.

Извлечете SSL сертификата на сървъра в центъра, който проверява конфигурацията на контейнера за сървлет

Цифровият SSL сертификат на сървъра позволява създаването на SSL криптирана атака, както и възможността за предаване на данни по криптиран начин.

За да извлечете сертификат, който е контейнер за сървлет, е необходимо да генерирате заявка за цифров сертификат (CSR) до сертифициращия орган. Заявка за събиране на основните данни за организацията и ключа.

Основното поле, което може да бъде наименувано правилно, е Common Name (CN). За това поле трябва да посочите името на домейна или IP адреса на хоста, на който се хоства контейнерът за сървлет.

За да генерирате таен и отворен ключ и да поискате SSL сертификат, можете да използвате помощната програма keytool, която влиза в склада за JDK (Java development kit).

В командния ред трябва да въведете следната команда:

$JAVA_HOME\bin> keytool -genkey -псевдоним

Фигура 4 - Създаване на колекция от SSL сертификати с помощта на помощната програма keytool

Тази команда на помощната програма keytool създава колекция от сертификати с имена

В началото на създаването на колекцията, помощната програма keytool ще ви подкани да въведете парола за достъп до колекцията и ще бъдете подканени за организацията на тази парола към секретния (частен) ключ. Когато захранването на помощната програма keytool "Какво е вашето име и фамилия?" е необходимо да въведете името на домейна или IP адреса на хоста, т.к Стойността на паролата ще бъде променена като полето CN на SSL сертификата.

След това, тъй като помощната програма keytool генерира колекция от ключове, следващият формуляр се иска до центъра, който потвърждава подписването на SSL сертификата. Tse битка с отбора:

$JAVA_HOME\bin> keytool -certreq -keyalg RSA -псевдоним

Във файла

За издаване на SSL сертификат на организация, центърът за потвърждение може да изисква документи за инсталиране, сертификат за регистрация и в. При анулиране на заявка за SSL сертификат, центърът за потвърждение ще извърши повторна проверка, ще провери данните в заявката за сертификат и ще подаде документите, след което заявката се подписва. Подписите ще бъдат попълнени със сертификат.

Фигура 5 - Схема за изтегляне на сървърен сертификат

След като премахнете сертификата от йога центъра, е необходимо да го поставите в колекцията, като първо добавите SSL сертификата на основния и междинния център. За да добавите SSL сертификати към хранилището, следвайте следните команди на помощната програма keytool:

1) добавяне на сертификата на основния център за доверие с помощта на помощната програма keytool: $JAVA_HOME\bin> keytool -import -trustcacerts -alias rootca -file

2) добавяне на сертификата на междинния сервизен център с помощта на помощната програма keytool: $JAVA_HOME\bin> keytool -import -trustcacerts -alias subca -file

3) замяна на самоподписания сертификат със сертификат, подписан в центъра, който е валиден (стойността на параметъра псевдоним е посочена, както е проверена при създаването на папката): $JAVA_HOME\bin> keytool -import - trustcacerts -псевдоним

За да спрете SSL атаката, трябва да конфигурирате контейнера за сървлет. За Apache Tomcat и JBoss е необходимо да добавите следното във файла server.xml:

clientAuth="false" sslProtocol="TLS" keystoreFile=" keystorePass=" keystoreType="JKS" keyAlias=" Този запис позволява на контейнера за сървлет да инсталира сигурно криптиране, което осигурява цифров SSL сертификат, който е в хранилището Задържането на мишката върху конфигурацията печели еднопосочна автентификация, т.е. Предоставянето на цифров SSL сертификат се изисква само за типа сървър. До установяването на двупосочна автентификация, т.е. Ако клиентът се нуждае от цифров SSL сертификат, е необходимо да промените конфигурацията на контейнера за сървлет по следния начин: maxThreads="150" shema="https" secure="true" clientAuth="true" sslProtocol="TLS" keystoreFile=" keystorePass=" keystoreType="JKS" keyAlias=" truststoreFile=" truststorePass=" В тази конфигурация се задава параметърът clientAuth=”true” и се свързва колекция от доверени сертификати. Създаването на колекция от доверени SSL сертификати се извършва от помощната програма keytool точно като страхотна колекция. Дотогава е необходимо да се добавят сертификатите на центровете, които ще се разглеждат като цифрови сертификати, което е отговорност за доверието на контейнера за сървлет. В противен случай, при удостоверяване, сертификати, разчитащи на SSL, ще бъдат приети от сервлет контейнера, т.к. няма да им вярваш. Има 3 начина за повторна проверка на сертификат за реч: повторна проверка на статичен CRL, повторна проверка на динамичен CRL, повторна проверка по OCSP протокол. Нека да разгледаме тези методи и отчети. 1) Повторна проверка на статичен CRL Ако изберете вида на повторна проверка, администраторът на сървъра трябва да посочи името на файла на локалния диск в конфигурацията и ще се покаже списъкът с щракнати сертификати. Този списък е zavantazhuetsya s merezhnogo ресурсен център, scho svіdchuє. За CRL връзка в Apache Tomcat servlet контейнери и Jboss sled в ssl конектор, добавете атрибута: crlFile=” Накратко, необходимо е постоянно да контролирате администратора върху актуализирането на CRL файла. 2) Повторна проверка на динамичен CRL Този метод ви позволява да проверите отново CRL автоматично. За което е необходимо сертификатът, който е доверен от SSL клиента, да има разширението на атрибута CRLDistributionPoint, в което са посочени URL адреси, за които се присвоява списъкът с щракнати сертификати (CRL). За да ревизира клиентския SSL сертификат, CRL трябва да зададе два параметъра за виртуалната машина на Java. Qi параметрите могат да бъдат посочени в скрипта при стартиране на контейнера за сървлет. За Apache Tomcat и Jboss под Windows това изглежда така: задайте JAVA_OPTS=%JAVA_OPTS% -Dcom.sun.net.ssl.checkRevocation=true Dcom.sun.security.enableCRLDP=true -Djava.security.debug=certpath Параметърът java.security.debug=certpath ви позволява да проверите автентичността на сертификата в конзолата на работещия контейнер. До кратко време този метод може да блокира достъпа до откраднатия ресурс, поради големия ангажимент към CRL файла. 3) Проверка за допълнителен OCSP протокол Протоколът OCSP (онлайн протокол за статус на сертификат) е разширен като алтернатива на CRL. Това потвърждаване се поддържа от технологията JSSE (Java Secure Socket Extension) с версия JDK 5. OCSP работи с CRL. Връщането към CRL се дължи в момента на помилване при взаимодействие с OCSP. Например, ако OCSP е присвоил статус на SSL сертификат, повторното потвърждаване на CRL не е възможно. Сертификатът може да има един от трите статуса: анулиран, нормален, недомичен. За потвърждаване на OCSP сертификатът е отговорен за разширяването на разширението на атрибута AuthorityInfoAccess до стойностите на URL адреса на OCSP отговора. OCSP-ответчик - софтуерна сигурност, roztashovana на merezhnoy ресурсен център, scho svіdchuє, като osoblyaє заявка за присвоения статус на сертификата и вижте резултатите от проверката. За да може виртуалната машина на Java да активира повторното потвърждаване на OCSP, е необходимо да зададете правомощията ocsp.enable=true. Правото е във файла JAVA_HOME\jre\lib\security\java.security. За този файл можете да посочите адреса на OCSP отговорника като ocsp.responderURL. Това правомощие ще се оценява по броя пъти, в които URL адресът на респондента присъства в SSL сертификата. Іsnuyatsiї, ако не само сървърът трябва да потвърди, каква е вашата вина, за кого се виждате, но ако сървърът може да види клиента, потвърдете самоличността си с цифров сертификат. Възможно е да получите клиентски SSL сертификат без самостоятелно генериране на заявка, като сте работили в центъра за помощ, което си струва да се види. За кого на сайта на СО е необходимо да попълните формуляра със зададеното име, псевдоним, e-mail адрес и идентификатор. Въз основа на тези данни ще бъде генерирана заявка. В тази ситуация генерирането на таен ключ се възлага на центъра, което е достойно. След повторна проверка на данните и подписа, клиентът е принуден да подаде файл за извличане на секретния ключ и сертификата, както и файловете на основния и междинните центрове, които ще бъдат потвърдени. След като премахнете сертификатните файлове, е необходимо да коригирате софтуерната защита, за да инсталирате защитата на сигурността. Като пример инсталирахме клиентски SSL сертификат в уеб браузъра на Microsoft Internet Explorer. За което трябва да изберете Услуги > Мощност на браузъра в менюто. В раздела „Zmist“ изберете „Сертификати…“. Стартирайте главния сертификат за импортиране, като натиснете бутона „Импортиране…“. Кой майстор има път до сертификата на коренния център, който е достоен. Дадохме избор на „Доверете се на коренния център за сертифициране“, който да добавите към новия сертификат. По същия начин сертификатите на междинните сертифициращи центрове се издават в „Промишлени сертифициращи центрове”, а сертификатът на клиента в галерия „Особист”. За да видите мястото на сертификата, се избира необходимия SSL сертификат и се натиска бутон „Преглед“. Ако клиентският сертификат е получен от акредитирания център, тогава като правило този SSL сертификат вече се намира в папките на уеб браузъра и няма нужда да го добавяте. Следващата стъпка е да добавите клиентски сертификат. Ако сървърът, за да комуникира помежду си, след като е приел сертификата не от разширения център, тогава сертификатът на сървъра трябва да бъде добавен към доверието, така че уеб браузърът да не вижда известието за липса на достъп до такъв сертификат. Като клиент, използващ уеб браузъра MS Internet Explorer, той може да бъде коригиран, за да се гарантира, че сертификатите, изпратени до CRL, се проверяват повторно. За целта е необходимо органите на браузъра да отидат в раздела „Додатково“ и да зададат два атрибута „Проверка за анулиране на сертификати на доставчици“ и „Проверка за анулиране на сертификати на сървъри“. Корекция на платежните системи Инсталирането на платежни системи е богато на какво да лъже всъщност, тъй като се надяваме да комуникираме с нашите терминали, оператора на самата платежна система. Като правило, ако моите платежни терминали победят, тогава SSL защитата е криптирана и трябва да я активирате да комуникира с терминалите на SSL WEB сървър, както е показано по-долу. Що се отнася до извършването на плащания, уебсайтовете в Интернет се компилират, тогава, както често в такива случаи, е необходимо да се настрои http сървър на самия Carbon Billing. Предварително се консултирайте с оператора на вашата платежна система за същия протокол, свързващ вината с вашите платежни терминали, преди да настроите Carbon Billing. Активирайте SSL WEB сървър за плащания- Ако операторът на платежната система работи с платежни терминали за SSL, тогава е необходимо да активирате самия SSL WEB сървър. В момента на настройка на HTTP WEB сървър за плащания. Активирайте HTTP сървър за плащания- Ако операторът на платежната система изпрати робот с платежни терминали за vodkritim http-zadnannyam, тогава уведомете самия HTTP-сървър. Тъй като изглеждате като услугите на операторите на платежни системи, назначени по-долу в този раздел, маркирайте съответните елементи от менюто. В бъдеще е необходимо да инсталирате специфични настройки на системата, които са необходими за скин оператора, които ще спечелите. Ако вашият оператор не е включен преди списъците по-долу, тогава не включвайте нито един от тях. Когато настройвате платежната система Robokassa, не забравяйте да въведете тайна парола, която е необходима за организиране на връзката между терминала и сървъра. При генериране на ssl-сертификати за сървъра, например за https-сървъра на плащанията, се генерира разширението subjectAltName. Исторически, по подразбиране разширяването на сертификата се счита за критично, което може да доведе до проблеми при интегрирането на фактурирането с други платежни системи. Часът на създаване на клиентски сертификати subjectAltName не е зададен. Критичността на параметъра се влияе от опцията в локалната конзола "Конфигурация на сървъра - Разширени настройки - Корекция за търговци на дребно - Не налагайте SSL параметър AltName критичен". Когато тази опция е активирана, всички новосъздадени сървърни сертификати се генерират с некритични SubjectAltName разширения. Старият сертификат за https-сървъра за плащания може да се регенерира ръчно по следния начин: 1. Монтирайте отново в rw дял, на който трябва да се намира конфигурацията (за която може да се включи, режимът на отдалечен помощник): Монтиране -o rw, повторно монтиране /mnt/bk_disc/ 2. Отворете файла /etc/ics/ics.conf с редактора и коментирайте реда MHTTPD_F_CERT. 3. Рестартирайте https сървъра за плащане: /etc/init.d/mhttpd_F рестартиране Промяната на сертификата на https-сървъра за плащания не започва генериране на по-ранни клиентски сертификати за каси или платежни системи. Ако е необходимо, извършете приемане на плащания от платежни системи за незащитения протокол http 1) Включете http сървъра, за да получавате плащания. 2) Посочете IP адреса, който отговаря за приемането на заявки. Този адрес отговаря за до един от интерфейсите за въглеродно таксуване: Нека посочим порта, на който приемаме да стартираме сървъра. 3) Въведете списък с IP адреси, които ще бъдат приети. Важно е също така, че http фрагментите не прехвърлят оторизацията на платежната система чрез сертификата: За HTTP промоции могат да се използват протоколите на платежната система Robokassa и Unikasu. Като правило е необходимо например да приемете заявка на http за протокола OSMP, необходимо е да изпълните следното: 1) Заснемане на сървъра в режим ud. помощник и се свържете чрез ssh под кратък root. 2) Виконати командва: Монтиране -o rw, повторно монтиране /mnt/ro_disc chattr -i -R /var /www/fiscal/htdocs/http/ cp /var /www/fiscal/htdocs/osmp.php /var /www/fiscal/htdocs/http/ osmp.php chown mhttpd_F:mhttpd_F /var /www/fiscal/htdocs/http/osmp.php Необходимо е да редактирате реда на скрипта: Mcedit /var /www/fiscal/htdocs/http/osmp.php ред: включва "../include/class_page.php"; заменете с: включете "../../include/class_page.php"; Файлът е взет и се вижда от редактора. След меко нулиране модулът за приемане на плащания за протокола OSMP ще бъде достъпен на адрес http://1.1.1.1:1444/osmp.php от IP адрес 2.2.2.2. Можете да го приложите по два начина: Добавено е конфигуриране на сървъра за уеб достъп

Създаване на криптирана връзка (на базата на Secure Socket Layers, SSL)

За нужда можете да настроите защитата на деняот сървъра за уеб достъп доДИРЕКТНО : информацията, която се предава по комуникационните канали, е криптирана. За да можете да се възстановите от откраднато z'ednanny, можете да направите следното: 1.

Променете конфигурационния файл на сървъра за уеб достъп: ·

Krok 1. Стартирайте помощната програма за конфигуриране на сървъра за уеб достъп C:\Program Files\DIRECTUM Company\WebAccessConfig\DirWebConfigurator.exe. ·

Croc 2ДИРЕКТНО": а) в списъка, който можете да видите, изберете уеб сайта на сървъра за уеб достъп доДИРЕКТНО . По промоционални причини ще го нарека „Сървър за уеб достъп доДИРЕКТА"; б) Щракнете върху бутона Добре

;

·

Croc 3. Прозорец „Настройки на сървъра за уеб достъп“.ДИРЕКТНО “, отметка „Захални”: а) в списъка "Защита на сигурността" изберете "За защита". Ако е необходимо да инсталирате защита за сигурност и за локални мрежи, изберете "За отдалечени и локални"; б) Щракнете върху бутона Добре

.

2. Настройте IIS за работа със SSL -подписан чрез инсталиране на сертификата за удостоверяване на сървъра. За кого се генерира сертификат от разпознаването „Безопасност на идентификацията от отдалечен компютър“ с възможност за експортиране към услугата за удостоверяване на влизане, след което е необходимо да се вземе *. pfx - Файл с частен ключ. 3.

Как гарантирате за уеб услугата за сертифициране? Windows , след това работете така: а) датата на създаване на сертификата Посочете опцията дали сертификатът може да бъде експортиран. Освен това, като сертификат за инсталации в локалната система, можете да го прегледате за помощ Internet Explorer – Елемент от менюто „Захранване на браузъра“, раздел „Промяна“, бутон Сертификати

. За експортиране използвайте бутона Експортиране

, въведете Да, експортирайте частния ключ, след което въведете парола. б) Импортирайте сертификата. За кого, в раздела „Безопасност за каталога“ на упълномощаващата карта на уебсайта, натиснете бутона Сертификати

Следвайки инструкциите на екрана, импортирайте сертификата, като въведете паролата, която е зададена отпред. След получаване на сертификата, портът на откраднатата атака 443 ще бъде инсталиран и роботът ще го направи SSL стане в състояние. 4.

За да се налагат и изпълняват (незащитени) поръчки е необходимо да се зададе опцията Разрешете podtrimku vіdkritih za'єdnan HTTPв раздела "Уебсайт" на органите на уебсайта. 5.

За да може да се инсталира сертификат към центъра, който ще каже, за разрешението откъм входа, е необходимо да користувачев, тъй като се пуска група добавки.ДИРЕКТНО ”, позволете „Четене” и „Искане на сертификати” в оборудвания „Център за сертифициране” в органите на необходимия сертифициращ център в раздела „Безопасност”. Раздел. също:Повторна валидност на щракнати сертификати на сървъра

Извлечете SSL сертификата на клиента в центъра, който проверява и конфигурира уеб браузъра

Фиг.6 - Схема за изтегляне на SSL сертификат на клиента

Фигура 7 - Управление на SSL сертификати в MS Internet Explorer

Фигура 8 - Сертификат за сертифициране

Повторна валидност на щракнати сертификати за клиента

SSL WEB-сървърът за плащания може да има някои параметри, чиито стойности са дадени по-долу.

IP адреси за свързване през HTTPS- адреси за свързване на терминали и сайтове на платежни системи за плащане към клиента в базата данни Carbon Billing.

HTTPS порт за връзка- за заключване е назначен порт 1443. Ако трябва да промените този порт, тогава, ако е възможно, посочете порт по-висок от 1024.

Разрешени клиентски адреси за SSL WEB сървър

Домейн за сървърен SSL сертификат- въведете вашия публичен домейн или други регистрации за платежния сървър в домейна Carbon Billing. Опцията не е обвързваща и ви позволява да стигнете до SSL-WEB-сървъра от домейна, наречен на IP-адреса.

Моля, проверете сертификата на клиента- Обовязково показателно как да конфигурирате уеб интерфейса на касата. Ако работите с платежна система, тогава изяснете необходимостта от повторна проверка на клиентския сертификат при оператора на платежната система.

Създайте клиентски сертификат- Ще бъде създаден клиентски сертификат, който трябва да бъде предоставен на оператора на платежната система. Сертификатът от suffix.pfx ще бъде достъпен на сървъра в директорията /var/lib/usrcert и ще бъде наречен на името на CN, което сте посочили при създаването на сертификата. Можете да изтеглите файла на сертификата от сървъра с помощта на програмата winscp.

IP адреси за HTTP връзка- Адреси на уеб сървъри за свързване на терминали или сървъри за плащане.

Порт за свързване чрез HTTP- за заключване е назначен порт 1444. Ако трябва да промените този порт, тогава, ако е възможно, посочете порт по-висок от 1024.

Разрешени клиентски адреси за HTTP сървър- ако не е посочено, достъпът ще бъде отворен за всички.

Критичност на параметъра subjectAltName на ssl-сертификатите

Настройка за приемане на плащания за http без криптиране

Достъп отвъд отрицателното салдо

Настройте уеб достъп