Фонограми, записані з використанням цифрових диктофонів «Гном Р» та «Гном 2М» задовольняють вимогам до фонограм, що надходять для проведення фоноскопічних експертиз, і придатні для ідентифікації особи за голосом і мовленням.

Перший заступник начальника

Диктофон «Гном 2М» неодноразово застосовувався для запису конференцій та семінарів у складній акустичній обстановці, записані фонограми відрізняються високою якістю. Вбудована функція шумоочищення дозволяє покращити якість відтворення фонограм.

Провідний інженер ІПК БНТУ

Інститут підвищення кваліфікації та перепідготовки кадрів БНТУ

За термін експлуатації "Гном Р" зарекомендував себе з позитивного боку. Висока якість запису при мінімальних габаритах, велика тривалість звукозапису, оперативна передача накопиченої інформації з вбудованої пам'яті диктофона в ПЕОМ.

Старший офіцер 3-го відділу сьомого управління

Генерального штабу Збройних Сил РБ

Фонограми, записані з використанням системи «Незабудка II», задовольняють вимогам, що висуваються до багатоканальних цифрових комплексів реєстрації мовних повідомлень телефонними каналами зв'язку, та придатні для ідентифікації особи за голосом та мовленням.

Начальник центру

Державний експертно-криміналістичний центр

Необмежену кількість оповіщених абонентів, велика кількість завдань, що одночасно обробляються, зробить «Рупор» незамінним помічником у роботі співробітників кредитного відділу філії № 524 ВАТ «АСБ Беларусбанку...

Заступник директора – начальник центру роздрібного бізнесу

Філія № 524 ВАТ «АСБ Беларусбанк»

Система автоматичного оповіщення «Рупор» працювала за аналоговими телефонними лініями та випробувалася з метою оповіщення особового складу. Система обслуговувала 100 абонентів, працювала стабільно та не вимагала постійного технічного обслуговування.

Виконувач обов'язків військового комісара

Військовий комісаріат м. Мінська

Система запису «Незабудка II» забезпечує прийом голосових повідомлень мешканців, якісний запис їх на комп'ютер, можливість прослуховування записаних повідомлень та занесення інформації до текстової бази даних. Система оповіщення «Рупор» здійснює автоматичне оповіщення боржників.

Начальник відділу АСУ

УП «ЖРЕО Радянського району м. Мінська»

Система «Рупор» забезпечує оповіщення великої кількості абонентів у стислий термін відповідно до встановлених параметрів з наданням звіту за проведеним оповіщенням, працює надійно, повністю відповідає вимогам, що висуваються до неї.

Директор департаменту роздрібного бізнесу

До мобільної системи запису та документування мови «Протокол» входить цифровий диктофон «Гном 2М» та комп'ютерний транскрайбер «Цезар». Диктофон «Гном 2М» дозволяє отримувати якісний запис нарад та засідань, а транскрайбер «Цезар» значно збільшує швидкість роботи з перекладу звукової інформації в текстовий документ.

Провідний фахівець

Інститут держави і права Академії наук РБ

Голосова біометрія як найбільш природний та вигідний спосіб ідентифікації особистості

Надійне розпізнавання та підтвердження особистості стали необхідним та звичним атрибутом сучасного життя. Тому сьогодні ми все частіше чуємо про застосування біометрії у тій чи іншій сфері діяльності, де все голосніше заявляють про себе різноманітні біометричні технології. Біометрія незамінна там, де необхідно забезпечити безпеку доступу до фізичних об'єктів та інформаційних ресурсів. Біометричні технології знаходять успішне застосування у правоохоронній діяльності, цивільної реєстрації, у сфері безпеки банківських звернень, інвестування, у питаннях охорони здоров'я та багатьох інших сфер діяльності.

Що ж мається на увазі під "біометрією"? Загальний термін «біометрія» використовується у двох різних значеннях: як характеристика та як процес. Так, біометрія як «характеристика» – це унікальні фізіологічні чи поведінкові характеристики людини, що використовуються під час автоматичного розпізнавання особистості. Біометрія як «процес» має на увазі сукупність автоматичних методів розпізнавання особистості за фізіологічними або поведінковими характеристиками.

Найчастіше використовуваними біометричними характеристиками є відбитки пальців, форма обличчя, райдужна оболонка ока, голос, підпис, геометрія руки. Не можна сказати, що та чи інша характеристика є кращою за інших. При виборі відповідного біометричного методу ідентифікації слід враховувати такі фактори, як область застосування, необхідний рівень безпеки, цільову установку (верифікація або ідентифікація), очікуване число користувачів, практичність та інші.

Розглянемо коротко основні методи ідентифікації:

- По відбитку пальця.Даний метод заснований на унікальності візерунків на пальцях кожної людини. Користувачам більше не потрібно набирати пароль, доступ забезпечує один дотик до скануючого пристрою. Цей метод є найпоширенішим стосовно інших методів.

- По райдужній оболонці ока.При скануванні ока виділяється малюнок райдужної оболонки, який згодом використовується для ідентифікації людини.

- За формою особи.Цей метод заснований на розпізнаванні тривимірного образу людини, тобто. система ідентифікує людину за розташуванням на її обличчі очей, брів, носа та відстані між ними.

- За підписом. Ідентифікація здійснюється за динамічними характеристиками почерку людини.

- За голосом.Система розпізнає людину за частотними та статичними характеристиками його голосу. В даний час технологія розпізнавання по голосу активно розвивається, їй пророкують велике майбутнє та широке застосування.

- За геометрією руки.Людина ідентифікується за тривимірним образом кисті руки.

Розглянемо докладніше спосіб ідентифікації особи за голосом. Останнім часом збільшення кількості «крадіжок особистості», терористичних атак викликали величезний стрибок у розвитку голосової біометрії. Використання вдосконалених систем ідентифікації за голосом є найзручнішим для користувача способом автентифікації, який забезпечує розпізнавання на вищому рівні та дозволяє знизити витрати за рахунок автоматизації процесу.

Сьогодні для того, щоб забезпечити надійний захист доступу до інформації, необхідно використовувати такі методи ідентифікації особистості, які дозволили б визначити «Чи справді він є тим, за кого себе видає?», спираючись на три фактори:

- те, що людина знає (пароль, PIN-код);

- те, що людина МАЄ (посвідчення особи, ключ);

- Якою людина є (фізіологічні характеристики).

Голос є єдиною біометричною характеристикою людини, яка відповідає трьом переліченим вище умовам. З усіх існуючих варіантів, ідентифікація особи за голосом є найменш нав'язливою, найбільш доступною для людини, а також може здійснюватись віддалено, наприклад, по телефону. Більше того, голосова біометрія – це єдина технологія, яка, крім мікрофона, не потребує додаткового спеціального обладнання. З усіх біометричних характеристик лише голос можна передати за допомогою будь-якої мережі зв'язку: по стаціонарному або мобільному телефону, по провідній та бездротовій віртуальній приватній мережі, по IP-мережах, радіомережі.

Завдяки високому рівню точності розпізнавання спільно з простотою використання метод ідентифікації по голосу стає вибором номер один при розробці як одномодальних, так і багатомодальних додатків.

Голосову біометрію, що включає технології ідентифікації та верифікації особистості, не слід плутати з технологіями розпізнавання мови. Застосовуючи технології розпізнавання мови, можна розпізнати, що людина говорить, але не ким вона є. Отже, використання технологій розпізнавання мови обмежено у сфері забезпечення безпеки. Навпаки, технології ідентифікації та верифікації особи за голосом знаходять своє застосування тоді, коли необхідно підтвердити, чи людина є тим, ким вона представляється.

- вхідних даних;

- математичні алгоритми;

- обчислювальної потужності.

Під вхідними даними мається на увазі біометричний зразок або голосовий відбиток, що зберігається в базі даних. Якість біометричного зразка багато в чому залежить від типу пристрою введення (наприклад, професійний мікрофон або мобільний телефон) та навколишнього середовища (шумна вулиця або тихе приміщення). Існують технології, які автоматично визначають якість голосового відбитка, потім очищають його від шуму, щоб отримати якісніший зразок.

Алгоритми в біометричних системах використовуються для того, щоб порівняти отриманий голосовий відбиток із зразком у базі даних. Чим досконаліший алгоритм, тим точніший результат порівняння.

Під обчислювальною потужністю розуміють швидкість та якість обробки біометричних ознак користувача.

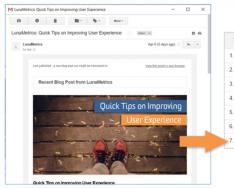

На малюнку 1 представлений приклад застосування системи розпізнавання особи за голосом одному з call-центрів.

Рисунок 1 – Застосування системи розпізнавання особистості

Враховуючи простоту використання, можливість ідентифікувати користувача віддалено та високу точність розпізнавання, голосова біометрія найчастіше знаходить своє застосування у компаніях, які здійснюють свою діяльність через мережі зв'язку та зацікавлені у захисті ідентифікаційної інформації своїх клієнтів. Так, голосова біометрія ефективно використовується у сферах, де необхідне посвідчення особи людини, наприклад:

- голосовий контроль доступу;

- контроль доступу у call-центрах;

- реєстрація до Інтернету;

- Зміна пароля;

- домашній арешт;

- безпечний конференц-зв'язок;

- криміналістичні експертизи та упізнання за голосом;

- прихована авторизація у call-центрах;

- боротьба з тероризмом;

- боротьба із наркоманією;

- банківське обслуговування;

- телекомунікація;

- функція "чорний список".

На сьогоднішній день розроблені системи, які поєднують кілька біометричних технологій, наприклад, технологію верифікації особи за голосом та відбитками пальців. Поєднання двох біометричних технологій дозволяє перевагам однієї технології компенсувати недоліки іншої, і навпаки, а також дозволяє оператору контролювати рівень безпеки.

У минулому голосова біометрія поступалася місцем таким біометричним методам, як ідентифікація та верифікація за відбитками пальців, формою обличчя та райдужною оболонкою ока. Однак нові алгоритми та висока продуктивність комп'ютера з обробки даних дозволили суттєво підвищити точність розпізнавання особистості за голосом, що робить голосову біометрію сильним конкурентом менш зручних традиційних методів ідентифікації та верифікації.

До того ж, необхідність у вищому рівні захисту в комерційної діяльності роблять голосову біометрію відмінним недорогим рішенням для багатьох компаній.

З доступних сьогодні видів біометричних технологій голосова біометрія є найбільш вигідною та зручною для користувача, тому незабаром рішення з використанням голосової біометрії застосовуватимуться повсюдно. PIN-коди можуть бути забуті, магнітні картки – втрачені або вкрадені, а спеціальні скануючі пристрої вимагають вкладення чималих грошей. Навпаки, голосова біометрія робить ідентифікацію можливою будь-де у будь-який час. Все, що Вам потрібно – це скористатися мобільним або стаціонарним телефоном, або мікрофоном.

Компанія «Мовні Технології» є одним із лідерів у створенні систем голосової біометрії. Власна технологія верифікації особи за голосом дозволяє компаніям організувати регламентований доступ користувачів до матеріальних та інформаційних ресурсів, телефонних та Web-сервісів, а також значно підвищити якість обслуговування клієнтів. Ефективно технологія застосовується у системах інформаційної безпеки підприємств, системах електронного банкінгу, електронної комерції, електронних передплатних видань та ін.

Рішення дозволить Вам встановити доступ до мобільного пристрою за допомогою голосового пароля. Перевагами використання від ТОВ «Мовні технології» є забезпечення надійного захисту мобільного пристрою у разі його втрати або крадіжки, застосування надійного алгоритму верифікації користувача, стійкості до зовнішнього шуму та багато інших.

Технології компанії дозволяють організувати бімодальні біометричні системи, що дозволяє розширити межі застосовності.

Всі матеріали, розміщені на даному сайті, дозволені до публікації та друку на інших ресурсах та друкованих виданнях лише за наявності письмового дозволу компанії ТОВ "Мовні Технології"

І протяжніі контактнісканериможуть використовувати будь-яку технологію, описану нижче.

Ємнісні сканери

Ємність – це здатність провідника накопичувати електричний заряд. Ємнісний датчик відбитка пальця генерує зображення відбитка пальця, використовуючи масив, що містить багато тисяч маленьких пластин конденсатора. Пластини матриці складають «пікселі» зображення: кожна з них діє як одна пластина конденсатора з паралельними пластинами, у той час як дермальний шар пальця, який є електропровідним, діє як інша пластина та непровідний. Епідермальний шар як діелектрик між ними.Коли палець поміщається на датчик, утворюються слабкі електричні заряди, що утворюють малюнок між гребенями або западинами пальця та пластинами датчика. Використовуючи ці заряди, датчик вимірює ємність ємності на поверхні, що вимірюється. Виміряні значення оцифровуються логікою датчика потім відправляються в сусідній мікропроцесор для аналізу.

Пристрої з ємнісними детекторами- ціна від 2 976 рублів

Технологія ємнісного сканування дозволяє отримувати зображення відбитка за рахунок різниці електричних потенціалів на окремих ділянках шкіри. Дані пристрої дешевші, але більш вразливі порівняно з оптичними: досить простого пробою (викликаного, наприклад, розрядом статичної електрики), щоб елементи скануючої матриці вийшли з ладу і якість розпізнавання погіршилося.

Пасивні ємнісні сканери

Саме пасивні ємнісні сенсори відбитків пальців чутливі до статичних розрядів, а також до сухої чи пошкодженої шкіри пальця. Але досить добре справляються з різними умовами освітлення.Основне обмеження пасивних ємнісних сенсорів - вимоги до мінімальної товщини захисного покриття, оскільки вони ґрунтуються на аналізі статичних зарядів між пальцем та датчиком.

Ємнісні сенсори неможливо обдурити, просто надрукувавши зображення папіломного малюнка на папері.Більше значуща перевага ємнісних сканерів полягає в тому, що вони компактніші і тому легко інтегруються в портативні пристрої. Саме за рахунок цієї їхньої особливості вони і отримали на даний момент самеширокепоширення всмартфонах.

Незважаючи на складності, злом ємнісного сканера цілком можливий, достатньо роздрукувати відбиток пальця у високій роздільній здатностіструмопровідного паперу , також знадобиться спеціальний принтер і струмопровідне чорнило. Ось з розблокування такого сканера, вбудованого в смартфон від наших друзів з університету Мічігану.Хоча звичайно слід зазначити, що отримати відбиток пальця складніше, ніж його роздрукувати. Є два типи ємнісних сенсорів: пасивні (кожен осередок сенсора має лише одну з пластин конденсатора) і активні (комірка сенсора містить обидві пластини конденсатора).

Активні ємнісні сканери

Активний метод має такі переваги: дозволяє використовувати додаткові функції обробки образу відбитка, вищу стійкість до зовнішніх впливів, має відношення сигнал – шум.Активні ємнісні сканери менш вимогливі до чистоти шкіри, пошкодження епідермісу і забруднення поверхні сенсора. Незважаючи на це, активні сканери дозволяють отримувати чудову якість зображення, навіть дозволяючи виконувати 3D-рендеринг відбитка пальця, який забезпечує чудову безпеку та стійкість до підробки.

Все це робить активні ємнісні сканери найчастіше використовуваним типом ємнісних технологій сьогодні.

Іншою важливою перевагою активних ємнісних сенсорів є те, що посилена передача сигналів між поверхнею відбитка пальця та сенсором дозволяє розміщувати сенсор за товстим шаром захисного покриття або навіть за склом з мінімальним зниженням продуктивності.

Крім цього, активні сенсори дозволяють реєструвати електричні імпульси, що виникають при скороченні серця, що сильно знижує ризик використання муляжу.Активні ємнісні рецептори є однією з найпоширеніших технологій зчитування відбитка пальця зараз.

Оптичні сканери

Досконале, надійне та зручне рішення – оптичне сканування. Саме оптичні сканери формують якісне, повномасштабне та цілісне зображення відбитка; До того ж ці засоби зручні у використанні: єдине, що вимагається від користувача, - торкнутися поверхні сканера.Оптичні сканери відбитків пальців зараз використовують

CCD або CMOS матриці, такі ж, як і IP-камери. Історично CCD матриці були набагато кращими, ніж CMOS, але так як технологія CMOS за останні десять років зазнала значних змін, можливості технології CMOS наздогнали CCD. І найбільш використовуваним детектором є CMOS.

Пристрої з оптичними сенсорами- ціна від 2484 рублів

Каталог обладнання разом із цінами розміщено на нашому сайті, все представлене обладнання доступне для замовлення.

Мультиспектральні сканери мають найкращі значення FRR< 0.01% и FAR < 0.00001% среди всех сенсоров отпечатков пальцев.

Чи можна підробити відбиток пальця?

Напевно найпоширеніше питання, яке мені ставлять.Проста відповідь на запитання: Деякі дуже просто, досить просто роздрукувати зображення на папері, деякі дуже складно, деякі неможливо, наприклад, ультразвукові. Неможливо, в тому сенсі, звичайно, що нам не відомо про успішні спроби.

Найефективнішим методом підробки відбитка пальця є створення муляжу. Для створення муляжу відбитка пальця можуть використовуватися - глина, папір, плівка, але найкращим матеріалом, звичайно, буде силікон, він може бути як прозорий, так і кольору шкіри. Успішне підроблення за допомогою муляжу можливе лише для найпростіших сканерів, більшість сучасних сканерів із цією проблемою справляються.

Чи існують люди без відбитків пальців?

Існують рідкісні генетичні мутації , За наявності яких у людини може не бути відбитків пальців взагалі. Люди зсиндромом Негеліабо дерматопатією пігментної ретикулярної форми можуть мати відбитків пальців. Обидва захворювання є формамиектодермальної дисплазії , відсутність відбитків пальців лише один нешкідливий симптом.Цікавішим випадком є

адерматогліфія , єдиним проявом цієї генетичної мутації є відсутність папілярного малюнка на пальцях рук та ніг, на долонях та підошвах ніг. Ця мутація не має жодних супутніх проявів, виражених у порушенні його нормальної життєдіяльності або зниженні тривалості життя. Це означає, що адерматогліфія не є захворюванням.Дослідження 2011 показало, що адерматогліфія викликана неправильною експресією білка SMARCAD1 . Що з урахуванням швидкості розвитку та доступності технологій редагування геному, може бути використано як метод позбавлення відбитків.З високою ймовірністю зміна відбитків пальців за допомогою

технологій редагування геному стане доступним для зловмисників у майбутньому. Редагування геному людини може бути використане для внесення змін до тих ділянок ДНК, які відповідають за формування відбитків пальців. Ще в 2017 році в США була зроблена успішнаоперація з редагування геному прямо в тілі людини , у тому ж році американське управління з контролю за продуктами харчування та ліками (FDA)схвалило схвалило генну терапію на лікування гострого лімфобластного лейкозу.Чи можуть бути змінені відбитки пальців?

Лікарські препарати можуть призвести до зникнення папіломного малюнка. Відбитки пальців можуть зникнути внаслідок побічних ефектів від прийому деяких лікарських засобів, наприклад -капецитабін (випускається під брендомКселода ), протираковий препарат який задокументовано наводивдо зникнення відбитків пальців .Відбитки пальців можуть бути змінені внаслідок пластичної операції

- трансплантації власної шкіри, наприклад, зі стопи. Слід зазначити, що в результаті проведеної пластичної операції можуть залишитися елементи старого папілярного малюнка, наприклад по краях пальця, за допомогою яких все ж таки може бути проведена ідентифікація.Крім того, за таким відбитком пальця, може бути видно, що він змінений в результаті пластичної операції. Використання пластичної хірургії для зміни відбитка пальців є злочином, в тому

числі і для особи, яка проводила хірургічну операцію .Також папілярний малюнок досить часто намагаються пошкодити за допомогою хімічних реагентів.

таких як кислота або луг. Джон Діллінджер був одним з найвідоміших злочинців якийнамагався позбутися від відбитків пальців за допомогою лугу. Незважаючи на всі старання саме за відбитками пальців, він був ідентифікований після смерті.

Є й інші речовини, здатні нанести пошкодження шкірі, але всіх їх поєднує те, що згодом шкіра та папілярний малюнок досить добре відновлюються. І такі методи зазвичай не приносять нічого своїм власникам, крім страждань.

Фізичне пошкодження відбитків пальців Ще один болісний спосіб позбавиться відбитків пальців, який як правило ні до чого не призводить. Перший задокументований випадок зрізання відбитків пальців зробив Theodore Klutas , Після вбивства якого поліція виявила, що кожен його відбиток був зрізаний ножем, що втім не завадило його ідентифікації, так як залишилося достатньо папілярного малюнка по краях пальця для успішної ідентифікації.

Вікові зміни

, відбуваються у всій площі шкіри людини, у тому числі на подушечках пальців. З віком зменшується еластичність шкіри, зменшується висота гребенів папілярного візерунка та інші зміни, всього понад 30.

Незважаючи на це, ступінь вікових змін занадто незначний, щоб утруднити ідентифікацію, про це свідчать ряд наукових досліджень різних років. Одним із найзначніших єдослідження професора університету Мічігану Anil Jain . Він порівняв відбитки пальців 15597 осіб, отриманих з перервою від 5 до 12 років, в результаті не було виявлено серйозних перешкод для ідентифікації.

Вікові зміни також не представляють проблем для більшості сучасних автоматизованих засобів збору та обробки відбитків пальців.

У деяких випадках зміна папілярного візерунка може бути пов'язана зі специфікою роботи.

Чи можна використовувати палець мертвої людини для проходження ідентифікації?

Це питання не таке просте як може здатися на перший погляд. Почнемо з технічної частини, все залежить від типу біометричного сенсора, і конкретного пристрою який ви намагатиметеся розблокувати, багато сучасних пристроїв аналізують біологічний стан пальця, як за допомогою динамічних даних - оцінка природності положення пальця в момент його торкання поверхні датчика, аналіз характерних особливостей пальця , таких як розподіл пір, різкість борозен та інших.

Так і використовуються додаткові датчики, наприклад, інфрачервоний датчик, які дозволяють оцінити природність пальця. Варто враховувати, що на природність впливатиме час, який минув з моменту відокремлення пальця від тіла або час смерті людини. Але в сучасних біометричних пристроях можливість успішного застосування мертвого пальця мала, але все ж таки існує.

Велика кількість біометричних датчиків можуть бути успішно розблоковані мертвим пальцем, наприклад це стосується більшості смартфонів. Крім теорії провикористання практики розблокування смартфонів пальцем вже мертвої людини заявляють джерела, близькі до поліцейських розслідувань у Нью-Йорку та Огайо.

Питання можливості використання мертвого відбитка пальця, може бути одним з найважливіших, незважаючи на те, часто йому не надається якогось значення. Якщо виробникам біометричних пристроїв не вдасться виключити цю можливість, це може стати джерелом серйозної небезпеки отримання каліцтв для власників потенційно привабливих для розкрадання активів, використання або доступ до яких заблокований біометричним захистом.

Наприклад, у 2005 році малазійські викрадачі автомобілів,відрізали палець власника Mercedes-Benz при спробі вкрасти його автомобіль .

Міфи пов'язані з відбитками пальців

Одним з найвідоміших міфів і страшилок, є переконання, що при скануванні відбитка пальця можна отримати інформацію про вік, поле, расу і хвороби реципієнта.Спеціально для віруючих у подібні твердження поширюється інформація про дослідження даних питань спеціальною науковою дисципліною – дерматогліфікою. Проте провідні наукові інститути світувизнають дерматогліфіку класичним прикладом лженауки, що не має під собою наукових обґрунтувань.

Ідентифікація за малюнком вен

Венозний малюнок, унікальний кожному за людини, зокрема і близнюків. Оскільки вени знаходяться під шкірою, їх практично неможливо підробити, що дозволяє проводити високонадійну аутентифікацію зі значенням коефіцієнта помилкового пропуску (англ. False Acceptance Rate) – вірогідність помилкової ідентифікації користувача, що немає у базі даних до 0,00008%.Ідентифікація за малюнком (Vein Recognition - англійською) вен пальця або долоні заснована на отриманні шаблону при фотографуванні зовнішньої або внутрішньої сторони руки або пальцяінфрачервоною камерою

.

Для сканування пальця чи руки використовується інфрачервона камера. Малюнок вен стає видно завдяки тому, що гемоглобін (барвник крові) поглинає ІЧ-випромінювання і вени стають видно в камері. Програмне забезпечення на основі отриманих даних створює цифрову згортку.

Сканери венозного малюнка- Ціна від 16 650 рублів

Каталог обладнання разом із цінами розміщено на нашому сайті, все представлене обладнання доступне для замовлення.

Розпізнавання вен або судин зазвичай виконується на долоні або пальці користувача.

Високийрівень безпеки табезконтактнерозпізнавання роблять розпізнавання вен добре придатним для багатьох застосувань, що вимагаютьдуже високої безпеки .

Що обмежує області застосування, так це розмір та вартість сканерів. Сканери просто надто громіздкі, щоб бути вбудованими у більшість мобільних пристроїв, але відмінно підійдуть для використання у системах контролю доступу. І навіть висловлюється думка, що з часом саме сканери венозного малюнка замінять зчитувачі відбитка пальця.

Також ідентифікація, що включає зіставлення шаблонів 1:N, може займати значний час, якщо база даних містить велику кількість біометричних шаблонів. Це з високими вимогами до обробки шаблонів, оскільки візерунки вен дуже складні.

Однією з вирішальних переваг ідентифікації за венозним малюнком є труднощі несанкціонованого отримання шаблону.

Достовірність розпізнавання можна порівняти з ідентифікацією по райдужній оболонці ока, хоча обладнання набагато дешевше. Зараз активно досліджується та впроваджується у СКУД.

Ідентифікація по особі

При розпізнаванні осіб (face recognition – англійською) використовуються різні риси особи, які разом використовуватимуться для побудови унікального цифрового шаблону.Прикладами особливостей особи, які можна використовувати для ідентифікації є форма носа або відстань між очима. Загалом найбільш використовуються 80 різних характеристик.У розпізнаванні осіб використовуються різні алгоритми та технології для аналізу, у нас є докладнийлонгридище на цю тему .

Розпізнавання облич - нова ера у відеоаналітиці

Детальний огляд у нашому блозі, всіхнюансів технології та огляди всього сучасного обладнання для розпізнавання осіб.

Ідентифікації по сітківці ока

Першими біометричними системами сканування очей (Retinal scan – англійською) були саме сканери сітківки ока, з'явилися ще 1985 року. Сітківка залишається незмінною від народження до смерті, лише деякі хронічні захворювання можуть її змінити.Сканування сітківки замість цього виконується за допомогою інфрачервоного світла, яке виявляє патерн капілярів, і використовує його для ідентифікації.

Хоча сканування сітківки забезпечує високий рівень безпеки, технологія має багато недоліків, які призвели до обмеженого комерційного використання:

Низька швидкість процесу ідентифікації

Висока вартість Сканування сітківки ока використовувалося для ідентифікації (1:N) в умовах високих вимог безпеки такими організаціями, як ФБР, НАСА і ЦРУ.

Ідентифікація по райдужній оболонці

Процес ідентифікації по райдужній оболонці (Iris Recognition – англійською) починається з отримання детального зображення ока людини. Зображення для подальшого аналізу намагаються зробити у високій якості, але це не обов'язково. Райдужна оболонка настільки унікальний параметр, що навіть нечіткий знімок дасть достовірний результат. Для цієї мети використовують монохромну CCD камеру з неяскравим підсвічуванням, яка чутлива до інфрачервоного випромінювання. Зазвичай роблять серію з декількох фотографій через те, що зіниця чутлива до світла і постійно змінює свій розмір.Підсвічування ненав'язливе, а серія знімків робиться буквально за кілька секунд. Потім отриманих фотографій вибирають одну або кілька і приступають до сегментації.

Дослідники зафіксували погіршення ідентифікації після прийому алкоголю чи ЛСД.

Відео покроково демонструє всі етапи створення фальшивого «очі» та демонструє наступний обман Samsung Galaxy S8

Аутентифікація за серцевим ритмом

Ідентифікація за серцевим ритмом - одна з найважливіших біометричних технологій на сьогоднішній день. Серцебиття є такою ж унікальною людською характеристикою, як відбитки пальців, сітківка ока або венозний малюнок. Серед переваг біометричної ідентифікації за серцевим ритмом: висока точність, висока складність підробки та отримання еталона, аналіз фізичного стану реципієнта.Ще недавно аутентифікація за серцевим ритмом була лише у списку перспективних рішень для біометричної ідентифікації, вже сьогодні ми маємо готові для комерційної експлуатації рішення. Серцевий ритм людини характеризується безліччю параметрів - частота, ритмічність, наповнення, напруга, амплітуда коливань, швидкість пульсу.

Компанія Numi пропонує унікальний браслет у вигляді годинника для високонадійної аутентифікації.

Пристрій може зв'язуватися з будь-якими пристроями, що підтримують технології передачі даних NFC та Bluetooth.

Зчитувачі з підтримкою NFC – ціна від 7 500 рублів

Зчитувачі з підтримкою Bluetooth – ціна від 3 654 рублів

Принцип роботи простий - браслет має два електроди, один з яких знаходиться на тильній стороні браслета, а інший - на зовнішній стороні. Коли користувач електрода замикає ланцюг, пристрій починає вимірювати серцевий ритм. Браслет має широкі можливості інтеграції та може використовуватися в інформаційних системах, системах контролю доступу та промислових системах контролю.

Серед переваг аутентифікації за серцевим ритмом:

Неможливість використовувати у відсутності реципієнта

Тобто якщо ви втратите або забудете браслет, ніхто не зможе його використовувати крім вас.

Неможливість використовувати після смерті

Незважаючи на всі переваги браслетів для вимірювання серцевого ритму, один недолік у них є. Якщо звернеться до досліджень удеяких випадках точність браслетів для виміру серцевого ритму може бути недостатньою.

Компанії

B-secur

вдалося поєднати ідентифікацію з моніторингом медичних даних

Для цілей ідентифікації контроль фізичного стану реципієнта вторинний, але існує безліч застосувань, крім ідентифікації, затребуваний контроль біологічного стану.

Ідентифікація по ДНК

Аналіз ДНК (DNA Biometrics – англійською) стає все більш поширеною технологією біометричної ідентифікації і все частіше використовується в криміналістиці та охороні здоров'я.На відміну від вищеописаних технологій ідентифікації, ідентифікація по ДНК може не просто зменшити витрати, або зробити наше життя простішим та безпечнішим.

Переваги ідентифікації по ДНК:

ДНК є єдиною біометричною технологією, яка дозволяє встановити родичів за не ідентифікованим зразком ДНК.

Як і відбитки пальців, ДНК є однією з небагатьох біометричних характеристик людини, яку злочинці залишають, на місці злочину.

Тестування ДНК є відносно зрілою, і технологією, що динамічно розвивається, яка широко використовується і знайома громадськості.

Пристрої швидкої ідентифікації по ДНК роблять можливість секвенування всього за 90 хвилин.

Можливо легко зберігати велику кількість результатів аналізу ДНК у базах даних, це дозволяє накопичувати дані та швидко проводити пошук автоматизованими засобами.

Повсюдне використання технології ідентифікації по ДНК може реально

рятувати життя людей , наприклад, людей несправедливо засуджених.Насправді ніде у Світі немає достовірної оцінки цієї проблеми, американські експерти дають обережну оцінку від 2,3 до 5% усіх ув'язнених невинними. У США ув'язненихпонад 2 мільйони людей , отже, може йтися про більш ніж 100 тисяч невинно засуджених тільки в США. Скільки несправедливо засуджених у Росії ніхто навіть рахувати не намагається, можна лише згадати, що Росіяє лідером у Європі за кількістю як ув'язнених загалом, і за кількістю ув'язнених жінок. А далі як каже один телеведучий: Висновки робити тільки вам.

На даний момент, знову-таки в США, чисто технічно аналіз ДНК можливий у 5-10% кримінальних справ. Справа в тому, що ще недавно процес секвенування повного геному був справою довгою і дорогою. Крім того, класична ДНК-дактилоскопія не могла виявити відмінності між близнюками. Сучасні технології дозволяють виявляти ті незначні відмінності які існують навіть у близнюків . Все це може істотно підвищити відсоток кримінальних справ, у яких можливе використання аналізу ДНК.

Американська некомерційна організація

Innocence Project » спеціалізується на наданні доказів невинності за допомогою ідентифікації ДНК. На даний момент " Innocence Project » домоглася звільнення362 несправедливо засуджених , 20 з яких були засуджені до страти.Однією з широко відомих історія є історія Стіва Тайтуса, завдяки Елізабет Лофтус ми знаємо

несамовиту історію Стіва і знаємо про причини, які призводять до необґрунтованих звинувачень. І справа тут не лише у непогрішності судової системи, до якої також є багато питань.Справа в особливостях роботи нашого мозку, які отримали назви

конфабуляція або хибні спогади. Люди (як правило це сама жертва) на показаннях яких будувалося звинувачення не обманюють, вони щиро вважаю правдою те, що кажуть.Найбільшою базою даних ДНК, як неважко здогадатися, володіє Китай - 54 мільйони профілів на 2016 рік. На створення бази даних вже витрачено не один мільярд юанів.

Технології аналізу ДНК суттєво розширюють можливості поліції щодо пошуку злочинців. Наприклад

вдалося зловити серійного вбивцю жінок, особистість вбивці вдалося встановити після того як в рамкахдиспансеризацій, що проводяться в Китаї був проведений аналіз ДНК його дядька.Ще один приклад ідентифікації злочинця після аналізу ДНК його родичів. На вбивцю двох бізнесменів на території повіту Цяньвей вдалося вийти після того, як були

зібрані зразки ДНК у всіх учнів чоловічої статіу цьому повіті.Ізраїльські генетики провели цікавий експеримент, який показав, що особистість довільного громадянина США можна встановити за одним зразком ДНК у 60% випадків, використовуючи лише приватні геномні бази даних. Їхні висновки булипредставлені у журналі Science .

Сьогодні, особливо бурхливо розвиваються компанії, такі як 23andMe, Family Tree, Ancestry та інші їх конкуренти, що обчислюють родинні зв'язки між своїми клієнтами та визначають їхню схильність до різних хвороб за зразками їх ДНК.

Послугами подібних стартапів сьогодні користуються мільйони людей у США та інших розвинених країнах світу, завдяки чому вони накопичили одні з найбільших генетичних баз даних у світі. Їхні дані сьогодні використовуються вченими для пошуку генів, пов'язаних з рідкісними спадковими хворобами, а також безлічі інших цілей.

Ці оцінки були взяті з Вікі порівняння аутосомних ДНК ISOGG.

Швидка ідентифікація по ДНК

Сучасні технології швидкої ідентифікації ДНК дозволили скоротити процес секвенування до 90 хвилин. А застосування портативних пристроїв з автоматичною обробкою дозволяє проводити аналіз у польових умовах, навіть непідготовленим персоналом, достатньо попереднього годинного навчання.Найменший пристрій секвенування ДНК MinION вже готовий для комерційного використання.

Зазвичай пристрої портативного аналізу зазвичай коштують від 350 000 до 450 000 доларів США.

Додаткові одноразові комплекти обробки коштують від 250 до 350 доларів за штуку.

Ще 18 серпня 2017 року президентом США Дональдом Трампом був підписаний так званий закон про швидку ДНК. Rapid DNA Act of 2017 . Цей закон дозволить правоохоронним органам, у відповідність до стандартів та рекомендацій ФБР, проводити аналіз ДНК у режимі реального часу під час затримання, при реєстрації даних у поліцейських дільницях.

Мультимодальна біометрична ідентифікація

Біометричні методи ідентифікації можуть поєднуватися один з одним - мультимодальна ідентифікація значно підвищує безпеку об'єкта, оскільки кількість можливих помилок, що загалом притаманні біометричним системам, знижується.Наприклад, пристрій зчитування райдужної оболонки ока, може зчитувати райдужку з одного ока, так і одночасно зчитувати райдужку з двох очей.

Поведінкова біометрія

Що б ми не робили, має свій особливий унікальний почерк. Те, як саме ви тримаєте смартфон, свайпаєте, тапаєте, друкуєте, скроліте і керуйте мишкою, створює унікальну комбінацію параметрів, такий собі цифровий почерк. Деякі банки використовують цю технологію (behavioral biometrics) для додаткової верифікації користувачів. Це зручно - від користувача нічого не потрібно, він просто робить те, що завжди, а система трекає, чи немає нічого незвичайного в його діях. За відхиленнями від звичайної поведінки можна припустити, що користувач не той, за кого себе видає.Королівський банк Шотландії використовує поведінкову біометрію вже два роки. Технологію обкатали на окремих облікових записах заможних користувачів, а тепер викочують на всі 19 мільйонів приватних та корпоративних клієнтів. Софт записує понад 2000 параметрів: кут нахилу смартфона, палець, яким користувач свайпає та тапає, швидкість скролла.

Для десктопних користувачів – ритм натискання клавіш та стиль управління мишкою. Ці параметри складають поведінковий профіль користувача, з яким потім порівнюються його рухи при кожному новому логіні.

Якось система помітила незвичайну поведінку на обліковому записі одного з багатих користувачів. Користувач скролив за допомогою коліщатка мишки та друкував цифри на основній клавіатурі, чого за ним ніколи раніше не помічалося. Система заблокувала операції цього користувача та не дала йому вивести семизначну суму. Подальше розслідування показало, що обліковий запис дійсно зламали. Цікава технологія загалом. Докладніше - втекст NYT.

Звідки сайт знає, під яким кутом ви тримаєте смартфон у руках? Все просто: сайти мають доступ до гіроскоп вашого смартфона. Можетесамі переконатися , а заразом дізнатися, яку ще інформацію про вас може дізнатися будь-який сайт, на який ви зайдете.

Голосова біометрія

Використання біометрії за голосом людини складніше та цікавіше ніж використання більшості біометричних ознак. Невипадково глава Мейл.ру Дмитро Гришин ще у 2016 році у розмові з Тіньковим говорив, що технологія розпізнавання голосу зробить революцію. Повільно, але вірно ми рухаємось у цьому напрямку, постійно з'являються нові голосові помічники, наприклад, Яндекс цього року випустив Яндекс станцію.Тому класична технологія ідентифікації за голосом, можливо, не буде тут головною скрипкою, окремо виділяється набагато цікавіший напрямок розпізнавання голосу.

Ідентифікація за голосом

Метод розпізнавання голосом ідентифікує особистість людини за сукупністю унікальних характеристик голосу.Алгоритми аналізують основні ознаки, якими приймається рішення про особистість диктора: голосового джерела, резонансних частот мовного тракту та його згасань, і навіть динамікою управління артикуляцією.Перший міжнародний патент на систему ідентифікації за голосом було подано у 1983 році, дослідницьким телекомунікаційним центром CSELT (Італія) за авторством Michele Cavazza та Alberto Ciaramella.

У травні 2013 року банківський підрозділ Barclays почав використовувати систему ідентифікації клієнтів по телефону. протягом перших 30 секунд звичайної розмови. Система була розроблена компанією Nuance.

Розробники систем ідентифікації за голосом

Nuance, СШАNok Nok Labs

VoiceVault , американська компанія з центром досліджень та розробок у Великій Британії

Sensory, Inc , США

Група компаній ЦРТ, Росія

Інноваційний технологічний центр «Система-Сарів», Росія

BioLink , Росія

АСМ Рішення , Росія

ValidSoft

Auraya Systems

Authentify

KeyLemon

Verint Systems

VoiceTrust

Загальновизнаним лідером ринку є компанія Nuance,їх вирішення використовує Аерофлот , розпізнавання мови Siriзасноване на їх розробках .

Однак, оскільки голос людини може змінюватися в залежності від віку, емоційного стану, здоров'я, гормонального фону та цілого ряду інших факторів, метод не є абсолютно точним.

Крім цього, голос може системи ідентифікації за голосом відчувають проблем з ідентифікацією близнюків, саме так кореспондентам BBCвдалося обдурити систему ідентифікації за голосом банку HSBCАле це все дитячі болячки, з якими розробники поступово навчилися б справлятися. Але сучасні можливості штучного інтелекту та специфіка використання голосової ідентифікації ставлять під сумнів доцільність використання.

Журналісти з Bloomberg зробили сюжет про компанію Lyrebird яка використовує штучний інтелект для клонування людських голосів з лякаючою точністю.Нейросітка створює його цифрову модель вашого голову на основі 30 коротких прикладів. Далі вашим голосом можна озвучити будь-який текст. Ви можете створити цифрову модель свого голосу на сайті, така можливість доступна після реєстрації насайті компанії , але тільки англійською мовою.

Найсмішніший момент у сюжеті - журналіст дзвонить своєюмаміі говорить із нею голосом згенерованим штучнимінтелектом, мама не помічає каверзи. Дивіться самі.

Американська компанія Pindrop Security, що спеціалізується на розробці рішень для безпечної автентифікації за голосом, у своємузвіті вказує що кількість шахрайських дзвінків значно зростає. У 2017 на кожні 638

дзвінків доводився 1 шахрайський.

Графік простий шахрайських дзвінків, дані представлені у форматі 1 шахрайський на кожні N дзвінків.

Голосова ідентифікація одна з найпривабливіших для ідентифікації, але проблеми, що існують на даний момент, повинні бути як мінімум враховані при впровадженні в працюючі бізнеси. Наприклад, розпізнавання голосу може бути ефективно використане як додатковий метод, наприклад, до розпізнавання осіб.

Розпізнавання голосу

За прогнозами Adweek, до 2019 року ринок платформ розпізнавання голосу досягне 601 млн. доларів, а до кінця 2022-го - 40 млрд. Все тому, що людям простіше розмовляти, ніж набирати текст, і їм потрібні голосові помічники, які підтримують звичне спілкування.На ринку вже є багато помічників: Amazon Alexa, Google Assistant, Cortana, Bixby, Аліса, SoundHound, Apple Siri, X.ai та інші. Такі інструменти розширюють можливості не тільки людей, а й брендів – це підтверджують приклади використання асистента Google.

Використання пристроїв голосового управління в автомобілі - одна з тенденцій, що ведуть до глобальних змін в автомобільному секторі. Такі пристрої зможуть централізовано керувати більшістю функцій автомобіля за допомогою людського голосу, усуваючи необхідність використання кнопок, циферблатів та перемикачів. Використовуючи пристрої розпізнавання голосу, споживачі зможуть легко керувати цілим рядом функціональних можливостей автомобіля, що комфортніше і дозволяє не відволікатися від безпосереднього процесу керування автомобілем, концентруючи увагу на керуванні автомобілем. Впровадження таких технологій зростатиме у найближчому та середньостроковому періоді.

Хода

Одна з найпередовіших біометричних технологій, яка стане доступною у 2018 році. Якщо ви дивилися фільм "Місія нездійсненна 5", ви вже знаєте, як це працює. Коротше кажучи, він сканує, як люди ходять та рухаються. Оскільки всі мають унікальний стиль ходьби та руху, це нова технологія, яка визначатиме майбутнє біометрії з 2018 року.Наприклад, виявлення ходи або ідентифікація людини з ходьби проводилися десятиліттями без особливого прогресу – досі. Нещодавні досягнення точності, що стали можливими завдяки ІІ, перетворили виявлення ходи на щось життєздатне. Раніше цього року дослідники з Манчестерського університету досягли точності 99,3%.статті, опублікованій у журналі «Операції з аналізу образів та машинного інтелекту (TPAMI)». Система аналізує кроки окремих людей, використовуючи датчики підлоги та ІІ, отримання останнього відсотка точності часто є найскладнішим завданням.

Компрометація біометричних даних

Як відомо не існую систем, які б гарантували стовідсотковий захист від витоків, як відомо хакерам вдавалося проникати на об'єкти відрізані від зовнішнього світу, наприклад ядерні об'єкти.Ірану та Росії.Тому було б самовпевнено, виходити з того, що бази даних з біометричними даними залишаться не скомпрометованим, хоча звичайно ніхто не скасовує, що до цього потрібно прагне.

Особливого значення компрометація біометричних баз даних матиме під час використання біометричних даних для аутентифікації. Справа в тому, що біометричні ознаки незмінні, тобто. вкрадену (скомпрометовану) ознаку не можна буде замінити, так само просто як скомпрометований пароль.

У цьому сенсі пароль матиме переваги над біометрією, тому що паролі можуть бути замінені на нові при компрометації, а біометричні ознаки людини як відомо незмінні, саме тому вони такі зручні для ідентифікації.

Криптозахист

Крім криптозахисту біометричних ідентифікаторів, яка вважається вже традиційною в хороших системах, що використовують біометричні ознаки, існує ще безліч способів убезпечити зберігання біометричних ідентифікаторів.

Біометрія, що скасовується

Метод « скасовуваної біометрії суть якого зводиться до постійного повторюваного спотворення біометричної ознаки. Якщо біометрична ознака скомпрометована, характеристика спотворення змінюються, тим самим ми отримаємо новий унікальний (відмінний від скомпрометованого) шаблон, який буде використовуватись згодом.

Використання хешей

Ну, і третій метод широко застосовується для захисту біометричних даних, зводиться до того, що в базі даних зберігаються тількихеші біометричних ознак, і не зберігається сам образ еталон. Цей спосіб хороший ще й тим, що не підпадає під закон про захист персональних даних. Т.к. дані відбитків пальця зберігаються у виглядіодносторонній хеш-функції, тобто. навіть маючи хеш ви не зможете відновити по ньому біометричний ідентифікатор, наприклад, відбиток пальця або будь-який інший.

Хоча слід зазначити, що скомпрометовані хеші теж можуть бути використані зловмисниками, все залежить від налаштувань системи.

розподілені системи зберігання

Архітектура системи зберігання як така є значним чинником. Усі централізовані системи зберігання даних, у тому числі й біометричні, були скомпрометовані.

Гарний приклад використання всіх можливостей захисту біометричної системи аутентифікації реалізувала компанія Apple.

Законодавство

Цивільний кодекс РФ, забороняє використовувати зображення людини без її згоди.Федеральний закон «Про персональні дані» N 152-ФЗ , є основним у сфері захисту прав суб'єктів персональних даних

Наказ ФСБ РФ від 16 грудня 2016 р. N 771, Про затвердження порядку отримання, обліку, зберігання, класифікації, використання, видачі та знищення біометричних персональних даних про особливості будови папілярних візерунків пальців та (або) долонь рук людини, що дозволяють встановити її особу, отримання біологічного матеріалу

та здійснення обробки геномної інформації у рамках здійснення прикордонного контролю.

Наказ ФСТЕК від 14 березня 2014 року N 31 , Про затвердження Вимог до забезпечення захисту інформації в автоматизованих системах управління виробничими та технологічними процесами на критично важливих об'єктах, потенційно небезпечних об'єктах, а також об'єктах, що становлять підвищену небезпеку для життя та здоров'я людей та для навколишнього природного середовища

Наказ ФСТЕК від 18 лютого 2013 року N 21 , Про затвердження Складу та змісту організаційних та технічних заходів щодо забезпечення безпеки персональних даних при їх обробці в інформаційних системах персональних даних

Наказ ФСТЕК від 11 лютого 2013 року N 17 , Про затвердження Вимог про захист інформації, що не становить державної таємниці, що міститься в державних інформаційних системах

ГОСТ Р ІСО/МЕК 19794-8-2009 . Автоматична ідентифікація. Ідентифікація біометрична. Формати обміну біометричними даними. Частина 8. Дані структури кістяка відбитка пальця

Диявол у деталях

Як і майже у всіх напрямках – вибір виробника обладнання, це перший наріжний камінь успіху будь-якого проекту.Бачачи зростаючий попит, сотні компаній кинулися в цю нішу, і сотні йдуть з неї через рік два, зрубавши трохи грошей на хвилі підвищеного попиту. Це і модні стартапи китайські, так і OEMщики російські. Прекрасний зразок такого прекрасного OEM бренд Tantos, контролери якого . Вони теж мають своюлінійку біометрії. І таких сотні.

І це ще пів лиха, стартап (маленьку компанію з невеликим оборотом) при уважному вивченні ще можна розпізнати. OEM також розпізнається середніми зусиллями (уважно вивчайте документацію та сертифікати).

Складніше розпізнати справді велику та відому компанію, єдина компетенція якої пускання пилу в очі, тут потрібно дивитися на сукупні фінансові показники, та на якість запропонованих рішень.

Наприклад FST Biometrics (Ізраїльська компанія)закривається через 11 років роботи. А як все голосно починалося? Компанія була заснована Aharon Zeevi Farkash, колишнім генерал-майором ізраїльської розвідки, з колишнім прем'єр-міністром ІзраїлюЕхуд Бараком у раді директорів. Лише за перший квартал 2018 року компанія залучила інвестиції на суму $3,2 млрд доларів.

Можна ще згадати американську компанію IDair, яка прогриміла по всіх хоч трохи тематичних ЗМІ, навіть у Popular Scienceзасвітилися.

В цьому випадку все було теж дуже круто, іпрезентація на найзначнішій виставці з безпеки ISC West, членство в SIA і відомі фундатори, і характеристики продукту вражали. Чи жарт, засновники заявляли про розробку сканера відбитків пальців - з дистанцією зчитування до 6 метрів. Але за фактом все виявилося пшиком.Сайт мертвий, твіттер

Всім привіт.

Нещодавно я написав ось таку про розпізнавання злитого мовлення, а тепер хотів би написати про голосову біометрію, тобто. підтвердження особистості людини за голосом та впізнавання людини за голосом.

Знову ж таки, т.к. моя робота пов'язана з контактними центрами (КЦ), то говорити буду про них. Це пов'язано з тим, що саме вони активно цікавляться голосової біометрією, що дивно, т.к. телефонний канал – це ідеальне застосування.

- Ви не бачите абонента на іншому кінці дроту;

- Ви не можете використовувати інші модальності для підтвердження особистості: по обличчю, по сітківці ока, по відбитку пальця.

- не потрібні додаткові скануючі пристрої типу тих, куди треба прикласти свій палець або кому показати своє око.

- це найдешевший спосіб біометрії, хоч і трохи поступається за надійністю іншим способам. Але оскільки інші модальності технічно не застосовні по телефону масовому використанні, то вибору за фактом немає.

Ви, звичайно, можете заперечити про варіант підтвердження особи абонента «заснованому на знаннях» - це паролі, секретні слова, TPIN коди (банки), паспортні дані тощо. – але це не надійно з погляду безпеки і вимагає запам'ятовування інформації в абонента чи завжди тримати інформацію під рукою, що дуже зручно для абонента і ефективно (витратно) для КЦ.

Спочатку визначимося з поняттями, що входить у поняття голосової біометрії:

- Це ідентифікація, тобто. встановлення особи за голосом. Це коли вам дзвонить старий приятель по телефону з невідомого номера і каже: "Вгадай хто це?" і ви намагаєтеся в голові серед усіх відомих (знайомих) голосів знайти найкращий збіг. Коли сканування пам'яті закінчилося і ви знайшли більш-менш підходящий збіг, то ви можете вже сказати: «Ага, це мій однокласник Серьога з яким я не говорив 10 років». Але гарантії в тому, що це саме він у вас немає, і тут настає час верифікації.

- Верифікація– це підтвердження особи за голосом, тобто. однозначне посвідчення особи. Для цього ми можемо попросити довести, що Сергій саме той, за кого себе видає. Ми можемо запитати в нього: «Скажи, де ми були о 6-й ранку на випускному» - ця інформація дозволить нам підтвердити особистість Серьоги, т.к. тільки він може бути носієм цієї інформації (аналогічно паролю, про який я писав вище).

Якщо хочете розумніше визначення, то:

Ідентифікація- Перевіряє збіг одного зразка голосу з багатьма базами голосів. Як результат ідентифікації система показує список осіб зі схожими голосами у відсотковому відношенні. 100% збіг означає, що зразок голосу повністю збігається з голосом з бази даних та особистість встановлена достовірно.

Верифікація- Здійснює звірення двох зразків голосу: голос людини, чию особу необхідно підтвердити, з голосом, який зберігатиметься в базі даних системи та чия особа вже достовірно встановлена. Як результат верифікації система показує ступінь збігу одного голосу з іншим у відсотковому відношенні.

Є ще таке поняття як автентифікація. Однозначно сказати, чим вона відрізняється від верифікації, сказати важко. У деяких наших співробітників є думка, що це процес підтвердження біологічної (!) особистості, коли важко відокремити процес ідентифікації від верифікації, тобто. це узагальнений процес.

Яка буває верифікація?

- Текстонезалежна

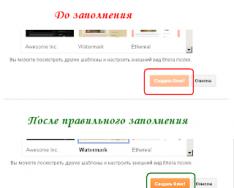

Коли доказ особистості відбувається з спонтанної мови абонента, тобто. нам не важливо, що каже людина. Це найдовший метод підтвердження – чистої мови абонента має накопичитися щонайменше 6-8 сек. Зазвичай цей спосіб застосовується безпосередньо під час спілкування абонента з оператором КЦ, коли останньому потрібно однозначно впевнитись, що абонент саме той, за кого себе видає. Найцікавіше, що цей спосіб верифікації можна застосовувати потай від самого абонента. На робочому місці оператора КЦ видно такий робочий інструмент.

Рис 1. Частина інтерфейсу робочого місця оператора КЦ щодо верифікації клієнта.

- Текстозалежна за статичною парольною фразою

Коли підтвердження особи відбувається за парольною фразою, яку на момент реєстрації вигадав абонент. Тривалість парольної фрази має бути не менше ніж 3 сек. Зазвичай ми пропонуємо говорити своє ПІБ та назву компанії. Парольна фраза завжди однакова.

- Текстозалежна за динамічною парольною фразою

Коли доказ особистості відбувається за парольною фразою, яку пропонує сама система у момент дзвінка для верифікації, тобто. щоразу парольна фраза різна! Зазвичай ми пропонуємо динамічну парольну фразу із послідовності цифр. Абонент повторює за системою числа доти, доки вона не прийме однозначного рішення «свій/чужий». Це може бути одне число типу «32» або цілий набір «32 58 64 25». Цікаво те, що виголошення різних цифр дає різний обсяг інформації для звірення: «найкорисніша» цифра «вісім» – вона найбільше містить корисної мовної інформації, найкорисніша «два».

Крок 1.

Що б ми могли провести верифікацію за голосом, нам потрібно у своїй базі мати зразок голосу (зліпок голосу), господар якого достовірно відомий. Тому перший крок – це накопичення бази зліпками голосів, при цьому ми просимо абонентів (клієнтів) пройти процес реєстрації у системі.

Реєстрація в системі абонента означає, що він добровільно залишає свій зліпок голосу, який ми будемо використовувати для верифікації. Зазвичай ми просимо залишити поспіль 3 зліпки голосу, щоб була варіативність - три рази вимовити свій пароль. Потім, коли верифікація буде успішно пройдена, ми замінимо найстаріший зліпок голосу новим, таким чином відбувається постійне оновлення зліпків, якщо абонент часто користується системою. Тож ми вирішуємо проблему старіння голосу.

Якщо ми використовуємо верифікацію за динамічною парольною фразою, ми просимо вимовити абонента цифри від 0 до 9 тричі. В результаті ми матимемо 30 зразків голосу.

Бажано, щоб клієнт залишав свій зліпок голосу (реєструвався) по тому каналу зв'язку, яким потім буде верифікуватися, інакше ймовірність помилок зростає. Бувають випадки, коли проходять реєстрацію з гарнітури в скайпі, а потім верифікуються по домашньому телефону – тут фактор каналу зв'язку відіграватиме велику роль у надійності сервісу. При побудові сервісу можна враховувати, що канали зв'язку можуть бути різні - це відпрацьовується та тестується окремо під конкретний випадок і нівелювати вплив каналу зв'язку можна практично повністю. Але не подумавши про це одразу і з наскоку впровадити – будуть складнощі.

Важливо, щоб клієнт самостійно і усвідомлено пройшов реєстрацію (знав навіщо це і як це йому потім допоможе), т.к. пройти потім верифікацію може лише лояльний абонент, якому потрібен результат і який приймає правила гри.

Якщо клієнта змушувати проходити верифікацію до місця і не до місця, то він може підсвідомо змінювати голос, дуріти (не бути дружнім до сервісу) - це призводитиме до помилок і лояльність клієнта падатиме, хоча він сам у цьому побічно буде винен.

Як відбувається реєстрація абонента в системі? (Статична парольна фраза)

Рис 2. Схема реєстрації людини у біометричній системі.

1. Абонент дзвонить у біометричну систему, яка пропонує йому придумати та вимовити парольну фразу. Вимовити 3 рази.

2.Голос обробляється сервером біометрії, і на вихід ми отримуємо 3 моделі голосу. По одній на кожен вимовлений пароль.

3.На сервері ми заводимо картку клієнта (Юрій Гагарін) до якої причіплюємо отримані 3 моделі голосу.

Що таке модель голосу?

- це унікальні показники голоси людини відбиті у матриці цифр, тобто. це файл розміром 18Кбайт (для статичної п.ф.). Це як відбиток пальця. Саме ці моделі голосу ми потім і порівнюємо. Загалом модель голосу фіксує 74 (!) Різні параметри голосу.

Як отримують моделі голосу?

Ми використовуємо 4 незалежні методи:

- аналіз статистики основного тону;

- метод суміші гаусових розподілів та SVM;

- Спектрально-формантний;

- метод повної мінливості.

Описувати їх докладно я тут не візьмуся - це складно навіть для мене і в курс "для чайників" точно не входить. Цьому всьому ми вчимо на нашій кафедрі РІС в ІТМО (Санкт-Петербург).

Крок 2

Це безпосередньо сама верифікація. Тобто, у нас є абонент на тому кінці дроту, який стверджує, що він Юрій Гагарін. А у нас у базі, відповідно, є картка клієнта Юрія Гагаріна, де зберігаються зліпки його голосу, тому все, що нам потрібно зробити – це порівняти голос людини, яка стверджує, що він Юрій Гагарін з голосом справжнього Юрія Гагаріна.

Як відбувається верифікація абонента в системі? (Статична парольна фраза)

Рис 3. Схема верифікації людини у біометричній системі.

1.Сначала ми чинимо як із реєстрації, тобто. у нас є вимовлений клієнтом пароль, який ми надсилаємо на сервер біометрії та будуємо модель голосу «нібито» Юрія Гагаріна.

2. Потім ми беремо 3 моделі голосу справжнього Юрія Гагаріна, робимо хитрим способом усереднену модель і теж відправляємо її на сервер біометрії.

3.Просто порівнюємо 2 різні моделі. На виході ми отримуємо відсоток відповідності однієї моделі до іншої.

4.Далі нам потрібно щось робити з цим числом (на малюнку 92%). Чи багато це чи мало, можемо ми однозначно сказати, що це Юрій Гагарін чи це ошуканець?

Рис 4. Поріг довіри «свій/чужий».

У системі ми маємо такий параметр як «поріг довіри» - це певний відсоток відповідності. Припустимо, ми його самі поставили у 60%. Таким чином, якщо відсоток відповідності моделі голосу «нібито» Юрія Гагаріна не сягає «порога довіри», то нам зателефонував ошуканець. Якщо більше «порога довіри», то нам зателефонував справжній Юрій Гагарін. «Поріг довіри» ми можемо ставити самі, зазвичай це від 50 до 70% залежно від завдання верифікації.

Тут мені потрібно було б вам розповісти про помилки першого (FR) та другого роду (FA), а також узагальненої помилки (EER), але я цього робити не буду – це ускладнить і збільшить текст. Якщо цікаво, то я спробую умовити, кого будь-хто з наукового відділу це популярно описати і розмістю тут окремо.

Скажу просто, що залежно від завдання верифікації, нам буває корисніше з більшою ймовірністю пропустити «свого», ніж не пропустити «чужого». І навпаки, іноді важливіше не пропустити «чужого», ніж пропустити «свого».

Упевнений, що з першого разу ці дві пропозиції з вас ніхто не зрозумів, і вам довелося ще раз вдумливо їх прочитати, щоб усвідомити сенс.

Інтеграція сервера біометрії до контактного центру.

5. Блок-схема продукту VoiceKey.

Щиро кажучи, тут все дуже просто: на вхід ми подаємо голос у форматі wave або PCM по http, на виході отримуємо результат порівняння. Більш докладніше на цьому не хочу зупинятися.

Процес верифікації займає середньому 0.8 сек. Є можливість працювати одночасно з багатьма потоками.

У нас на сайті все докладно описано, а головне є опрацьовані сценарії використання для контактних центрів. За останні роки я досить багато спілкувався з різними великими КЦ у Росії, насамперед це фінансовий сектор та розуміння цілей та завдань у мене сформувалося.

Тепер торкнемося такого питання: наскільки взагалі технологія голосової біометрії придатна до масового використання? Чи надійна вона?

Якщо коротко, то ТАК вона реально круто працює. У нас є телефонні демонстраційні стенди. Якщо цікаво, то кожен із вас може зателефонувати та особисто спробувати, як і що працює. Телефонний номер та інструкцію з тестування даю на запит із цієї сторінки. Просто для статистики інтересу до цієї теми та оцінки навантаження на сервер.

Для довідки: розробки Російських вчених у сфері голосової біометрії займають якщо не перше місце у світі, то точно поділяють його з іншими. Це підтверджено незалежними дослідженнями, наприклад NIST (Національний Інститут Стандартів та Технологій, США), де наша компанія потрапила до трійки найкращих по всіх п'яти тестах серед комерційних компаній. Або те, що наш продукт «VoiceKey» переміг у номінації «Найкращий продукт року для КЦ» у 2013 році у міжнародному конкурсі «Кришталева гарнітура».

Також можна відзначити, що нашій компанії належить реалізація найбільшого у світі на сьогоднішній день проекту голосової біометрії в телефонному каналі.

Коротко, ось такий лікнеп. Готовий відповідати на запитання у коментах.

Всім привіт.

Нещодавно я написав ось таку про розпізнавання злитого мовлення, а тепер хотів би написати про голосову біометрію, тобто. підтвердження особистості людини за голосом та впізнавання людини за голосом.

Знову ж таки, т.к. моя робота пов'язана з контактними центрами (КЦ), то говорити буду про них. Це пов'язано з тим, що саме вони активно цікавляться голосової біометрією, що дивно, т.к. телефонний канал – це ідеальне застосування.

- Ви не бачите абонента на іншому кінці дроту;

- Ви не можете використовувати інші модальності для підтвердження особистості: по обличчю, по сітківці ока, по відбитку пальця.

- не потрібні додаткові скануючі пристрої типу тих, куди треба прикласти свій палець або кому показати своє око.

- це найдешевший спосіб біометрії, хоч і трохи поступається за надійністю іншим способам. Але оскільки інші модальності технічно не застосовні по телефону масовому використанні, то вибору за фактом немає.

Ви, звичайно, можете заперечити про варіант підтвердження особи абонента «заснованому на знаннях» - це паролі, секретні слова, TPIN коди (банки), паспортні дані тощо. – але це не надійно з погляду безпеки і вимагає запам'ятовування інформації в абонента чи завжди тримати інформацію під рукою, що дуже зручно для абонента і ефективно (витратно) для КЦ.

Спочатку визначимося з поняттями, що входить у поняття голосової біометрії:

- Це ідентифікація, тобто. встановлення особи за голосом. Це коли вам дзвонить старий приятель по телефону з невідомого номера і каже: "Вгадай хто це?" і ви намагаєтеся в голові серед усіх відомих (знайомих) голосів знайти найкращий збіг. Коли сканування пам'яті закінчилося і ви знайшли більш-менш підходящий збіг, то ви можете вже сказати: «Ага, це мій однокласник Серьога з яким я не говорив 10 років». Але гарантії в тому, що це саме він у вас немає, і тут настає час верифікації.

- Верифікація– це підтвердження особи за голосом, тобто. однозначне посвідчення особи. Для цього ми можемо попросити довести, що Сергій саме той, за кого себе видає. Ми можемо запитати в нього: «Скажи, де ми були о 6-й ранку на випускному» - ця інформація дозволить нам підтвердити особистість Серьоги, т.к. тільки він може бути носієм цієї інформації (аналогічно паролю, про який я писав вище).

Якщо хочете розумніше визначення, то:

Ідентифікація- Перевіряє збіг одного зразка голосу з багатьма базами голосів. Як результат ідентифікації система показує список осіб зі схожими голосами у відсотковому відношенні. 100% збіг означає, що зразок голосу повністю збігається з голосом з бази даних та особистість встановлена достовірно.

Верифікація- Здійснює звірення двох зразків голосу: голос людини, чию особу необхідно підтвердити, з голосом, який зберігатиметься в базі даних системи та чия особа вже достовірно встановлена. Як результат верифікації система показує ступінь збігу одного голосу з іншим у відсотковому відношенні.

Є ще таке поняття як автентифікація. Однозначно сказати, чим вона відрізняється від верифікації, сказати важко. У деяких наших співробітників є думка, що це процес підтвердження біологічної (!) особистості, коли важко відокремити процес ідентифікації від верифікації, тобто. це узагальнений процес.

Яка буває верифікація?

- Текстонезалежна

Коли доказ особистості відбувається з спонтанної мови абонента, тобто. нам не важливо, що каже людина. Це найдовший метод підтвердження – чистої мови абонента має накопичитися щонайменше 6-8 сек. Зазвичай цей спосіб застосовується безпосередньо під час спілкування абонента з оператором КЦ, коли останньому потрібно однозначно впевнитись, що абонент саме той, за кого себе видає. Найцікавіше, що цей спосіб верифікації можна застосовувати потай від самого абонента. На робочому місці оператора КЦ видно такий робочий інструмент.

Рис 1. Частина інтерфейсу робочого місця оператора КЦ щодо верифікації клієнта.

- Текстозалежна за статичною парольною фразою

Коли підтвердження особи відбувається за парольною фразою, яку на момент реєстрації вигадав абонент. Тривалість парольної фрази має бути не менше ніж 3 сек. Зазвичай ми пропонуємо говорити своє ПІБ та назву компанії. Парольна фраза завжди однакова.

- Текстозалежна за динамічною парольною фразою

Коли доказ особистості відбувається за парольною фразою, яку пропонує сама система у момент дзвінка для верифікації, тобто. щоразу парольна фраза різна! Зазвичай ми пропонуємо динамічну парольну фразу із послідовності цифр. Абонент повторює за системою числа доти, доки вона не прийме однозначного рішення «свій/чужий». Це може бути одне число типу «32» або цілий набір «32 58 64 25». Цікаво те, що виголошення різних цифр дає різний обсяг інформації для звірення: «найкорисніша» цифра «вісім» – вона найбільше містить корисної мовної інформації, найкорисніша «два».

Крок 1.

Що б ми могли провести верифікацію за голосом, нам потрібно у своїй базі мати зразок голосу (зліпок голосу), господар якого достовірно відомий. Тому перший крок – це накопичення бази зліпками голосів, при цьому ми просимо абонентів (клієнтів) пройти процес реєстрації у системі.

Реєстрація в системі абонента означає, що він добровільно залишає свій зліпок голосу, який ми будемо використовувати для верифікації. Зазвичай ми просимо залишити поспіль 3 зліпки голосу, щоб була варіативність - три рази вимовити свій пароль. Потім, коли верифікація буде успішно пройдена, ми замінимо найстаріший зліпок голосу новим, таким чином відбувається постійне оновлення зліпків, якщо абонент часто користується системою. Тож ми вирішуємо проблему старіння голосу.

Якщо ми використовуємо верифікацію за динамічною парольною фразою, ми просимо вимовити абонента цифри від 0 до 9 тричі. В результаті ми матимемо 30 зразків голосу.

Бажано, щоб клієнт залишав свій зліпок голосу (реєструвався) по тому каналу зв'язку, яким потім буде верифікуватися, інакше ймовірність помилок зростає. Бувають випадки, коли проходять реєстрацію з гарнітури в скайпі, а потім верифікуються по домашньому телефону – тут фактор каналу зв'язку відіграватиме велику роль у надійності сервісу. При побудові сервісу можна враховувати, що канали зв'язку можуть бути різні - це відпрацьовується та тестується окремо під конкретний випадок і нівелювати вплив каналу зв'язку можна практично повністю. Але не подумавши про це одразу і з наскоку впровадити – будуть складнощі.

Важливо, щоб клієнт самостійно і усвідомлено пройшов реєстрацію (знав навіщо це і як це йому потім допоможе), т.к. пройти потім верифікацію може лише лояльний абонент, якому потрібен результат і який приймає правила гри.

Якщо клієнта змушувати проходити верифікацію до місця і не до місця, то він може підсвідомо змінювати голос, дуріти (не бути дружнім до сервісу) - це призводитиме до помилок і лояльність клієнта падатиме, хоча він сам у цьому побічно буде винен.

Як відбувається реєстрація абонента в системі? (Статична парольна фраза)

Рис 2. Схема реєстрації людини у біометричній системі.

1. Абонент дзвонить у біометричну систему, яка пропонує йому придумати та вимовити парольну фразу. Вимовити 3 рази.

2.Голос обробляється сервером біометрії, і на вихід ми отримуємо 3 моделі голосу. По одній на кожен вимовлений пароль.

3.На сервері ми заводимо картку клієнта (Юрій Гагарін) до якої причіплюємо отримані 3 моделі голосу.

Що таке модель голосу?

- це унікальні показники голоси людини відбиті у матриці цифр, тобто. це файл розміром 18Кбайт (для статичної п.ф.). Це як відбиток пальця. Саме ці моделі голосу ми потім і порівнюємо. Загалом модель голосу фіксує 74 (!) Різні параметри голосу.

Як отримують моделі голосу?

Ми використовуємо 4 незалежні методи:

- аналіз статистики основного тону;

- метод суміші гаусових розподілів та SVM;

- Спектрально-формантний;

- метод повної мінливості.

Описувати їх докладно я тут не візьмуся - це складно навіть для мене і в курс "для чайників" точно не входить. Цьому всьому ми вчимо на нашій кафедрі РІС в ІТМО (Санкт-Петербург).

Крок 2

Це безпосередньо сама верифікація. Тобто, у нас є абонент на тому кінці дроту, який стверджує, що він Юрій Гагарін. А у нас у базі, відповідно, є картка клієнта Юрія Гагаріна, де зберігаються зліпки його голосу, тому все, що нам потрібно зробити – це порівняти голос людини, яка стверджує, що він Юрій Гагарін з голосом справжнього Юрія Гагаріна.

Як відбувається верифікація абонента в системі? (Статична парольна фраза)

Рис 3. Схема верифікації людини у біометричній системі.

1.Сначала ми чинимо як із реєстрації, тобто. у нас є вимовлений клієнтом пароль, який ми надсилаємо на сервер біометрії та будуємо модель голосу «нібито» Юрія Гагаріна.

2. Потім ми беремо 3 моделі голосу справжнього Юрія Гагаріна, робимо хитрим способом усереднену модель і теж відправляємо її на сервер біометрії.

3.Просто порівнюємо 2 різні моделі. На виході ми отримуємо відсоток відповідності однієї моделі до іншої.

4.Далі нам потрібно щось робити з цим числом (на малюнку 92%). Чи багато це чи мало, можемо ми однозначно сказати, що це Юрій Гагарін чи це ошуканець?

Рис 4. Поріг довіри «свій/чужий».

У системі ми маємо такий параметр як «поріг довіри» - це певний відсоток відповідності. Припустимо, ми його самі поставили у 60%. Таким чином, якщо відсоток відповідності моделі голосу «нібито» Юрія Гагаріна не сягає «порога довіри», то нам зателефонував ошуканець. Якщо більше «порога довіри», то нам зателефонував справжній Юрій Гагарін. «Поріг довіри» ми можемо ставити самі, зазвичай це від 50 до 70% залежно від завдання верифікації.

Тут мені потрібно було б вам розповісти про помилки першого (FR) та другого роду (FA), а також узагальненої помилки (EER), але я цього робити не буду – це ускладнить і збільшить текст. Якщо цікаво, то я спробую умовити, кого будь-хто з наукового відділу це популярно описати і розмістю тут окремо.

Скажу просто, що залежно від завдання верифікації, нам буває корисніше з більшою ймовірністю пропустити «свого», ніж не пропустити «чужого». І навпаки, іноді важливіше не пропустити «чужого», ніж пропустити «свого».

Упевнений, що з першого разу ці дві пропозиції з вас ніхто не зрозумів, і вам довелося ще раз вдумливо їх прочитати, щоб усвідомити сенс.

Інтеграція сервера біометрії до контактного центру.

5. Блок-схема продукту VoiceKey.

Щиро кажучи, тут все дуже просто: на вхід ми подаємо голос у форматі wave або PCM по http, на виході отримуємо результат порівняння. Більш докладніше на цьому не хочу зупинятися.

Процес верифікації займає середньому 0.8 сек. Є можливість працювати одночасно з багатьма потоками.

У нас на сайті все докладно описано, а головне є опрацьовані сценарії використання для контактних центрів. За останні роки я досить багато спілкувався з різними великими КЦ у Росії, насамперед це фінансовий сектор та розуміння цілей та завдань у мене сформувалося.

Тепер торкнемося такого питання: наскільки взагалі технологія голосової біометрії придатна до масового використання? Чи надійна вона?

Якщо коротко, то ТАК вона реально круто працює. У нас є телефонні демонстраційні стенди. Якщо цікаво, то кожен із вас може зателефонувати та особисто спробувати, як і що працює. Телефонний номер та інструкцію з тестування даю на запит із цієї сторінки. Просто для статистики інтересу до цієї теми та оцінки навантаження на сервер.

Для довідки: розробки Російських вчених у сфері голосової біометрії займають якщо не перше місце у світі, то точно поділяють його з іншими. Це підтверджено незалежними дослідженнями, наприклад NIST (Національний Інститут Стандартів та Технологій, США), де наша компанія потрапила до трійки найкращих по всіх п'яти тестах серед комерційних компаній. Або те, що наш продукт «VoiceKey» переміг у номінації «Найкращий продукт року для КЦ» у 2013 році у міжнародному конкурсі «Кришталева гарнітура».

Також можна відзначити, що нашій компанії належить реалізація найбільшого у світі на сьогоднішній день проекту голосової біометрії в телефонному каналі.

Коротко, ось такий лікнеп. Готовий відповідати на запитання у коментах.

У наші дні мовні технології з ІТ-екзотики швидко перетворюються на реальність. Досить значні успіхи показує голосова біометрія, на основі якої реалізовані різні додатки, що забезпечують створення корисних послуг для банків, контакт-центрів, поліклінік, автотранспорту, голосового управління роботою засобами мобільного зв'язку та навігації. Серед компаній, що пропонують широкий спектр популярних мовних та текстових рішень, а також програм для роботи з документами, значиться і фірма Nuance Communications. Її регіональний директор з продажу та розвитку бізнесу Nuance Communications Мартін Веселкавідповів на запитання браузера PC Week/RE Петра Чачинапро сучасні можливості мовних технологій та голосової біометрії.

Мартін Веселка:Голосова біометрія - одна з технологій, що розвивається дуже швидко і дозволяє різним компаніям використовувати її рішення для ідентифікації замовників. У біометричній системі визначення чи підтвердження особистості використовують індивідуальні поведінкові, психологічні та інших характеристики. Є безліч біометричних вимірювань, включаючи сканування райдужної оболонки ока, відбитків пальців, розпізнавання обличчя, голоси, підписи тощо. буд. Голосова біометрія дозволяє, досліджуючи голосові характеристики людини, ідентифікувати клієнта. Вона є відносно простий і економічний спосіб вирішення низки практичних проблем.

PC Week: Чим викликаний нинішній інтерес ІТ-служб різних галузей до голосової біометрії та мовних технологій?

М. В.:Це пов'язано з тим, що голосова біометрія та мовні технології – вже далеко не іграшки, це – високорозвинена технологія, яка може бути використана для підвищення якості послуги такою мірою, щоб замовник міг відчути це покращення. Підприємство має надати замовнику автоматизований сервіс, і мовні технології здатні допомогти. Клієнта ніхто не змушує чекати, не переадресовує та не пропонує користуватися меню. Голосові комунікації є зручними для замовника.

Система розуміє клієнта та здатна перевірити його слова. Він може навіть не пам'ятати пароль чи число. Голосова біометрія, яка використовується у процесі розмови, дозволяє встановити, хто дзвонить. Це скорочує час розмови. Отже, клієнту не треба представлятися і називати пароль. Його пароль – його голос! При цьому він відчуває, що його дзвінок є важливим і компанія відразу приймає рішення.

PC Week: У яких галузях найбільш потрібні програми голосової біометрії та мовних технологій?

М. В.:Найбільш широко вони застосовуються у банківському секторі, у страхових компаніях, у телекомі. Авіакомпанії виявляють значний інтерес. Перспективним є також ринок мобільних програм для стільникових телефонів, де мовні технології затребувані повною мірою. В автомобілебудуванні голосові системи дозволяють використовувати навігаційні прилади в дорозі, здатні включити музику, кондиціонер, допомагають, не відволікаючись від керування машиною, записати та відправити SMS тощо.

У медицині мовні технології використовуються для запису інформації про клієнтів, створення електронних карток пацієнтів. Це дозволяє оптимізувати роботу лікарів та створює явні переваги для клієнтів. Лікар не використовує клавіатуру комп'ютера, він просто диктує медичні показники та діагноз. Система розпізнавання мови переводить голос у текст і записує його.

М. В.:Банківські контакт-центри успішно використовують голосові технології. Якщо клієнту потрібна базова інформація, вона надається йому вільно. Але якщо він хоче провести фінансову операцію або якусь операцію зі своїм рахунком, його [статус] потрібно перевірити. Голосова біометрія - це один із видів перевірки клієнта, за допомогою якої можна ідентифікувати, чи це жива людина, або транслюється запис мови.

Система голосової біометрії може виявити необхідність додаткової перевірки клієнта. Можна також створити “чорний список” відбитків голосів клієнтів, помічених у шахрайстві чи спробах несанкціонованого доступу до рахунків інших клієнтів. Це дозволяє забезпечити безпеку банківських операцій.

PC Week: Чи є система верифікації голосу клієнта більш надійною, ніж PIN-коди та паролі?

М. В.:Відразу хотів би відзначити, що система голосової біометрії зручніша для замовника, ніж використання PIN-кодів та паролів. Але можна також сказати, що голосова біометрія є більш надійною, оскільки пароль може бути підслуханий і вкрадений протягом розмови. Та й PIN є великою проблемою всіх контакт-центрів, адже оператори самі можуть скористатися цими відомостями. Пароль та PIN неважко вкрасти, така інформація може піти на чорний ринок, але голос залишиться з вами! А ось комбінація голосової біометрії та питань про персональну інформацію про ваше життя в комбінації дозволяють досягти високого ступеня надійності.