Реторика

Сканиране на безстрелните мереже wifiзаниманието е също толкова просто, колкото съставянето на добавките от медицинските досиета в операционната Linux системи. Ако искате да преосмислите, колко ще бъде вашето разбиране в правилната компютърна сигурност или в компютърните технологии. И също така научете повече за новия Troch, свалете самото вино, колкото искате. И в случай на някаква вина всъщност той самият ти пророкува це зробити завдяки своята неграмотност. Тогава ви моля да следвате по-нататък, според капризите на които ще опиша.

Героите на държавата ще бъдат нещастни, но разумна и спритна програма за тях. Той е по-широко използван в света на Linux и в хранилищата на почти всички дистрибуции. Ettercap, сякаш е помощник на unix-програма, има две роли: чиста, без мътност, било то бутони и свирки, интерфейсът на командния ред на CLI; важно, но удобно за начинаещи с графичен GUI (писване в библиотеки на GTK и следователно финансирането за робота е пред Gnome.).

Програма etter capОсвен това самата тя е богата на работа, има безлични плъгини, които значително разширяват възможностите й. За помощ etter capможете да направите много от това, което искате.

Звичайно, etter capнито една помощна програма от този вид. Іsnuє не по-малко от vіdoma и "fancy" aircrack-ng. Ale here mi zupinimo svіy vіbіr sama on etter cap. И те интересува какво.

Програмен робот etter capПосочвам приложението на дистрибуцията на Blackbuntu. Това не е лоша операционна система за пентестиране, тъй като "дойде на бял свят". Вон се трансформира и допълва необходими програмии помощни програми на Ubuntu (по-точно Ubuntu 10.10). Така scho, hto pratsyuvati z tsієyu OS, вижте себе си в Blackbuntu в zvichnіy условия. Набирането на програми за пентест може да не бъде направено добре от BackTrack. Е, дизайнът на дистрибутивния комплект е заслужен по темата за обсъждане. Проте, разбрахме се. Да отидем на програмата etter cap.

Инсталиране на ettercap в Ubuntu

Стартиране на режим на отравяне с arp на ettercap

Поставете отметка Sniff Remote връзкив режима на диалоговия vіknі nalashtuvannya tsy.

Sniff Remote в ettercap

Сега трябва да отидем в менюто на плъгините и да изберете един от тях - chk_poison. Работата на този плъгин е ясна от името му - vin pereveryaє, chi увеличихме режима на overkill отравяне с arp. Да отидем в менюто плъгини - Управление на плъгините, знаем, че chk_poison е под плясканетода започнем йога.

Отидете на управление на плъгини в ettercap

Управление на плъгини за прозорци в ettercap

Тъй като режимът на препълване е подобрен успешно, тогава в края на регистрационните файлове може да имаме обидно вписване:

Активиране на chk_poison плъгин... chk_poison: Можете ли да познаете кой инструмент пейджира вече започналата сесия на Unified sniffing...

Оста вече може да се отпусне и да се чуди, като самия процес на подушване. Да отидем в менюто изглед - Връзкии бачимо, какво е станало в нас.

Процес на нюхане в ettercap

Як бачите, викно Връзки dosit іnformative. Показват се IP-адресите на машините, тяхното състояние, броят на прехвърлените байтове между тях. Ако искате да добавите информацията за отчета (тези, които се предават), изберете ред от списъка и намалете клатенето, за да го отворите. За да се покаже okreme vіkno, в който са показани пакетите, които са разпръснати между тези машини.

Ettercapнастроен така, че автоматично да запазва пароли и данни за влизане, които се предават през локалната мрежа. Загубил малко бъбрек.

Тъй като сте удостоени със статия, споделете я с приятели:

Ettercap е помощна програма за анализ ограждане на трафика, scho за преминаване през интерфейса на компютъра, но и от допълнителната функционалност. Програмата ви позволява да победите атаки от типа "Man in the Middle", така че друг компютър да изпраща пакети не към рутера, а към вас.

С помощта на Ettercap можете да промените сигурността на вашата компания, доколкото е възможно, до този тип атака, както и да анализирате трафика от голям брой компютри и да го модифицирате в своя полза. В тази статия можем да видим как Ettercap се използва за анализ и модифициране на трафика.

Какво представлява атаката на Човека в средата?

След заключване компютърът изпраща всички пакети, които трябва да бъдат изпратени в Интернет, прехвърля ги към рутера, а този на своя ръб ги изпраща на следващия рутер, докато пакетът достигне до него. По някаква причина пакетът може да не се предава към рутера, а към вашия компютър, но към друг рутер.

Компютърът, през който преминават пакети, може да анализира джерелото, целевия адрес и ако смрадът не е криптиран, тогава следващия.

Има два начина да победите MITM (Man In Middle Attack):

- ARP атака- за допълнителни функции на ARP протокола вашият компютър ще ви каже каква е грешката на рутера, след което всички пакети започват да отиват към новия;

- DNS атака- ако компютърът се опитва да вземе ip адреса за домейна, ние ще променим адреса на нашия, но ако искате да използвате този тип работа, трябва да използвате ARP метода.

Програмата Ettercap Linux е способна да отблъсква атаки. В допълнение, помощната програма може да открива атаки върху windows в услугата и да сканира за преносимост. А сега нека да разгледаме как работи инсталирането на това уики Ettercap.

Ettercap е инсталиран

За да досите популярна програма сред fahіvtsіv z merezhovoї bezpeki, тя няма да бъде в официалните хранилища на повечето дистрибутивни комплекти. Например, за да инсталирате Ettercap в Ubuntu, wiki:

$ sudo apt инсталира ettercap-gtk

За Fedora или други дистрибуции, базирани на него, командата изглежда подобно:

$ sudo yum инсталирайте ettercap-gtk

В интерес на истината, как да инсталирате Ettercap Linux, ние се сблъскахме с него и преди това, как да спечелите, трябва да промените конфигурационния файл в конфигурационния файл.

$ sudo vi /etc/ettercap/etter.conf

Редовете ec_uid и ec_gid са майки на стойност 0, така че услугите на програмата се обработват под формата на името на суперкодера:

ec_uid = 0 # никой не е по подразбиране

ec_gid = 0 # никой не е по подразбиране

redir_command_on = "iptables -t nat -A ПРЕДУПРЕЖДАНЕ -i %iface -p tcp --dport %port -j ПРЕНАСЪРВАНЕ --към порт %rport"

redir_command_off = "iptables -t nat -D ПРЕДПРАВИЛНО НАПРАВЛЕНИЕ -i %iface -p tcp --dport %port -j ПРЕНАСЪРВАНЕ --към порт %rport"

Смърдовете са победители за пренасочване на SSL връзки към през HTTP, което е възможно. Нека запазим промяната и програмата е готова за работа.

Ettercap GUI Wiki

Програмата може да се използва в редица режими - с графичен интерфейс, без да се гледа услугата. Разглеждаме робота в графичен интерфейс. За да стартирате програма с GTK интерфейс, изберете опцията -G:

$ sudo -E ettercap -G

ARP-отравяща атака на Ettercap

Както вече казах, за да ни помогнем да атакуваме, можем да изпратим хост компютър да принуди пакетите не към рутера, а към нас. Лесно е да завършите всичко. Компютърът познава IP рутера, като го е свалил, когато е свързан към мрежата. Уви, ако трябва да коригирате пакета, трябва да преобразувате този универсален IP адрес в ниския адрес на победителя мрежеста технология, например, за дротов интернет - tse MAC адрес.

За кого се използва ARP протоколът. Компютърните суперсили ще захранват всички добавки в района, например „Кой е този 192.168.1.1“ и рутера, след като препратят адреса му към правилния MAC. Дали йога ще бъде спестена в брой. Като алтернатива можем да помолим вашия хост компютър да актуализира своя ARP кеш за помощ от Ettercap и да го предаде вашия MAC адрес на вашия рутер. След това всички пакети ще бъдат прехвърлени към нас и ние ще ги коригираме, където е необходимо.

Нека преминем по-близо, за да се справим с тази виконаемо атака attercap arp spofing. Отворете менюто за Ettercap подушикоито избират унифицирано смъркане.Нека изберем следващия интерфейс, например eth0 или wlan0:

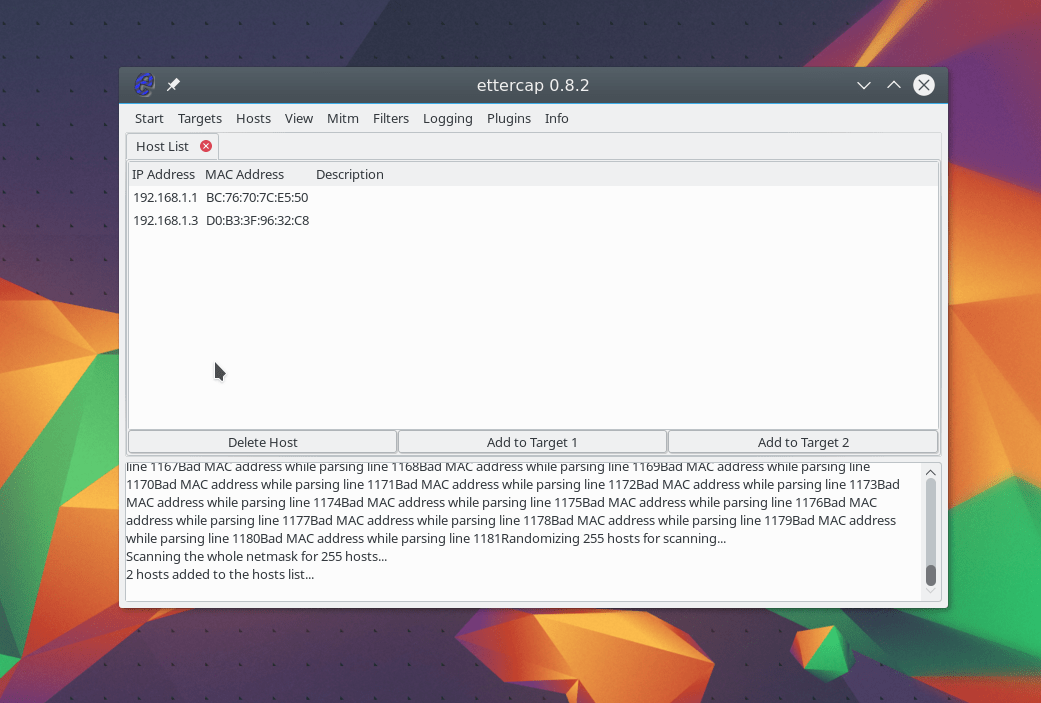

Програмата ще се промени скоро и ще бъдат налични още функции. Сега е необходимо да сканирате мрежата. За кое меню се отваря домакинии натиснете Сканиране на хостове.Тъй като не е възможно да навигирате, можете да получите списък с хостове от файл:

За да започнем атаката, трябва да посочим цел 1 и цел 2. Като първо, трябва да посочим ip на машината, която избрахме да атакуваме, а за цел 2 - ip на рутера. За да добавите цели, изберете бутоните Добавете цел 1і Добавете Traget 2:

Моля, изберете артикул Подушете отдалечени връзки, за да промените всички разстояния от един и същ компютър:

Сега, за да започнете процеса, заменете в менюто започнетеИзбирам Започнете да подушвате.

Ако програмата по-късно коригира пакетите в мярката, тя иска 192.168.1.3 да актуализира ARP кеша и да замени MAC адреса на рутера с вашия. Атаката е стартирана и успешно победена. Можете да отворите менюто изглед -> Връзкии прегледайте активните сметки за целевата сграда:

Ако пакетът не е криптиран, тогава можем да видим информацията, която се предава, като щракнем върху целта. Информацията е коригирана, а дясната ръка е отхвърлена:

DNS-Spoofing атака за Ettercap помощ

За преобразуване на имената на сайтове в IP адреси се избира специална услуга - DNS. Ако компютърът има нужда от ip сайт, той ще го поиска от DNS сървъра. Въпреки това, тъй като вече победихме атаката MITM, можем да променим IP адреса на сървъра по такъв начин, че да променим IP адреса на сървъра към сайта, като променим нашия IP. Може да се наложи да редактирате файла /etc/ettercap/etter.dns с един поглед:

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Този запис означава, че променяме основния IP на google.com.ua на 127.0.0.1. Покажете уважение, че тази атака не може да бъде победена без фронт. След това отворете менюто плъгини -> Управление на плъгини:

Potim щракнете двукратно върху приставката dns_spoof:

Плъгинът ще бъде активиран и можете да проверите IP адреса на разширението. DNS е ефективно заменен. Например, можете да vikonat на цяла машина:

$ping google.com.ua

$ping www.ettercap.org

Krіm tsikh plugіnіv, іsnuyet іnshі, за чиято помощ можете vykonuvaty нужди ії.

Ettercap филтри

Филтрите ви позволяват да променяте пакети, които се предават през програмата, направо в движение. Можете да премахнете пакетите или да направите необходимите промени за допълнителната функция за замяна. Филтрите ще работят само докато MITM атаката е стартирана. Синтаксисът на умовете, зад някои филтриращи пакети, е подобен на wireshark. Нека да разгледаме един прост филтър, който ще замени всички снимки с нашите:

$ vi test.filter

if (ip.proto == TCP && tcp.dst == 80) (

if (търсене(DATA.data, "Приемане-Кодиране")) (

replace("Приемам-Кодиране", "Приемам-Болук!");

# забележка: заместващият низ е със същата дължина като оригиналния низ

msg("zapped Accept-Encoding!\n");

}

}

if (ip.proto == TCP && tcp.src == 80) (

replace("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

replace("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Изпълнение на филтъра.\n");

}

За тези, които могат да разберат езика на програмирането, тогава всичко може да бъде разбрано. Ако TCP протоколът разпознае порт 80, ние ще продължим да търсим Accept-Encoding. Нека променим думата, независимо дали е друга, или еквивалентна на старата. Тъй като браузърът може да обработва Accept-Encoding gzip, данните ще бъдат компресирани и нищо няма да бъде филтрирано там. Дали вече на порта на сървъра, порт dzherela 80, ние използваме изображението на нашия. Сега филтърът трябва да бъде компилиран:

$etterfilter test.filter -o test.ef

Загубен филтър zavantazhity за допълнително меню Филтри -> Заредете филтър:

Изберете файл за филтриране от файловата система:

Филтърът ще представлява интерес и вие можете да проверите дали има сайт, де не се използва https, да се промени, така че всичко работи. За да стартирате MITM атака, отворете менюто MITMкоито избират Спрете всички Mitm атаки. Нашата инструкция Ettercap трае дълго време, но...

Как да бъдеш алчен?

Без съмнение, след като прочетете статията, имате разумна диета, как можете да защитите компютъра си от този тип атака? За много инструменти, включително тези за операционната система Linux:

- xArp - графична помощна програма, както виждате, опитайте се да промените Мак адресзад ARP протокола и срещу него. Можете да практикувате в Windows и Linux;

- Пръмтете- Dosit vіdoma система срещу прониквания, в средата засича атаки по ARP протокола;

- ArpON- малка услуга, която следва ARP таблицата и защитава или замества MAC адреса.

Тествайте програмата само за тестване на сигурността на вашите активи или добавки и също така не забравяйте, че е незаконно да информационно пространствотеж карани.

В края на видеото с демонстрация на роботизираната програма:

необходимо е да се регистрирате,

за да премахнете коментара

Vikoristovuetsya в задници OS Ubuntu 14.04. Значителна част от изпълнението на операцията за подобряване на правата на супер-правилната програма за нея е толкова добре обяснена, че не се възстановява. Да вземем предвид, че всички отбори са победители в името на суперкористувача.

ARP отравяне (измама)

Каква е възможността за ARP-подправяне?

DNS спуфинг

Нека да разгледаме DNS спуфинг, директно срещу хоста, за да запитаме DNS сървъра. ARP-spoofing преди време, сменихме DNS сървърите, така че да отговарят на нашите правила, заменяме и след това сменяме. Използваме етеркар.1. Добавете правила за пренасочване за файлове:

/etc/ettercap/etter.dns

Например, пренасочвайте заявки към google.comна местен адрес 192.168.1.34 .

google.com A 192.168.1.342. Стартирайте ettercap, за да промените актуализациите на DNS сървъра:

*. google.com A 192.168.1.34

www.google.com PTR 192.168.1.34

-П dns_spoof - унищожи плъгина dns_spoof:

ettercap -Tq -i wlan0 -П dns_spoof-М arp : дистанционно // 192.168.1.1 // // 192.168.1.44 //

Можете да активирате плъгина dns_spoof, след като стартирате ettercap. Как да отворите менюто на ettercap, как можете да работите с натискане на клавиша h за часа на програмата.

Как да опитам да отидем до колата google.comтогава висновокът ще бъде така:

<...>

Активира се плъгин dns_spoof...dns_spoof: подправен към

Vіdpovіdі zap google.com, vіdpovіdno vіdpovіdno на правилата, в този час як реши да дойде без промяна.

192.168.1.1 - рутер, 192.168.1.44 - домакин, върху който се извършва атаката, 192.168.1.34 - IP google.com след подправяне.

Този тип атака може да бъде спрян, за да пренасочи атакуваното лице към страна с произволен код (Metasploit Browser Autopwn) за по-нататъшно проникване.

по-добра шапка

Нека използваме същия ранг като bettercap, целеви IP адреси (-T

по-добра шапка--dns dns.conf

Във файла, в което описание са описани правилата за подмяна обикновени вируси. Например

192.168.1.2.* # променете всеки адрес на 192.168.1.2

изхвърляне на трафика

tcpdump -i интерфейс -w за запис на файл

tcpdump -i wlan0 -w dump.pcap

За да записвате по-малко от прекомерно използван трафик, трябва да филтрирате по IP (ако е необходимо, добавете порт пристанище

tcpdump -i wlan0 -w dump.pcap домакин 192.168.1.36 и пристанище 80src

src и dst wink и изберете да посочите port-dzherelo и port-enable, за сгъване на филтър wink логически оператори или , и і не (|| , && і ! ).

ettercap NG-0.7.3— Многофункционален филтър за снифер/съдържание за атаки на човек в средата

опции за смъркане:

ЕДИНЕН- надушва всички пакети, които преминават по кабела. (ip_forwarding в ядрото винаги е забранено и препращането се извършва от ettercap)

Забележка: използвайте ettercap на шлюзовете САМО с НЕОБИДАТЕЛЕН РЕЖИМ. не забравяйте да активирате повторно ip_forwarding!!

МОСТ, той използва два мрежови интерфейса и препраща трафик от един към друг, докато извършва подслушване и филтриране на съдържание.

NB Не го използвайте на шлюзове!

etter cap [НАСТРОИКИ] [ЦЕЛ 1] [TARGET2]

ЦЕЛе във формата MAC/IPs/PORT

напр. „//80“ означава ВСЕКИ mac адрес, ВСЯКАКЪВ ip и САМО порт 80

NB обърнете съвпадението на TARGET, като добавите опцията -R

Настроики

-М, -mitmПример: -M icmp:00:11:22:33:44:55/10.0.0.1(Вървете, за да преминат всички обаждания през промоцията.)

dhcp(ip_pool/netmask/dns) Тази атака прилага DHCP спуфинг. Защо е така, защото DHCP сървърът се опитва да спечели състезателното условие с истинското, за да принуди клиента да приеме отговора на нападателя.M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1 (отговор на DHCP оферта и заявка.)

M dhcp:/255.255.255.0/192.168.0.1 (отговор само на DHCP заявка. (не предлагайте ip адрес, а само променете информацията за рутера на dhcp request/ack)

NB Вие сте посочили IP пул от БЕЗПЛАТНИ адреси, които да се използват.!!!

пристанище(,) Тази атака е изградена от Port Stealing. Тази технология е основна за работа в режим на естествена среда, ако ARP мостът не е ефективен. NB: Използвайте този mitm метод само на Ethernet комутатори. NB Не можете да използвате този метод в режим only-mitm -о, -само-mitm(още един снифер за надушаване на трафика) -f, -pcapfilterettercap -T -s 'lq' ще отпечата списъка с хостовете и ще излезе

ettercap -T-s' с(300)olqq' ще събере информацията за 5 quilin, отпечатайте

Списък на локалните профили и изход

-° С, - проклятия -Г, -gtk -Д, -демонизира ОБЩИ ОПЦИИ -i, -iface-u, -необиден ( IP препращането е оставено на ядрото. ) NB полезно, ако искате да стартирате множество екземпляри на ettercap. NB няма да може да променя пакети в движение NB е полезно, ако искате да стартирате ettercap на шлюза -j, -load-hosts

-wep-ключ 128:p:secret

-wep-ключ 128:s:ettercapwep0

-wep-ключ '64:s:\x01\x02\x03\x04\x05' -а, -конфигурация

Примери

ettercap-TpИзползвайте nalashtuvanya nalashtuvanya и не стигайте до режима в режим на увеличение. Ще виждате само своя трафик. ettercap-TzqПроверете контролера, за да сте сигурни, че не ARP сканира мрежата и да бъде тих. Пакетът няма да бъде разкъсан, но ще бъде по-строг и паролите, както и другите съобщения, ще бъдат подписани. ettercap -T -j /tmp/žrtve -M arp /10.0.0.1-7/ /10.0.0.10-20/Можете също да ударите списъка с хостове като /tmp/victims и да разширите ARP, за да ударите две цели. Списъкът ще бъде съединен с целта и полученият списък се използва за отравяне с ARP. ettercap -T-M arp // //Позволява ARP атака на всички компютри в LAN. БЪДИ ВНИМАТЕЛЕН!! ettercap -T-M arp:remote /192.168.1.1/ /192.168.1.2-10/Настройте ARP, за да знаете шлюза и хоста в LAN между 2 и 10. Опцията „отдалечено“ е необходима, за да можете да подушвате отдалечения трафик, който хостовете правят през шлюза. ettercap-Tzq //110Подушете само протокола pop3 от всеки хост. ettercap -Tzq /10.0.0.1/21,22,23Подслушвайте telnet, ftp и ssh връзки до 10.0.0.1. ettercap -P списъкОтпечатъцисписък на всички налични плъгини

Ssl Mitm атака

За да регенерирате сертификатния файл:

openssl genrsa -out etter.ssl.crt 1024

openssl req -new -key etter.ssl.crt -out tmp.csr

openssl x509 -req -days 1825 -in tmp.csr -signkey etter.ssl.crt -out tmp.new

котка tmp.new >> etter.ssl.crt

rm -f tmp.new tmp.csr

0) свържете се с мрежата :)

1.1) cd/tmp

1) #ettercap -G [-wep-key 128:p:secret]

2) Sniff -> Unified sniffing (NIC ath0)

3) Старт->Започнете да смъркате

4) Хостове -> Сканиране задомакини

5) Хостове -> Списък с хостове

6) изберете и добавете към target1 и target2

7) Mitm -> arp отравяне; подушете отдалечена връзка

8) Регистриране -> Регистрирайте всички пакети и информация

9) Mitm -> Спиране на mitm атака

10) Старт -> Спрете смъркането

ettercap замества истинския ssl сертификат със собствен

ARP спуфингът е атака срещу Ethernet сливанеили WiFi, за да го използвате между рутер и здрав користувач. Когато ARP е подправен, известия, които са определени като цели, се изпращат до нападателя, което позволява на нападателя да шпионира, да действа в услугата или до посредника. Един от най-популярните инструменти за победоносни атаки е Ettercap, който е инсталиран на Kali Linux.

На основно ниво съобщенията се пренасочват през Ethernet или Wi-Fi, съпоставяйки MAC адреса на свързаното устройство с IP адреса, който е избран за идентификация от рутера. Обадете се за допълнително разрешение за разрешение за протокол (ARP), което показва кой MAC адрес на кой IP адрес ще присвоя. Ние ви позволяваме да знаете къде да управлявате трафика или можете лесно да го промените, за да промените начина, по който трафикът се насочва.

Не пропускайте: Netdiscover и ARP търсене за вътрешен IP адрес и MAC адрес

Когато атакува ARP замяна, програма като Ettercap редактира подробностите за уведомяване, опитвайки се да разбере местоположението на устройството, за да свърже MAC адреса на хакера с IP адреса на атакуващия. В моменти на успех, вонята се запазва в настройките за конфигурация на други стопански постройки. Всъщност мениджърът стартира заместник на този, който управлява пакетите, които са предназначени за етикетиране, към нападателя, нападателят ефективно контролира предаването на цели.

Tipi ARP спуфинг атаки

Ако нападателят постигне първоначален успех в текущия ARP кеш на други хостове в региона, може да има три основни резултата:

- Нападателят може да проследи трафика. Вонята може да се ховат в тъмнината, да бача всичко, което целият koristuvach ограби на ръба. Tse dosit очевидно.

- Нападателят може да промени пакетите в атаката „човек в средата“. Те могат да заменят паролите, въведени в HTTP уебсайтове, да преглеждат DNS заявки и да разрешат IP адреси, които преместват целта, за да се уверят, че уеб сайтът вижда целта. Когато атакува "мъжа в средата", злодеята може не само да измами, но и да я манипулира. Например, смрадите могат да се опитат да намалят нивото на криптиране, като победна парола, като предоставят опасни версии на уеб страници, за да поискат от нападателя да отмени паролите. Освен това хакерът може да бъде просто неприемлив. Например, смърдите могат да променят думите в текста на уебсайт, да обръщат или променят изображенията или да променят други типове данни, които отговарят на точката и типа.

- Натрапникът може да пусне пакети, маркирани за атака, за да извърши атака от типа "в услуга". Tse, може би, най-подходящият за meti. Въпреки че атаката срещу Wi-Fi прокси удостоверяване е по-често причина за атака срещу Wi-Fi мрежа, ARP спуфингът може да бъде по-сложно. Ако злодеята се счупи, не надвивайте пакетите, сякаш сега се опитват да ви накарат да ме смените, целта в никакъв случай не е отнета. Wi-Fi границата може да бъде блокирана в средата, използвайте я между рутера и след това пуснете пакетите, за да преминат между тях.

Як полза Ettercap

– за комутирана LAN. Програмата за отравяне на ARP и „човек в средата“ атакува за превключване на връзки между два компютъра. Можете да превключвате връзките между два компютъра, като използвате базиран на MAC режим на подслушване. Позволява отмяна на SSH1, HTTPS и други протоколи за сигурност. Позволява ви да дешифрирате пароли за разширени протоколи - TELNET, FTP, POP, RLOGIN, SSH1, ICQ, SMB, MySQL, HTTP, NNTP, X11, NAPSTER, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS , SNMP , HALF LIFE, QUAKE 3, MSN, YMSG.

Ettercap е една от най-интригуващите програми, инсталирани зад промоцията на Kali Linux. От гледна точка на богатството на програмите, които печелят по-малко командна линия, Ettercap има графичен интерфейс, който е по-удобен за потребителите. Въпреки че резултатите могат да бъдат прегледани, Ettercap е чудесен инструмент за начинаещи да овладеят атаки като ARP спуфинг.

Ettercap не е единственият инструмент за това и не е най-добрият. Други инструменти, като Bettercap, улесняват работата с Ettercap, но по-ефективно. Prote Ettercap изглежда е ефективен за демонстрационни цели. Трудният процес на Ettercap ARP спуфинг атаките е да стигнете до сливането, как искате да атакувате, да знаете възлите в сливането, да присвоите цели на целевия файл и след това да ударите атаката върху целите.

Веднага щом можем да направим всичко, можем образно да се грижим за него, тъй като много обекти гледат в Интернет и можем да въвеждаме забнанията от уебсайтове, от които искаме да ги видим. Можем също да изпълняваме различни маршрути, например, за да изолираме хоста, за да го разрешим, да го стартираме в услугата, да проверим всички изпратени до него пакети или да стартираме скриптове, за да се опитаме да намалим сигурността на деня.

Ettercap е инсталиран

Ако все още го нямате (например, ако сте купили по-лека версия на Kali), можете да го свалите, като стъпите на крака си на терминала.

подходящ за инсталиране-графичен Четене на списъци с пакети. . . Свършен изграждане на дърво на зависимости Четене на информация за състоянието. . . Свършен Graphical вече е най-новата версия (1: 0.8.2 - 10 + b2). |

Връзка с границата

На първо място, заменете ARP и се свържете с границата, тъй като искате да атакувате. Ако атакувате криптирана WEP, WPA или WPA2 мрежа, ще трябва да знаете паролата. За тези, които атакуват вътрешно, може да успеем да получим информация за други хостове при измерване и прехвърляне на данни от новия.

Можете да се свържете с ARP заместител по два начина. Първо, свържете се през Eithernet, което е по-ефективно, но не винаги практично и може да не е тънко. Natom_st богатите хора уважават по-добрия використ адаптер мрежа без стрелии да победите ARP спуфинг през Wi-Fi.

Стартиране на Ettercap

В Kali въведете "Programs", след това "Sniff that change" и след това "ettercap-graphical". Като алтернатива натиснете "Покажи програми" в дока, след което намерете и изберете "Ettercap".

Веднага след като прозорците се стартират, вие сте виновни да се появите на главния екран на Ettercap. Вижте моторизираното лого на Ettercap и изскачащите менюта, за да започнете да атакувате. На следващия етап ще променим много менюто Sniff.

На този етап превключете, ако имате активна връзка с мярката, първо продължете.

Избор на интерфейсен интерфейс

Натиснете елемента от менюто „Подушване“ и след това изберете „Обединено смъркане“. Vіdkryєtsya нов vіkno z prohannyam изберете кой интерфейс искате да слушате. Вие носите отговорност за избора на средния интерфейс, който вие Наразивръзки с границата, така че атакувате.

Сега можете да проверите текста, който потвърждава, че подслушването е започнало, и можете да получите достъп до по-сгъваеми опции на менюто като цели, хостове, Mitm, плъгини и т.н. в мярка.

Определени домакини в града

За да знае привързаностите, които човек иска да атакува в границата, Етеркап разпространява цаца на хитрост. Можем да направим бързо сканиране на хостове, като натиснете "Хостове", след това "Сканиране на хостове". Сканирането ще бъде иконизирано и след като приключи, можете да проверите получените хостове, като Ettercap, като щракнете върху "Хостове", след това върху "Списък с хостове".

Сега можем да направим списък с цели, които сме показали на границата. Искате ли да поговорим за това каква е вонята на ограбването или звученето на цялото? Натиснете „Перегляд“ и след това „Връзка“, за да можете да изпратите търсене за връзка.

Рестартирайки във файла "Връзка", можете да филтрирате връзката по IP адрес, тип връзка и по това дали е затворена, затворена, активна или затворена. Това дава много възможности за промяна, така че можете да го увеличите, като натиснете „Перегляд“, след това „Разрешаване на IP адреси“. Това означава, че Ettercap трябва да може да задава IP адреси, как да търси други стопански постройки в района, към които са свързани вината.

Ако искате да идентифицирате целта в общността и да знаете какво мирише да гледате, погледнете през рамо кой смърдящ уебсайт познавате и задайте уебсайт с IP адрес с активни връзки към този уебсайт. По друг начин можете да потърсите MAC адреса, точно както можете да го намерите в Интернет, за да намерите виробник.

Изберете хост, към който да се насочите с ARP спуфинг

След като сме присвоили IP адреса на нашата цел, е време да ги добавим към списъка с цели. Доколкото знаем, да кажем Ettercap, искаме да разпознаем IP адреса като този, който искаме да добавим, така че да вземем предвид типа рутер, сякаш сме виновни за изпращането му до целта.

Обърнете се към екрана "Хостове" и изберете IP-адреса на етикета, на който трябва да зададете дестинацията. Щракнете върху IP адреса, за да го видите, след това щракнете върху „Цели“, а след това върху „Списък с цели“, за да разгледате списъка с прикачени файлове, към които е насочена ARP спуфинг.

Сега можем да отидем в менюто "Mitm", за да започнем атака върху мета qiu.

Кочан на атака

Щракнете върху менюто "Mitm" и изберете "ARP Trouble". Потърсете сливане победоносно и ще получите „Валиден ден на Сниф“, за да разкриете атаката на Сниф.

Веднага след като атаката започне, можете да промените данните за вход, така че да можете да ги въведете в уебсайт, който не използва HTTPS. Можете или да използвате рутер, или да го прикачите към мрежа, или да навигирате в уебсайт с ниско ниво на сигурност.

За да опитате друга атака, можете да щракнете върху "Plugins", след това върху "Get plugins", за да отворите менюто за приставки. Ако победите DOS атака, скоро ще пуснете пакети, ще ги поправите и ще включите достъпа им до Интернет.

Изневяра на парола

Сега ще се опитаме да променим паролата. Признат за тестване от уебсайта aavtain.com, който е вид vikorist мръсен защитник, за да можете да отмените външния вид на данните. Отидете до банковата си сметка на aavtrain.com. Веднага щом се заинтересувате, ще видите екрана за вход, в който можете да въведете подробности за вашето вход и парола.

Въведете паролата си и след това натиснете "Изпращане". Ако Ettercap е успешен, вие сте отговорни за въвеждането на вашето потребителско име и парола на екрана на нападателя!

В горните резултати имаме късмет, че Ettercap успешно ARP зададе целта и прехвърли HTTP заявката към системата, която целта изпрати към несигурния уебсайт.

ARP отравяне

Основните очевидни бариери пред ARP спуфинг са тези, които работят само когато са свързани с Wi-Fi. Tse означава, че работите в в различни размери, но може да е гадно да се работи с крила, така че можете да имате повече сгъваеми монитори или междинни екрани, якът може да покаже този вид поведение.

Тип атака ARP отравяне

ARP атаките са друг пример защо е толкова важно да изберете правилните пароли за вашите мрежи и да оградите достъпа до тези, на които имате доверие. Трябва да се доверите, ако дадете на някого своя собствена парола или Ethernet връзка, не забравяйте внимателно да изберете паролите си и да ги споделите.

Обзалагам се, че сте получили тази помощ от графична версия на Ettercap за атаки срещу ARP!

интернет връзка