VLANs – це віртуальні мережі, що існують на другому рівні моделі OSI Тобто вілан можна налаштувати на комутаторі другого рівня. Якщо дивитися на вілан, абстрагуючись від поняття «віртуальні мережі», то можна сказати, що VLAN це просто мітка в кадрі, який передається по мережі. Мітка містить номер вілана (його називають VLAN ID або VID) – на який відводиться 12 біт, тобто, вілан може нумеруватися від 0 до 4095. Перший та останній номери зарезервовані, їх використовувати не можна. Як правило, робочі станції про VLAN нічого не знають (якщо не конфігурувати VLAN на картках спеціально). Про них думають комутатори. На портах комутаторів вказується, в якому VLAN вони знаходяться. Залежно від цього весь трафік, що виходить через порт, позначається міткою, тобто VLAN. Таким чином, кожен порт має PVID (port vlan identifier). У результаті створюється ізольоване середовище (підмережа), яке без додаткового пристрою (маршрутизатора) не може взаємодіяти з іншими підмережами.

Навіщо потрібні вілани?

- Можливість побудови мережі, логічна структура якої залежить від фізичної. Тобто топологія мережі на канальному рівні будується незалежно від географічного розташування складових компонентів мережі.

- Можливість розбиття одного широкомовного домену на кілька широкомовних доменів. Тобто, широкомовний трафік одного домену не проходить до іншого домену і навпаки. При цьому зменшується навантаження на мережеві пристрої.

- Можливість убезпечити мережу від несанкціонованого доступу. Тобто, на канальному рівні кадри з інших віланів відсікатимуться портом комутатора незалежно від того, з якою вихідною IP-адресою інкапсульований пакет у цей кадр.

- Можливість застосування політик на групу пристроїв, які знаходяться в одному вілані.

- Можливість використання віртуальних інтерфейсів для маршрутизації.

Теговані та нетеговані порти

Коли порт повинен вміти приймати або віддавати трафік з різних VLAN, він повинен знаходитися в тегированном або транковому стані Поняття транкового порту та тегованого порту однакові. Транковий або тегований порт може передавати як окремі VLAN, так і всі VLAN за замовчуванням, якщо не вказано інше. Якщо порт нетегований, він може передавати лише один VLAN (рідний). Якщо порт не вказано в якому він VLAN, то мається на увазі, що він в нетегированном стані в першому VLAN (VID 1).

Різне обладнання налаштовується по-різному у разі. Для одного обладнання потрібно на фізичному інтерфейсі вказати в якому стані знаходиться цей інтерфейс, а на іншому в певному VLAN необхідно вказати який порт, як позиціонується – з тегом або без тега. І якщо потрібно, щоб цей порт пропускав через себе кілька VLAN, то в кожному з цих VLAN потрібно прописати цей порт з тегом. Наприклад, в комутаторах Enterasys Networks ми повинні вказати, в якому VLAN знаходиться певний порт і додати цей порт до egress list цього VLAN для того, щоб трафік міг проходити через цей порт. Якщо ми хочемо, щоб через наш порт проходив трафік ще одного VLAN, то ми додаємо цей порт в egress list ще й цього VLAN. На обладнанні HP (наприклад, комутаторах ProCurve) ми в самому VLAN вказуємо, які порти можуть пропускати трафік цього VLAN і додаємо стан портів – тегований або нетегований. Найпростіше на обладнанні Cisco Systems. На таких комутаторах ми просто вказуємо які порти якими VLAN нетеговані (перебувають у режимі access) і які порти перебувають у тегированном стані (перебувають у режимі trunk).

Для налаштування портів у режим trunk створено спеціальні протоколи. Один із таких має стандарт IEEE 802.1Q. Це міжнародний стандарт, який підтримується всіма виробниками та найчастіше використовується для налаштування віртуальних мереж. Крім того, різні виробники можуть мати протоколи передачі даних. Наприклад, Cisco створила для свого обладнання протокол ISL (Inter Switch Lisk).

Межвіланна маршрутизація

Що таке міжвіланна маршрутизація? Це проста маршрутизація підмереж. Різниця лише в тому, що кожній підмережі відповідає якийсь VLAN на другому рівні. Що це означає. Допустимо, у нас є два VLAN: VID = 10 і VID = 20. На другому рівні ці VLAN здійснюють розбиття однієї мережі на дві підмережі. Хости, які знаходяться в цих підмережах, не бачать один одного. Тобто трафік повністю ізольований. Щоб хости могли взаємодіяти між собою, необхідно змаршрутизувати трафік цих VLAN. Для цього нам необхідно на третьому рівні кожному з VLAN присвоїти інтерфейс, тобто прикріпити до них IP-адресу. Наприклад, для VID = 10 IP address буде 10.0.10.1/24, а VID = 20 IP address – 10.0.20.1/24. Ці адреси будуть далі виступати в ролі шлюзів для виходу в інші підмережі. Таким чином, ми можемо трафік хостів з одного VLAN маршрутизувати до іншого VLAN. Що дає нам маршрутизація VLAN порівняно із простою маршрутизацією мереж без використання VLAN? А ось що.

Віртуальна мережа являє собою комутовану мережу, в якій виконано логічне сегментування за функціями, що виконуються, використовуваним додаткам або за належністю користувачів до певного відділу, незалежно від фізичного розташування їх комп'ютерів. Кожен порт комутатора може бути включений до віртуальної мережі. Всі порти, включені в одну віртуальну мережу, приймають широкомовні повідомлення в її межах, тоді як порти, до неї не включені, цих повідомлень не приймають. Розрізняються три способи реалізації віртуальних мереж, які можуть бути використані для включення портів комутаторів у віртуальну мережу: із центральним портом, статичний та динамічний.

Статична віртуальна мережа (static VLAN)є сукупність портів комутатора, статично об'єднаних у віртуальну мережу. Ці порти підтримують призначену конфігурацію, доки вона не буде змінена адміністратором. Хоча для внесення змін статичні віртуальні мережі потребують втручання адміністратора, до їх переваг можна віднести високий рівень безпеки, легкість конфігурування та можливість безпосереднього спостереження за роботою мережі.

Динамічні віртуальні мережі (dynamic VLAN)є логічним об'єднанням портів комутатора, які можуть автоматично визначати своє розташування у віртуальній мережі. Функціонування динамічної віртуальної мережі полягає в МАС - адресах, на логічної адресації чи типі протоколу пакетів даних. Основними перевагами такого підходу є зменшення обсягу робіт при додаванні нового користувача або при переїзді вже існуючого та централізоване сповіщення всіх користувачів при додаванні до мережі невідомого користувача. Основна робота в цьому випадку полягає в установці бази даних у програмне забезпечення управління віртуальною мережею та у підтримці її актуальності.

Віртуальні мережі з групуванням портів (port-based VLAN)

У цьому випадку адміністратор призначає кожен порт комутатора, що належить VLAN. Наприклад, порти 1-3 можуть бути призначені для VLAN відділу продажу, порти 4-6 для розробників VLAN і порти 7-9 для VLAN мережевого адміністрування. Комутатор визначає, до якого VLAN належить кожен пакет, враховуючи порт, куди він прибув.

Коли комп'ютер користувача підключається до іншого порту комутатора, адміністратор мережі може просто перепризначати новий порт старого VLAN, до якого належав користувач. У цьому випадку мережні зміни повністю прозорі для користувача та адміністратору не потрібно змінювати топологію мережі. Однак, цей метод має один істотний недолік, якщо концентратор підключений до порту комутатора, всі користувачі, підключені до нього, повинні належати тому ж VLAN.

Отже, таке рішення малоприйнятне при використанні концентраторів або мережах з потужними серверами, до яких звертається багато користувачів (сервер не вдасться включити в різні VLAN). Крім того, віртуальні мережі на основі портів не дозволяють вносити в мережу зміни досить простим шляхом, оскільки при кожній зміні потрібне фізичне перемикання пристроїв.

У віртуальних мережах з групуванням портів всі вузли віртуальної мережі підключені до одного і того ж інтерфейсу маршрутизатора. На малюнку показано сімейство користувачів віртуальної мережі, підключених до порту маршрутизатора. Таке підключення полегшує роботу адміністратора та підвищує ефективність роботи мережі, оскільки:

У віртуальних мережах з групуванням портів всі вузли віртуальної мережі підключені до одного і того ж інтерфейсу маршрутизатора. На малюнку показано сімейство користувачів віртуальної мережі, підключених до порту маршрутизатора. Таке підключення полегшує роботу адміністратора та підвищує ефективність роботи мережі, оскільки:

1) у віртуальній мережі легко виконуються адміністративні дії;

2) підвищується безпека під час обміну інформацією між віртуальними мережами; пакети не "проникають" в інші домени.

У найпростішому випадку пристрій, який має лише один мережний інтерфейс, може бути увімкнено лише в один VLAN. Щоб увімкнути мережний пристрій у кілька VLAN, він повинен мати кілька мережних адаптерів.

IEEE 802.1Q стандарт у рамках специфікації port-based VLAN передбачає взаємодію з пристроями, що не підтримують інкапсуляцію 802.1q. Відповідно до цієї специфікації, кожен тип кадрів призначається різним VLAN. Спочатку всі порти комутатора належать VLAN із ідентифікатором мережі port VLAN ID (PVID).

PVID має чисельне значення, за замовчуванням 1. Усі кадри, що не мають мітки VLAN, які генеруються пристроями, що не підтримують VLAN, ідентифікуються як належать VLAN c PVID. Якщо кадр генерується пристроєм з підтримкою VLAN, він містить відповідний тег VLAN, в якому прописаний VLAN ID (VID). Кожен порт комутатора може мати один або більше VID. Коли кадр надходить на порт комутатора, він ідентифікується за його VID. Комутатор переглядає таблицю VLAN і пересилає кадр на порти, що мають той самий VID.

У прикладі малюнку кадр без тега, що надходить від пристрою на порту 0, ідентифікується як належить VLAN c PVID=1 і пересилається на порт 1, має той самий PVID. Якщо пристрій на порту 1 надійде кадр з VID=2, він буде переданий на порти 0 і 3.

Віртуальні мережі на основі MAC адресаа (MAC address-based VLAN)

На основі MAC адреси (MAC address-based VLAN) - у разі приналежність пакета до VLAN визначається MAC адресою джерела чи приймача. Кожен комутатор підтримує таблицю MAC адрес та їх співвідношення з VLAN. Ключова перевага цього методу полягає в тому, що не потрібно переконфігурувати комутатор при перепідключенні користувачів до різних портів. Однак, присвоєння MAC адрес VLAN може вимагати значних тимчасових витрат, а також присвоєння окремих MAC адрес декільком VLAN може бути непростим завданням. Це може бути суттєвим обмеженням для спільного використання ресурсів сервера між кількома VLAN. (Хоча MAC адреса теоретично може бути присвоєна безлічі VLAN, це може викликати серйозні проблеми з наявною маршрутизацією та помилки, пов'язані з таблицями пересилання пакетів у комутаторі.)

Як правило, для створення такої мережі виробник обладнання передбачає наявність керуючого програмного забезпеченнядля керування мережею.

Взаємодія між VLAN може здійснюватися двома способами. У першому пристрій повинен бути встановлений додатковий мережевий адаптерта асоційований з іншою мережею. Цей спосіб неприйнятний при великій кількості пристроїв, що включаються до декількох VLAN. У другий випадок для об'єднання мереж використовується маршрутизатор. Однак у цьому випадку є обмеження. Маршрутизатор повинен мати окремий порт кожної VLAN. При цьому не можна поєднати мережі в одному сегменті, оскільки маршрутизатор працює на 3-му рівні моделі OSI.

Віртуальні мережі мережевого рівня

При використанні іншого підходу комутатори повинні для утворення віртуальної мережі розуміти будь-який мережевий протокол. Такі комутатори називають комутаторами 3-го рівня, оскільки вони поєднують функції комутації та маршрутизації. Кожна віртуальна мережа отримує певну мережеву адресу - як правило, IP або IPX.

Тісна інтеграція комутації та маршрутизації дуже зручна для побудови віртуальних мереж, тому що в цьому випадку не потрібно введення додаткових полів у кадри. До того ж адміністратор лише одноразово визначає мережі, а не повторює цю роботу на канальному та мережевому рівнях. Приналежність кінцевого вузла до тієї чи іншої віртуальної мережі у разі задається традиційним способом - з допомогою завдання мережного адреси. Порти комутатора також отримують мережеві адреси, причому можуть підтримуватися нестандартні для класичних маршрутизаторів ситуації, коли один порт може мати кілька мережевих адрес, якщо через нього проходить трафік декількох віртуальних мереж, або кілька портів мають ту саму адресу мережі, якщо вони обслуговують одну і ту ж віртуальну мережу.

При передачі кадрів у межах однієї і тієї ж віртуальної мережі комутатори 3-го рівня працюють як класичні комутатори 2-го рівня, а за необхідності передачі кадру з однієї віртуальної мережі до іншої - як маршрутизатори. Рішення про маршрутизацію зазвичай приймається традиційним способом - його робить кінцевий вузол, коли бачить на підставі мережевих адрес джерела та призначення, що кадр потрібно надіслати в іншу мережу.

Однак, використання мережного протоколу для побудови віртуальних мереж обмежує область їх застосування лише комутаторами 3-го рівня та вузлами, що підтримують мережевий протокол. Звичайні комутатори не зможуть підтримувати такі віртуальні мережі, і це є великим недоліком. За бортом також залишаються мережі на основі протоколів, що не маршрутизуються, насамперед мережі NetBIOS.

У межах даних VLAN розрізняють мережі з урахуванням підмереж, з урахуванням протоколів, і основі правил.

Віртуальні мережі на базі підмереж

Як приклад такої організації VLAN можна навести мережу, де одна підмережа, скажімо, класу C з адресацією 198.78.55.0/24 відповідає одній VLAN, друга підмережа класу C 198.78.42.0/24 відповідає другий VLAN.

Нестача даного способуполягає в тому, що якщо комутатор не підтримує кілька IP підмереж на одному порту, для переміщення в іншу VLAN потрібне фізичне перемикання робочої станції.

Віртуальні мережі на базі мережного протоколу

Віртуальні ЛОМ мережевого рівня дозволяють адміністратору зв'язати трафік для того чи іншого протоколу у відповідній віртуальній мережі. Точно таким самим способом створюються широкомовні домени в мережах на основі маршрутизаторів. Протокол може бути заданий у формі IP-підмережі чи мережевого номера IPX. Можна, наприклад, об'єднати у віртуальну ЛОМ всіх користувачів підмережі, яка була організована до використання комутаторів.

Як приклад можна навести мережу, де пристрої, що підтримують лише IP протокол, перебувають у однієї VLAN, підтримують лише IPX протокол – у другий VLAN, і той та інший протокол - перебувають у обох мережах.

Віртуальні мережі на базі правил

Для включення пристроїв у віртуальні ЛОМ можна використовувати всі перераховані вище способи за умови їхньої підтримки комутаторами. Після того, як правила завантажені у всі комутатори, вони забезпечують організацію VLAN на основі заданих адміністратором критеріїв. Оскільки в таких мережах кадри постійно переглядаються щодо відповідності заданим критеріям, приналежність користувачів до віртуальних мереж може змінюватися залежно від поточної діяльності користувачів.

Віртуальні ЛОМ на основі правил використовують широкий набір критеріїв приналежності до мережі, включаючи всі перераховані вище варіанти: MAC-адреси, адреси мережного рівня, тип протоколу тощо. Можливо також використовувати будь-які комбінації критеріїв для створення правил, що найбільш точно відповідають вашим завданням.

На Наразібагато сучасних організацій і підприємств практично не використовують таку дуже корисну, а часто і необхідну можливість, як організація віртуальної локальної мережі (VLAN) в рамках цільної інфраструктури, що надається більшістю сучасних комутаторів. Це пов'язано з багатьма факторами, тому варто розглянути цю технологіюз позиції можливості її використання у таких цілях.

Загальний опис

Для початку варто визначитися з тим, що таке VLAN. Під цим мається на увазі група комп'ютерів, підключених до мережі, які логічно об'єднані до домену розсилки повідомлень широкого мовлення за певною ознакою. Наприклад, групи може бути виділено залежно від структури підприємства або за видами роботи над проектом чи завданням разом. Мережі VLAN дають кілька переваг. Для початку йдеться про значно більш ефективне використання пропускної спроможності (порівняно з традиційними локальними мережами), підвищеного ступеня захисту інформації, що передається, а також спрощену схему адміністрування.

Оскільки при використанні VLAN відбувається розбиття всієї мережі на широкомовні домени, інформація всередині такої структури передається лише між її членами, а не всім комп'ютерам у фізичній мережі. Виходить, що широкомовний трафік, що генерується серверами, обмежений наперед визначеним доменом, тобто не транслюється всім станціям у цій мережі. Так вдається досягти оптимального розподілу пропускної спроможності мережі між виділеними групами комп'ютерів: сервери та робочі станції з різних VLAN просто не бачать один одного.

Як протікають усі процеси?

У такій мережі інформація досить добре захищена від того, що обмін даними здійснюється всередині однієї конкретної групи комп'ютерів, тобто вони не можуть отримати трафік, що генерується в якійсь іншій аналогічній структурі.

Якщо говорити про те, що таке VLANs, то тут доречно відзначити таку перевагу цього способу організації, як спрощене мережеве зачіпає такі завдання, як додавання нових елементів до мережі, їхнє переміщення, а також видалення. Наприклад, якщо якийсь користувач VLAN переїжджає до іншого приміщення, мережному адміністратору не потрібно перекоммутувати кабелі. Він повинен просто налаштувати мережеве обладнання зі свого робочого місця. У деяких реалізаціях таких мереж контроль переміщення членів групи може здійснюватися в автоматичному режимінавіть не потребуючи втручання адміністратора. Йому потрібно знати про те, як налаштувати VLAN, щоб виконувати всі необхідні операції. Він може створювати нові логічні групи користувачів навіть не встаючи з місця. Це все дуже сильно економить робочий час, який може стати в нагоді для вирішення завдань не меншої важливості.

Способи організації VLAN

Існує три різні варіанти: на базі портів, протоколів третього рівня або MAC-адрес. Кожен спосіб відповідає одному з трьох нижніх рівнів моделі OSI: фізичному, мережному та канальному відповідно. Якщо говорити про те, що таке VLANs, то слід зазначити і наявність четвертого методу організації - на основі правил. Зараз він використовується дуже рідко, хоча з його допомогою забезпечується велика гнучкість. Можна розглянути докладніше кожен із перерахованих способів, щоб зрозуміти, які особливості вони мають.

VLAN на базі портів

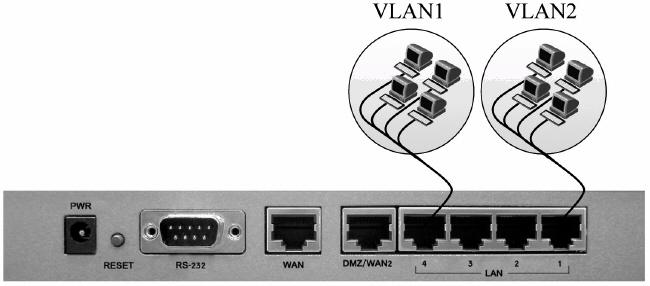

Тут передбачається логічне об'єднання певних фізичних портів комутатора, вибраних взаємодії. Наприклад, може визначити, що певні порти, наприклад, 1, 2 і 5 формують VLAN1, а номери 3, 4 і 6 використовуються для VLAN2 і так далі. Один порт комутатора цілком може використовуватися для підключення кількох комп'ютерів, навіщо застосовують, наприклад, хаб. Всі вони будуть визначені як учасники однієї віртуальної мережі, до якої прописано обслуговуючий порт комутатора. Подібна жорстка прив'язка членства віртуальної мережі є основною вадою подібної схеми організації.

VLAN на базі МАС-адрес

В основу цього способу закладено використання унікальних шістнадцяткових адрес канального рівня, що є у кожного сервера або робочої станції мережі. Якщо говорити про те, що таке VLANs, то варто відзначити, що цей спосіб прийнято вважати більш гнучким у порівнянні з попереднім, тому що до одного порту комутатора цілком допускається підключення комп'ютерів, що належать до різних віртуальних мереж. Крім того, він автоматично відстежує переміщення комп'ютерів з одного порту на інший, що дозволяє зберегти належність клієнта до конкретної мережі без втручання адміністратора.

Принцип роботи тут дуже простий: комутатором підтримується таблиця відповідності MAC-адрес робочих станцій віртуальним мережам. Як тільки відбувається перемикання комп'ютера на інший порт, відбувається порівняння поля MAC-адреси з даними таблиці, після чого робиться правильний висновок про належність комп'ютера до певної мережі. Як недолік такого способу називається складність конфігурування VLAN, яка може спочатку стати причиною появи помилок. При тому, що комутатор самостійно будує таблиці адрес, мережевий адміністратор повинен переглянути її всю, щоб визначити, які адреси яким віртуальним групам відповідають, після чого він прописує його до відповідних VLANs. І саме тут є місце помилкам, що іноді трапляється в Cisco VLAN, налаштування яких досить просте, але подальше перерозподіл буде складніше, ніж у випадку з використанням портів.

VLAN на базі протоколів третього рівня

Цей метод досить рідко використовують у комутаторах лише на рівні робочої групи чи відділу. Він уражає магістральних, оснащених вбудованими засобами маршрутизації основних протоколів локальних мереж - IP, IPX і AppleTalk. Цей спосіб передбачає, що група портів комутатора, що належать до певної VLAN, асоціюватимуться з якоюсь підмережею IP або IPX. В даному випадку гнучкість забезпечується тим, що переміщення користувача на інший порт, який належить тій же віртуальній мережі, відстежується комутатором і не потребує переконфігурації. Маршрутизація VLAN у разі досить проста, адже комутатор у разі аналізує мережеві адреси комп'ютерів, визначених кожної з мереж. Цей спосіб підтримує і взаємодію між різними VLAN без застосування додаткових засобів. Є і один недолік у даного способу – висока вартість комутаторів, у яких він реалізований. VLAN Ростелеком підтримують роботу на цьому рівні.

Висновки

Як вам вже стало зрозуміло, віртуальні мережі є досить потужним засобом мережної організації, здатним вирішити проблеми, пов'язані з безпекою передачі даних, адмініструванням, розмежуванням доступу та збільшенням ефективності використання.

І комутатори, що дозволяють на одному фізичному мережевому інтерфейсі (Ethernet, Wi-Fi інтерфейсі) створити кілька віртуальних локальних мереж. VLAN використовують для створення логічної топології мережі, яка не залежить від фізичної топології.

Приклади використання VLAN

Об'єднання в єдину мережукомп'ютерів, підключених до різних комутаторів.

Допустимо, у вас є комп'ютери, які підключені до різних світильників, але їх потрібно об'єднати в одну мережу. Одні комп'ютери ми об'єднаємо у віртуальну локальну мережу VLAN 1, а інші — у мережу VLAN 2. Завдяки функції VLAN комп'ютери в кожній віртуальній мережі будуть працювати, немов підключені до одного й того ж світильника. Комп'ютери з різних віртуальних мереж VLAN 1 та VLAN 2 будуть невидимі один для одного.

Поділ у різні підмережі комп'ютерів, підключених до одного комутатора.

На малюнку комп'ютери фізично підключені до одного світильнику, але розділені в різні віртуальні мережі VLAN 1 та VLAN 2. Комп'ютери з різних віртуальних підмереж будуть невидимі один для одного.

Поділ гостьовий Wi-Fi мережіта Wi-Fi мережі підприємства.

На малюнку до роутера підключена фізично одна Wi-Fi точка доступу. На точці створено дві віртуальні Wi-Fi точки з назвами HotSpot та Office. До HotSpot будуть підключатися Wi-Fi гостьові ноутбуки для доступу до інтернету, а до Office - ноутбуки підприємства. З метою безпеки необхідно, щоб гостьові ноутбуки не мали доступу до мережі підприємства. Для цього комп'ютери підприємства та віртуальна Wi-Fi точка Office об'єднані у віртуальну локальну мережу VLAN 1, а гостьові ноутбуки будуть у віртуальній мережі VLAN 2. Гостьові ноутбуки з мережі VLAN 2 не матимуть доступу до мережі підприємства VLAN 1.

Переваги використання VLAN

Гнучкий поділ пристроїв на групи

Як правило, одному VLAN відповідає одна підмережа. Комп'ютери, що знаходяться в різних VLAN, будуть ізольовані один від одного. Також можна поєднати в одну віртуальну мережу комп'ютери, підключені до різних комутаторів.

Зменшення широкомовного трафіку в мережі

Кожен VLAN є окремим широкомовним доменом. Широкомовний трафік не транслюватиметься між різними VLAN. Якщо на різних комутаторах налаштувати той самий VLAN, то порти різних комутаторів утворюватимуть один широкомовний домен.

Збільшення безпеки та керованості мережі

У мережі, розбитій на віртуальні підмережі, зручно застосовувати політики та правила безпеки для кожного VLAN. Політика буде застосована до цілої підмережі, а не до окремого пристрою.

Зменшення кількості обладнання та мережевого кабелю

Для створення нової віртуальної локальної мережі не потрібно купувати комутатор і прокладати мережний кабель. Однак, ви повинні використовувати більш дорогі керовані комутатори з підтримкою VLAN.

На жаль, багато сучасних підприємств та організацій практично не використовують таку корисну, а часто просто необхідну можливість, що надається більшістю сучасних комутаторів локальних. обчислювальних мереж(ЛВС), як організація віртуальних ЛВС (ВЛВС, VLAN) у межах мережної інфраструктури. Важко сказати, чим це спричинено. Можливо, недоліком інформації про переваги, що надаються технологією VLAN, її складністю, що не здається, або небажанням використовувати "сире" засіб, що не гарантує інтероперабельність між мережевими пристроями різних виробників (хоча технологія VLAN вже рік як стандартизована, і всі провідні виробники активного мережевого обладнання підтримують цей стандарт ). Тому ця стаття присвячена технології VLAN. У ній будуть розглянуті переваги від використання VLAN, найпоширеніші способи організації VLAN та взаємодії між ними, а також особливості побудови VLAN під час використання комутаторів деяких відомих виробників.

навіщо це потрібно

Що таке VLAN? Це група підключених до мережі комп'ютерів, логічно об'єднаних у домен розсилки широкомовних повідомлень за якоюсь ознакою. Наприклад, групи комп'ютерів можуть виділятися відповідно до організаційної структури підприємства (по відділах та

підрозділам) або за ознакою роботи над спільним проектом чи завданням.

Використання VLAN дає три основні переваги. Це значно ефективніше використання пропускної спроможності, ніж у традиційних ЛОМ, підвищений рівень захисту інформації, що передається, від несанкціонованого доступу та спрощення мережевого адміністрування.

Оскільки під час використання VLAN вся мережа логічно розбивається на широкомовні домени, інформація передається членами VLAN лише іншим членам тієї ж VLAN, а чи не всім комп'ютерам фізичної мережі. Таким чином, широкомовний трафік (зазвичай генерований серверами, що повідомляють про свою присутність та можливості іншим пристроям мережі) обмежується зумовленим доменом, а не передається всім станціям мережі. Цим досягається оптимальний розподіл пропускної спроможності мережі між логічними групами комп'ютерів: робочі станції та сервери з різних VLAN "не бачать" один одного і не заважають один одному.

Оскільки обмін даними ведеться лише всередині конкретної VLAN, комп'ютери з різних віртуальних мереж що неспроможні отримувати трафік, генерований інших VLAN. Застосування аналізаторів протоколів та засобів мережевого моніторингу для збору трафіку в інших VLAN, крім тієї, до якої належить користувач, що бажає це зробити, становить значні труднощі. Саме тому в середовищі VLAN інформація, що передається по мережі, набагато краще захищена від несанкціонованого доступу.

Ще одна перевага використання VLAN – це спрощення мережного адміністрування. Особливо це стосується таких завдань, як додавання до мережі нових елементів, їхнє переміщення та видалення. Наприклад, при переїзді будь-якого користувача VLAN в інше приміщення, нехай навіть що знаходиться на іншому поверсі або в іншому будинку підприємства, адміністратору мережі немає необхідності перекомутувати кабелі. Йому потрібно лише зі свого робочого місця відповідним чином налаштувати мережеве обладнання. Крім того, в деяких реалізаціях VLAN контроль над переміщеннями членів VLAN може здійснюватись автоматично, не вимагаючи втручання адміністратора. Операції зі створення нових логічних груп користувачів, додавання нових членів до груп мережевий адміністратор також може здійснювати по мережі, не сходячи зі свого робочого місця. Все це суттєво економить робочий час адміністратора, який може бути використаний на вирішення інших не менш важливих завдань.

способи організації VLAN

Провідні виробники комутаторів рівня відділу та робочої групи використовують у своїх пристроях, як правило, один із трьох способів організації VLAN: на базі портів, МАС-адрес або протоколів третього рівня. Кожен із цих способів відповідає одному з трьох нижніх рівнів моделі взаємодії відкритих систем OSI: фізичному, канальному та мережному відповідно. Існує четвертий спосіб організації VLAN – на основі правил. В даний час він використовується рідко, хоча забезпечує більшу гнучкість при організації VLAN, і, можливо, широко використовуватиметься в пристроях найближчого майбутнього. Давайте коротко розглянемо кожен із перерахованих вище способів організації VLAN, їх переваги та недоліки.

VLAN з урахуванням портів. Як випливає з назви методу, VLAN організуються шляхом логічного об'єднання вибраних фізичних портів комутатора. Наприклад, адміністратор мережі може вказати, що порти комутатора з номерами 1, 2, 5 утворюють VLAN1, а порти з номерами 3, 4, 6 утворюють VLAN2 і т.д.. До одного порту комутатора може бути підключено кілька комп'ютерів (наприклад, через хаб). Всі вони будуть належати до однієї VLAN - до тієї, до якої приписаний порт комутатора, що їх обслуговує. Така жорстка прив'язка членства VLAN є недоліком способу організації віртуальних мереж на базі портів.

VLAN на базі МАС-адрес. Цей спосіб дозволяє будувати VLAN, спираючись на унікальну шістнадцяткову адресу канального рівня, який має кожен мережевий адаптер сервера або робочої станції мережі. Це більш гнучкий спосіб організації VLAN у порівнянні з попереднім, так як до одного порту комутатора можуть бути підключені пристрої, що належать до різних VLAN. Крім того, переміщення комп'ютерів з одного порту комутатора на інший відстежуються комутатором автоматично і дозволяють зберегти належність комп'ютера, що перемістився, до певної VLAN без втручання мережевого адміністратора. Діє це досить просто: комутатор підтримує таблицю відповідності МАС-адрес комп'ютерів віртуальним мережам. Як тільки комп'ютер перемикається на інший порт комутатора, порівнюючи поле МАС-адреси відправника в заголовку першого переданого після переміщення комп'ютером кадру з даними своєї таблиці, комутатор робить правильний висновок про належність комп'ютера, що перемістився до VLAN. Недоліком даного способу організації VLAN є початкова трудомісткість конфігурування VLAN, яка може призвести до помилок. Хоча таблиця МАС-адрес комутаторами будується автоматично, мережному адміністратору потрібно всю її переглянути і визначити, що ця шістнадцяткова адреса МАС відповідає такій робочій станції, після чого приписати його до відповідної віртуальної мережі. Правда, наступна реконфігурація VLAN на базі МАС-адрес вимагає значно менше зусиль, ніж у випадку VLAN на базі портів.

VLAN на основі протоколів третього рівня. Цей спосіб рідко використовується в комутаторах рівня відділу та робочої групи. Він характерний для магістральних комутаторів, що мають вбудовані засоби маршрутизації основних протоколів ЛВС - IP, IPX і AppleTalk. Відповідно до цього способу група портів комутатора, що належать до певної VLAN, асоціюється з певною підмережею IP або мережею IPX. Гнучкість тут забезпечується тим, що переміщення користувача на інший порт, що належить тій же VLAN, відстежується комутатором і не потребує його конфігурації. Перевагою даного способу є простота конфігурації VLAN, яка може здійснюватися автоматично, оскільки комутатор аналізує мережеві адреси комп'ютерів, що співвідносяться з кожною VLAN. До того ж, як згадувалося, підтримують метод організації VLAN з урахуванням протоколів третього рівня пристрою мають убудовані засоби маршрутизації, що забезпечує можливість взаємодії між різними VLAN без використання додаткових коштів. Нестача цього способу, мабуть, всього один - висока ціна комутаторів, в яких він реалізований.

VLAN на основі правил. Передбачають наявність у комутатора здатності докладно аналізувати заздалегідь певні поля і навіть окремі біти пакетів, що проходять через нього, як механізми побудови VLAN. Цей спосіб забезпечує практично необмежені можливості створення віртуальних мереж на основі множини критеріїв. Наприклад, навіть за принципом включення до VLAN всіх користувачів, в чиї комп'ютери встановлені адаптери мережі зазначеного виробника. Незважаючи на величезну гнучкість, процес конфігурації VLAN на основі правил дуже трудомісткий. До того ж наявність складних правил може негативно позначитися на пропускній спроможності комутатора, оскільки значна частина його обчислювальної потужності витрачатиметься на аналіз пакетів.

Також пристрої можуть бути автоматично переміщені у VLAN, ґрунтуючись на даних автентифікації користувача або пристрою під час використання протоколу 802.1x.

побудова розподілених VLAN

Сучасні ЛОМ часто містять більше одного комутатора. Комп'ютери, що належать до однієї VLAN, можуть бути підключені до різних комутаторів. Таким чином, щоб правильно спрямовувати трафік, повинен існувати механізм, що дозволяє комутаторам обмінюватися інформацією про належність приєднаних до них пристроїв до VLAN. Раніше кожен виробник у своїх пристроях реалізовував фірмові механізми обміну такою інформацією. Наприклад, у 3Com ця технологія мала назву VLT (Virtual LAN Trunk), у Cisco Systems - ISL (Inter-Switch Link). Тому для побудови розподілених VLAN необхідно використовувати пристрої від одного виробника. Ситуація докорінно покращилася, коли був прийнятий стандарт на побудову тегованих VLAN - IEEE 802.1Q, який зараз і панує у світі VLAN. Крім того, він регламентує і механізм обміну інформацією про VLAN між комутаторами. Цей механізм дозволяє доповнювати кадри, що передаються між комутаторами полями, що вказують на приналежність до тієї чи іншої VLAN. На сьогоднішній день всі провідні виробники комутаторів ЛОМ підтримують у своїх пристроях стандарт 802.1Q. Відтак сьогодні вже можна будувати віртуальні мережі, використовуючи комутатори від різних виробників. Хоча, як ви побачите пізніше, навіть працюючи відповідно до 802.1Q, комутатори різних виробників надають далеко не однакові можливості з організації VLAN.

організація взаємодії між VLAN

Комп'ютери, що знаходяться в різних VLAN, не можуть безпосередньо взаємодіяти один з одним. Для організації такої взаємодії потрібно використовувати маршрутизатор. Раніше для цього використовувалися звичайні маршрутизатори. Причому потрібно, щоб маршрутизатор мав стільки фізичних мережевих інтерфейсів, скільки є VLAN. Крім того, на комутаторах доводилося виділяти по одному порту з кожної VLAN для підключення маршрутизатора. З огляду на дорожнечу портів маршрутизатора вартість такого рішення була дуже високою. Крім того, звичайний маршрутизатор вносив суттєву затримку у передачу даних між VLAN. Сьогодні передачі даних між VLAN використовують маршрутизирующие комутатори, які мають невисоку ціну порт і здійснюють апаратну маршрутизацію трафіку зі швидкістю роботи каналу зв'язку. Маршрутизуючі комутатори також відповідають стандарту IEEE 802.1Q, і для організації взаємодії між розподіленими VLAN їм необхідно використовувати лише по одному порту для підключення кожного з комутаторів робочих груп, що здійснюють підключення до мережі пристроїв, що відповідають різним VLAN. Іншими словами, через один порт сучасного комутатора, що маршрутизує, може відбуватися обмін інформацією між пристроями з різних VLAN.

використання спільних мережевих ресурсів комп'ютерами різних VLAN

Дуже цікавою є можливість організації доступу до загальних мережевих ресурсів (мережевих серверів, принтерів тощо) комп'ютерів, що належать до різних VLAN. Переваги такої можливості є очевидними. По-перше, немає необхідності купувати маршрутизатор або маршрутизатор комутатор, якщо не потрібно організувати прямий обмін даними між комп'ютерами з різних VLAN. Забезпечити взаємодію між комп'ютерами різних VLAN можна через мережевий сервер, доступ до якого мають усі або кілька VLAN. По-друге, зберігаючи всі переваги використання VLAN, можна не купувати сервери кожної VLAN окремо, а використовувати спільні.

Найпростіший спосіб дати доступ до одного сервера користувачам різних VLAN - це встановити в сервер кілька мережевих адаптерів і підключити кожен з цих адаптерів до портів комутатора, що належать різним VLAN. Однак такий підхід має обмеження за кількістю VLAN (у сервері не можна встановити багато мережевих адаптерів), пред'являє суворі вимоги до компонентів сервера (драйвери мережевих адаптерів вимагають збільшення кількості ОЗУ, створюється велике навантаженняна ЦПУ та шину введення-виведення сервера і т.д.) і не сприяє економії грошових коштів(використання кількох мережних адаптерів та додаткових портів комутатора).

З появою стандарту IEEE 802.1Q стало можливим через один порт комутатора передавати інформацію, що стосується всіх або кількох VLAN. Як вже згадувалося вище, для цього в комутатор (або інший пристрій, що підтримує 802.1Q) додає поле, однозначно визначає належність кадру до певної VLAN. До такого порту якраз можна підключити лише однією лінією зв'язку загальний всім VLAN сервер. Єдина умова при цьому - мережевий адаптер сервера повинен підтримувати стандарт 802.1Q, щоб сервер міг знати, з якого VLAN прийшов запит і, куди направити відповідь. Так реалізується поділ сервера між VLAN у керованих комутаторах рівня відділу та робочої групи у 3Com, Hewlett-Packard та Cisco Systems.

висновок

Як бачите, VLAN є потужним засобом організації мережі, здатним вирішити проблеми адміністрування, безпеки передачі даних, розмежування доступу до інформаційним ресурсамта значно збільшити ефективність використання смуги пропускання мережі.

Олег Подуков, начальник технічного відділу компанії «КОМПЛІТ»

Роутери