МОСКВА, 27 червня - РІА Новини.Вірус-вимагач став причиною масштабної атаки на нафтові, телекомунікаційні та фінансові компанії Росії та України. Про це РІА Новини повідомили у компанії Group-IB, яка спеціалізується на ранньому виявленні кіберзагроз.

"Він блокує комп'ютери і вимагає 300 доларів у біткоїнах. Атака сталася близько 14:00. Судячи з фотографій, це криптолокер Petya", - пояснили в прес-службі компанії, зазначивши, що спосіб поширення Petya в локальної мережіаналогічний вірусу WannaCry.

Пізніше розробник антивіруса Dr.Web уточнив, що шкідлива програма відрізняється від Petya, але підтвердив, що троянець поширюється самостійно, як і гучний WannaCry.

У "Лабораторії Касперського", у свою чергу, розповіли, що вірус не належить до жодного з раніше відомих сімейств подібних програм.

За попередніми даними, від вірусу постраждали багато компаній, у тому числі "Башнафта" та "Роснефть", а також українські "Запоріжжяобленерго", "Дніпроенерго" та Дніпровська електроенергетична система.

"Mondelez International, Ощадбанк, Mars," Нова Пошта", Nivea, TESA та інші. Київський метрополітен також зазнав хакерської атаки. Атаковані урядові комп'ютери України, магазини "Ашан", українські оператори ("Київстар", LifeCell, "УкрТелеКом"), Приватбанк. Аеропорт Бориспіль, імовірно, також зазнав хакерської атаки" ", - додав представник Group-IB.

Вірус спричинив збій у роботі київського метро: пасажири не можуть оплатити проїзд за допомогою банківських карток. У свою чергу, віце-прем'єр України Павло Розенко заявив, що на хакерську атаку зазнали всі комп'ютери в кабміні.

Київський аеропорт Бориспіль попередив про можливі затримки рейсів.

"Сьогодні в аеропорту та в кількох великих підприємствах державного сектора позаштатна ситуація - спам-атака. Наші IT-служби намагаються спільними зусиллями врегулювати ситуацію", - написав виконувач обов'язків директора аеропорту Євген Дихне на своїй сторінці у Facebook.

На Чорнобильській атомній електростанції через хакерської атакине працює електронний документообіг, повідомило видання "Українська правда" з посиланням на начальника зміни АЕС.

За словами співрозмовника, деякі комп'ютери на станції були заражені вірусом. Тому, як тільки атака хакера почалася, була дана команда комп'ютерників відключити комп'ютери персоналу.

"Про радіаційну обстановку на станції зауважень немає. Перевищення контрольних рівнів немає. Тобто, у нас на проммайданчику, на спорудах погіршення радіаційної обстановки не сталося", - цитує видання слова співробітника АЕС.

Вірус також був виявлений у Литві. Про це агенції BNS повідомив представник Служби регулювання зв'язку країни. Він не уточнив, які підприємства могли постраждати від шкідливої програми.

Раніше про атаку на свої сервери повідомила "Роснефть". У компанії зазначили, що одразу перейшли на резервну системууправління виробництвом, що дозволило уникнути зупинки видобутку нафти.

Вірус WannaCry атакував сотні тисяч комп'ютерів у всьому світі 12 травня. Тоді хакери використали модифіковану шкідливу програму Агентства. національної безпекиСША: інструмент розвідслужб, відомий як eternal blue ("невичерпна синьова"), був поєднаний із програмою-вимагачем WannaCry.

Вірус «Петя»:як не зловити, як розшифрувати, звідки взявся - останні новинипро вірус-вимагач Petya, який до третього дня своєї «діяльності» вразив близько 300 тисяч комп'ютерів у різних країнах світу, і поки його ніхто не зупинив.

Вірус Petya – як розшифрувати останні новини.Творці шифрувальника «Петя» після нападу на комп'ютер вимагають викуп у 300 доларів (у біткоїнах), але розшифрувати вірус Petya, навіть якщо користувач заплатить гроші, можливості немає. Фахівці «Лабораторії Касперського», які розглянули у новому вірусі на відміну від «Петі» і назвали його ExPetr, стверджують – для розшифровки потрібен унікальний ідентифікатор конкретної установки трояна.

У раніше відомих версіях подібних шифрувальників Petya/Mischa/GoldenEye ідентифікатор установки містив необхідну для цього інформацію. У випадку з ExPetr цього ідентифікатора немає - пише РИА Новости.

Вірус «Петя» – звідки взявся останні новини.Німецькі фахівці з безпеки висунули першу версію, звідки взяв свій шлях цей шифрувальник. На їхню думку, вірус Petya почав гуляти комп'ютерами з відкриття файлів M.E.Doc. Це програма бухгалтерської звітності, яку використовують в Україні після заборони 1С.

Тим часом, у «Лабораторії Касперського» говорять про те, що висновки про походження та джерело поширення вірусу ExPetr робити поки що рано. Не виключено, що зловмисники мали великі дані. Наприклад, e-mail адреси з попередньої розсилки або якісь інші ефективні способи проникнення в комп'ютери.

З їхньою допомогою вірус «Петя» і обрушився усією потужністю на Україну та Росію, а також інші країни. Але реальний масштаб цієї атаки хакера буде зрозумілий через кілька днів - повідомляє .

Вірус «Петя»: як не зловити, як розшифрувати, звідки взявся – останні новинипро вірус-вимагач Petya, який вже отримав у «Лабораторії Касперського» нове ім'я – ExPetr.

Вірус, що покосив державні та приватні компанії - наслідок загальноприйнятого в нашому суспільстві тренду на технологічну відсталість

У нас у державному та корпоративному секторах був день бабака. Півтора місяці тому комп'ютери тих самих чиновників покосив WannaCry, але жодних організаційних висновків зроблено не було і жодних заходів щодо запобігання новим атакам не вжито. Кожен вирішив проблему для себе особисто, і за тиждень всі успішно забули. А Petya.A – не повторив помилок WannaCry.

Вірус, що покосив мережі Кабміну, Мінінфраструктури, Ощадбанку, Укргазбанку, Укрсоцбанку, Укрпошти та аеропорту Бориспіль, а також сотні приватних компаній – наслідок загальноприйнятого у нашому суспільстві тренду на технологічну відсталість. Це коли топ-менеджер (або міністр та його заступники) не розуміють і не хочуть розуміти природу походження комп'ютерних вірусів, як і принципи роботи операційних систем.

Вони спокійно переживають одну вірусну епідемію за іншою, не роблячи жодних кроків щодо запобігання наслідкам нових атак. Більше того, в черговий раз отримавши по морді, найкраще, на що вони здатні у своїх управлінських рішеннях - просто відключитися від мережі. Обрізати дроти.

Найкраще, на що вони здатні у своїх управлінських рішеннях - просто відключитися від мережіПрипускаю, що корпоративний сектор зараз судомно шукає рішення щодо запобігання подібним атакам у майбутньому. Що відбувається у держсекторі? Думаю – нічого. У кращому разі наші чиновники знову покладатимуться на поверхневе копіювання чужого рішення, керуючись звичним для них залишковим принципом. У той час як обов'язок будь-якої держави - прагнути забезпечити певний рівень безпеки життя та власності своїх громадян, включаючи їхню особисту, наукову, творчу та комерційну діяльність, і робити це не за рахунок обмеження їхніх прав, а за рахунок розвитку в умовах існуючої реальності.

Якщо зовсім простими словами: адмін Вася при наступній атаці в черговий раз сумно підраховуватиме втрати і тихо матюкатиметься, проклинаючи долю за те, що йому доводиться працювати, поки начальство відпочиває.

За замовчуванням у Microsoft Excelвикористовуються відносні посилання.

Відмінності між відносними посиланнями та абсолютними посиланнями виявляються при копіюванні формул з одного осередку до іншого. За замовчуванням при наборі формул Microsoft Excel використовуються відносні посилання.

При переміщенні чи копіюванні абсолютні посилання у формулах не змінюються, а відносні посилання автоматично оновлюються залежно від нового положення, таким чином, що відносні посилання у скопійованих або переміщених формулах вказують на різні осередки. Взаємозв'язок між осередками нових формул і новими посиланнями подібний до взаємозв'язку осередку вихідної формули та посилань, які у вихідній формулі використовуються.

Крім того, можна використовувати змішані посилання, наприклад, A$1 або $A1. Частина посилання, що не містить знак "$", буде оновлюватися при копіюванні, а інша частина зі знаком "$" залишиться без зміни.

Значення помилок

Формулою в електронній таблиці називається математичне вираз, що визначає правило обчислення, яке міститься в деяку комірку

Перед тим, як записати формулу, необхідно поставити знак рівності.

Книга Microsoft Excel являє собою файл, який використовується для обробки та зберігання даних. Кожна книга може складатися з декількох аркушів, тому в одному файлі можна розмістити різноманітні відомості та встановити між ними необхідні зв'язки.

Імена аркушів знаходяться на ярликах, розташованих у нижній частині вікна книги.

Осередок є елементарним елементом електронної таблиці.

Адреса осередку електронної таблиці складається з літери назви стовпця та номера рядка. Ім'я осередку складається зі слова та знака розділеного крапкою

Наприклад Розділ.4

Створення діаграми

Для розміщення даних та діаграми на одному аркуші використовуйте впроваджену діаграму. Щоб відобразити діаграму на окремому аркуші книги, створіть аркуш діаграми. Впроваджені діаграми та аркуші діаграм пов'язані з даними, на основі яких вони побудовані, та оновлюються автоматично при кожній зміні даних на аркуші.

Для побудови діаграм можна використовувати дані, що знаходяться у несуміжних осередках або діапазонах. При виділенні несуміжні діапазони повинні знаходитись усередині прямокутної області. Діаграми можна побудувати з даних зведеної таблиці.

Лінійна діаграмавідображає зміну змінної

Кругова діаграмапоказує пайове співвідношення

Яка формула відображає середнє значення

СРЗнач(D2:D4)

Яка функція застосовується для обчислення суми значень у діапазоні осередків з А3 до А10

СУМ(A3:A10)

СУМ(A3+A4+A5+A6+A7+A8+A9+A10)

Лекція 4 Комп'ютерний вірус

Комп'ютерний вірус - різновид комп'ютерних програм, відмінною рисою якого є здатність до розмноження (самореплікація). На додаток до цього віруси можуть пошкодити або повністю знищити всі файли та дані, підконтрольні користувачеві, від імені якого було запущено заражена програма, а також пошкодити або навіть знищити операційну системуз усіма файлами загалом.

Нефахівці до комп'ютерних вірусів іноді зараховують інші види шкідливих програм, такі як трояни, програми-шпигуни і навіть спам. Відомі десятки тисяч комп'ютерних вірусів, які розповсюджуються через Інтернет у всьому світі, організуючи вірусні епідемії.

Віруси поширюються, впроваджуючи себе у виконуваний код інших програм або замінюючи собою інші програми. Якийсь час навіть вважалося, що, будучи програмою, вірус може заразити лише програму - будь-яка зміна не-програми є не зараженням, а просто пошкодженням даних. Малося на увазі, що такі копії вірусу не отримають управління, будучи інформацією, що не використовується процесором як інструкції. Так, наприклад, неформатований текст не міг би бути переносником вірусу.

Однак, пізніше зловмисники домоглися, що вірусною поведінкою може мати не тільки код, що містить машинний код процесора. Були написані віруси мовою пакетних файлів. З'явилися макровирусы, впроваджуються через макроси в документи таких програм, як Microsoft Word і Excel.

Через деякий час зломщики створили віруси, що використовують вразливість у популярному програмному забезпеченні (наприклад, Adobe Photoshop, Internet Explorer, Outlook), у випадку обробляє звичайні дані. Віруси стали поширюватися за допомогою впровадження в послідовності даних (наприклад, картинки, тексти, тощо) спеціального коду, що використовує вразливість програмного забезпечення.

Нині існує чимало різновидів вірусів, що відрізняються за способом поширення та функціональності. Якщо спочатку віруси розповсюджувалися на дискетах та інших носіях, то зараз домінують віруси, які розповсюджуються через Інтернет. Зростає і функціональність вірусів, яку вони переймають від інших видів програм: руткітів, бекдорів (створюють «чорний хід» у систему), кейлоггерів (реєстрація активності користувачів), програм-шпигунів (крадуть паролі від банківських рахунків та номери кредитних карток), ботнетів ( перетворюють заражені комп'ютери на станції з розсилки спаму або частину комп'ютерних мереж, що займаються спамом та іншою протиправною активністю)

Розглянемо основні види вірусів які класифікуються так:

по середовищі – мережеві, файлові, завантажувальні та файлово-завантажувальні;

за способом зараження – на резидентні та нерезидентні;

за ступенем небезпеки - на безпечні, небезпечні і дуже небезпечні;

за цілісністю – на монолітні та розподілені віруси.

Завантажувальні вірусивпроваджуються в завантажувальні секторДиск або сектор містить програму завантаження системного диска. Деякі віруси записують своє тіло у вільні сектори диска, позначаючи їх у FAT – таблиці як погані (Bad cluster).

Мережеві віруси поширюються різними комп'ютерними мережами.

Файлові віруси інфікують виконувані файликомп'ютери, які мають розширення comі exe. До цього класу належать і макровирусы, написані з допомогою макрокоманд.

Завантажувально-файлові - здатні заражати і завантажувальні сектори та файли.

Резидентні – залишають в операційній пам'яті комп'ютера свою резидентну частину, яка потім перехоплює звернення неінфікованих програм до операційної системи та впроваджується у них.

Свої деструктивні дії та зараження інших файлів резидентні віруси можуть виконувати багаторазово.

Нерезидентні віруси не заражають оперативну пам'ятькомп'ютера і виявляють свою активність лише одноразово під час запуску інфікованої програми.

Віруси можуть бути не небезпечними, наприклад, на екрані з'являється якесь повідомлення «Привіт Вася». Якщо з клавіатури набрати слово "Вася" вірус тимчасово заспокоїться.

Небезпечні - Знищують частину файлів на диску.

Дуже небезпечні – самостійно формують жорсткий диск та знищують всю наявну інформацію.

Компаньйон вірус – не змінює файли, алгоритм роботи у тому, що він створює для EXE – файлів нові файли супутники (дублікати), мають теж ім'я але з розширенням COM.

До цієї групи належать всі віруси, які не є «хробаками» або «компаньйонами».

Троянська програма (також – троян, троянець, троянський кінь, трой) – шкідлива програма, що проникає на комп'ютер під виглядом нешкідливої – кодека, скрінсейвера, хакерського ПЗ тощо.

«Троянські коні» не мають власного механізму розповсюдження, і цим відрізняються від вірусів, які розповсюджуються, прикріплюючи себе до невинного ПЗ або документів, та «хробаків», які копіюють себе через мережу. Втім, троянська програма може нести вірусне тіло - тоді троянця, що запустив, перетворюється на вогнище «зарази».

Троянські програми вкрай прості в написанні: найпростіші складаються з кількох десятків рядків коду на Visual Basic або C++.

Назва «троянська програма» походить від назви «троянський кінь» - дерев'яний кінь, за легендою, подарований стародавніми греками жителям Трої, всередині якого ховалися воїни, які згодом відкрили завойовникам ворота міста. Така назва, перш за все, відображає скритність та потенційну підступність справжніх задумів розробника програми.

Троянська програма, будучи запущеною на комп'ютері, може:

заважати роботі користувача (жартома, помилково або для досягнення будь-яких інших цілей);

шпигувати за користувачем;

використовувати ресурси комп'ютера для будь-якої незаконної (а іноді і завдає прямої шкоди) діяльності.

Багато компаній з усього світу повідомили про атаку нового небезпечного вірусу здирника, відомого як Petya.A. Найбільше постраждали підприємства Росії та України.

Як стало відомо, масштабна атака почалася вранці 27 червня в Україні. Спочатку було атаковано найбільші енергетичні компанії країни, такі як «Укренерго» та ДПЕК. Вірус шифрував файли на комп'ютерах, і після перезавантаження вимагав вислати 300 доларів на адресу Bitcoin-гаманця, щоб повернути доступ до інформації. Пізніше хвиля атак поширилася на національні банки, такі як ПУМБ, ОТП Банк, Укргазбанк, Ощадбанк, почалися збої в роботі підприємств. Загалом у Росії та Україні було атаковано понад 80 різних компаній, також постраждали багато інших підприємств у різних країнах по всьому світу.

Від вірусу Petya.A також постраждали Польща, Італія, Німеччина, Білорусь, Іспанія, Данія, Франція, Нідерланди, Індія та багато інших. До вечора 27 червня на рахунок зловмисників надійшло 11 транзакцій на загальну суму 1,378 BTC, або близько $3200. За словами експертів, переклади на гаманець хакерів почали надходити приблизно за три години після початку атаки.

Новий вірус атакував як великі підприємства, а й малі компанії, у яких налічується трохи більше 10 комп'ютерів. Повідомляється, що хоча атака вірусу Petya.A менш масштабна, ніж недавній інцидент з вірусом WannaCryшкода від нового вірусу дуже серйозна. Вразливості піддаються робочі станції під керуванням Windows 7, у той час як пристрої з Windows 10 опинилися у безпеці.

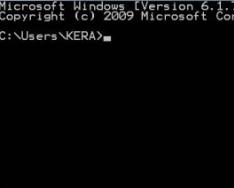

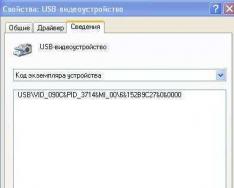

Фахівці вважають, що шифрувальник поширюється за допомогою електронної пошти, використовуючи описану вразливість CVE-2017-0199 Вразливості схильні до тих користувачів, які не оновлювали програму Microsoft Office. Після завантаження файлу службової програми PsExec вірус перезавантажує операційну систему та шифрує дані на жорсткому диску. Крім того, експерти вважають, що вірус давно проник у системи різних компаній, і лише зараз був активований зловмисниками.

Мобільні пристрої