Близько тижня-двох тому в мережі з'явився черговий виріб сучасних вірусоделів, який шифрує всі файли користувача. Вкотре розгляну питання як вилікувати комп'ютер після вірусу шифрувальника crypted000007та відновити зашифровані файли. В даному випадку нічого нового та унікального не з'явилося, просто модифікація попередньої версії.

Гарантована розшифровка файлів після вірусу шифрувальника - dr-shifro.ru. Подробиці роботи та схема взаємодії із замовником нижче у мене у статті або на сайті у розділі «Порядок роботи».

Опис вірусу шифрувальника CRYPTED000007

Шифрувальник CRYPTED000007 нічим принципово не відрізняється від своїх попередників. Діє він практично один на один як. Але все ж таки є кілька нюансів, які його відрізняють. Розповім про все по порядку.

Приходить він, як і його аналоги, поштою. Використовуються прийоми соціальної інженерії, щоб користувач неодмінно зацікавився листом та відкрив його. У моєму випадку в листі йшлося про якийсь суд та про важливої інформаціїу справі у вкладенні. Після запуску вкладення користувача відкривається ордовський документ з випискою з арбітражного суду Москви.

Паралельно із відкриттям документа запускається шифрування файлів. Починає постійно вискакувати інформаційне повідомленнясистеми контролю облікових записів Windows.

Якщо погодитися з пропозицією, то резервні копії файлів у тіньових копіях Windowsбуду видалено і відновлення інформації буде дуже утруднено. Очевидно, що погоджуватися з пропозицією в жодному разі не можна. У даному шифрувальнику ці запити вискакують постійно, один за одним і не припиняються, змушуючи користувача таки погодитись та видалити резервні копії. Це головна відмінність від попередніх модифікацій шифрувальників. Я ще жодного разу не стикався з тим, щоб запити видалення тіньових копій йшли без зупинки. Зазвичай, після 5-10 пропозицій вони припинялися.

Дам одразу рекомендацію на майбутнє. Дуже часто люди відключають попередження системи контролю облікових записів. Цього робити не треба. Цей механізм реально може допомогти у протистоянні вірусам. Друга очевидна порада - не працюйте постійно під обліковим записомадміністратора комп'ютера, якщо в цьому немає потреби. У такому випадку вірус не матиме змоги сильно нашкодити. У вас буде більше шансів протистояти йому.

Але навіть якщо ви постійно відповідали негативно на запити шифрувальника, всі ваші дані вже шифруються. Після того, як процес шифрування буде закінчено, ви побачите на робочому столі зображення.

Одночасно з цим на робочому столі буде безліч текстових файлів з тим самим змістом.

Ваші файли були зашифровані. Щоб розшифрувати ux, Baм необхідно відправити код: 329D54752553ED978F94|0 на електричний адрес [email protected]. Далі ви отримаєте всі необхідні монтаж. Пошуки розшифровувати самостійно не призведем до чого, крім безповоротної номери інформації. Якщо ви все ж таки хотіли випробувати, то розворотно зробіть резервні копії файлів, інакше у разі uзмінення розшифровка коштує неможливої ні за яких умов. Якщо ви не отримували відповіді за вищевказаною адресою протягом 48 годин (і дуже в цьому випадку!), Скористайтеся формою зворотного зв'язку. Це можна зробити двома способами: 1) Завантажте і усунути Tor Browserза посиланням: https://www.torproject.org/download/download-easy.html.en B адресній смоpоці Tor Browser-a введіть адресу: http://cryptsen7fo43rr6.onion/ і натисніть Enter. 3авантажується сторінка з формою зворотного зв'язку. 2) У будь-якому браузері не реєструєтеся по одному адреси: http://cryptsen7fo43rr6.onion.to/ Щоб записати файли, ви повинні прочитати наступний код: 329D54752553ED978F94|0 до електронної пошти address [email protected]. Then you will receive all necessary instructions. Всі питання про звільнення від вас будуть результатом тільки в невиправданих збитках з вашими даними. Якщо ви хочете, щоб переконатися, що ви робите те, що вказує на першу причину того, що розблокування буде неможливим в разі будь-яких змін всередині файлів. Якщо ви не отримуєте повідомлення від отриманого електронної пошти більше 48 годин (і тільки в цьому випадку!), Використовуйте повідомлення про помилку. Ви можете до двох способів: 1) Download Tor Browser from here: https://www.torproject.org/download/download-easy.html.en Install it and type following address in the address bar: http:/ /cryptsen7fo43rr6.onion/ Перейти Enter і цю сторінку з backback for will be loaded. 2) Перейти до однієї з наступних адрес в будь-якому браузері: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Поштова адреса може змінюватись. Я зустрічав ще такі адреси:

Адреси постійно оновлюються, тому можуть бути зовсім різними.

Як тільки ви виявили, що файли зашифровані, одразу ж вимикайте комп'ютер. Це потрібно зробити, щоб перервати процес шифрування як на локальному комп'ютері, і на мережевих дисках. Вірус-шифрувальник може зашифрувати всю інформацію, до якої зможе дістатись, у тому числі і на мережевих дисках. Але якщо там великий обсяг інформації, то для цього знадобиться значний час. Іноді і за пару годин шифрувальник не встигав усе зашифрувати на мережному диску об'ємом приблизно 100 гігабайт.

Далі треба добре подумати, як діяти. Якщо вам будь-що потрібна інформація на комп'ютері і у вас немає резервних копій, то краще в цей момент звернутися до фахівців. Не обов'язково за гроші у якісь фірми. Просто потрібна людина, яка добре розуміється на інформаційних системах. Необхідно оцінити масштаб лиха, видалити вірус, зібрати всю наявну інформацію щодо ситуації, щоб зрозуміти, як діяти далі.

Неправильні дії на даному етапі можуть суттєво ускладнити процес розшифрування або відновлення файлів. У гіршому випадку можуть унеможливити його. Так що не поспішайте, будьте обережні та послідовні.

Як вірус здирник CRYPTED000007 шифрує файли

Після того, як вірус у вас був запущений і закінчив свою діяльність, всі корисні файли будуть зашифровані, перейменовані з розширенням.crypted000007. Причому не тільки розширення файлу буде замінено, але й ім'я файлу, так що ви не дізнаєтесь точно, що за файли ви були, якщо самі не пам'ятаєте. Буде приблизно така картина.

У такій ситуації буде важко оцінити масштаб трагедії, тому що ви до кінця не зможете згадати, що ж у вас було в різних папках. Зроблено це спеціально, щоб збити людину з пантелику і спонукати до оплати розшифровки файлів.

А якщо у вас були зашифровані та мережеві папкиі ні повних бекапів, Це може взагалі зупинити роботу всієї організації. Не відразу розберешся, що зрештою втрачено, щоб почати відновлення.

Як лікувати комп'ютер та видалити здирник CRYPTED000007

Вірус CRYPTED000007 вже на комп'ютері. Перший і самий головне питання- як вилікувати комп'ютер і як видалити з нього вірус, щоб запобігти подальшому шифруванню, якщо воно ще не було закінчено. Відразу звертаю увагу на те, що після того, як ви самі почнете робити якісь дії зі своїм комп'ютером, шанси на розшифровку даних зменшуються. Якщо вам будь-що потрібно відновити файли, комп'ютер не чіпайте, а відразу звертайтеся до професіоналів. Нижче я розповім про них та наведу посилання на сайт та опишу схему їхньої роботи.

А поки що продовжимо самостійно лікувати комп'ютер і видаляти вірус. Традиційно шифрувальники легко видаляються з комп'ютера, так як у вірусу немає завдання будь-що залишитися на комп'ютері. Після повного шифрування файлів йому навіть вигідніше самовидалитись і зникнути, щоб було важче розслідувати інцидент та розшифрувати файли.

Описати ручне видалення вірусу важко, хоча я намагався раніше це робити, але бачу, що найчастіше це безглуздо. Назви файлів та шляхи розміщення вірусу постійно змінюються. Те, що бачив я вже не актуально через тиждень-два. Зазвичай розсилання вірусів поштою йде хвилями і щоразу там нова модифікація, яка ще не детектується антивірусами. Допомагають універсальні засоби, які перевіряють автозапуск та детектують підозрілу активність у системних папках.

Для видалення вірусу CRYPTED000007 можна скористатися такими програмами:

- Kaspersky Virus Removal Tool - утилітою від касперського http://www.kaspersky.ru/antivirus-removal-tool.

- Dr.Web CureIt! - Схожий продукт від ін. веб http://free.drweb.ru/cureit

- Якщо не допоможуть перші дві утиліти, спробуйте MALWAREBYTES 3.0 - https://ua.malwarebytes.com.

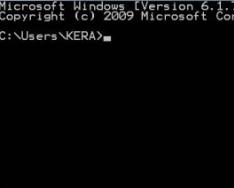

Швидше за все, щось із цих продуктів очистить комп'ютер від шифрувальника CRYPTED000007. Якщо так трапиться, що вони не допоможуть, спробуйте видалити вірус вручну. Методику видалення я наводив на прикладі і, можете подивитися там. Якщо коротко по кроках, то треба діяти так:

- Дивимося список процесів, попередньо додавши кілька додаткових стовпців диспетчер завдань.

- Знаходимо процес вірусу, відкриваємо папку, де він сидить і видаляємо його.

- Чистимо згадку про процес вірусу на ім'я файлу в реєстрі.

- Перезавантажуємось і переконуємося, що вірусу CRYPTED000007 немає у списку запущених процесів.

Де завантажити дешифратор CRYPTED000007

Питання простого і надійного дешифратора постає насамперед, коли справа стосується вірусу-шифрувальника. Перше, що я пораджу, це скористатися сервісом https://www.nomoreransom.org. А раптом вам пощастить у них буде дешифратор під вашу версію шифрувальника CRYPTED000007. Скажу відразу, що шансів у вас небагато, але спроба не катування. На головній сторінцінатискаєте Yes:

Потім завантажуєте пару зашифрованих файлів та натискаєте Go! Find out:

На момент написання статті дешифратора на сайті не було.

Можливо, вам пощастить більше. Можна ще ознайомитися зі списком дешифраторів для завантаження на окремій сторінці - https://www.nomoreransom.org/decryption-tools.html. Можливо, там знайдеться щось корисне. Коли вірус дуже свіжий шансів на це мало, але з часом можливо щось з'явиться. Є приклади, коли в мережі з'являлися дешифратори до деяких модифікацій шифрувальників. І ці приклади є на вказаній сторінці.

Де ще можна знайти дешифратора, я не знаю. Навряд чи реально існуватиме, з урахуванням особливостей роботи сучасних шифрувальників. Повноцінний дешифратор може лише у авторів вірусу.

Як розшифрувати та відновити файли після вірусу CRYPTED000007

Що робити, коли вірус CRYPTED000007 зашифрував ваші файли? Технічна реалізація шифрування не дозволяє розшифровувати файли без ключа або дешифратора, який є тільки у автора шифрувальника. Можливо, є ще якийсь спосіб його отримати, але в мене немає такої інформації. Нам залишається лише спробувати відновити файли вручну. До таких належать:

- Інструмент тіньових копій windows.

- Програми відновлення віддалених даних

Для початку перевіримо, чи у нас тіньові копії. Цей інструмент за замовчуванням працює у Windows 7 і вище, якщо ви його не відключили вручну. Для перевірки відкриваємо властивості комп'ютера та переходимо до розділу захисту системи.

Якщо ви під час зараження не підтвердили запит UAC на видалення файлів у тіньових копіях, якісь дані у вас там повинні залишитися. Докладніше про цей запит я розповів на початку розповіді, коли розповідав про роботу вірусу.

Для зручного відновлення файлів із тіньових копій пропоную скористатися безкоштовною програмоюдля цього - ShadowExplorer. Завантажуйте архів, розпакуйте програму та запускайте.

Відкриється остання копія файлів та корінь диска C. У лівому верхньому куткуможна вибрати резервну копію, якщо їх кілька. Перевірте різні копії на наявність файлів. Порівняйте за датами, де більше свіжа версія. У прикладі нижче я знайшов 2 файли на робочому столі тримісячної давності, коли вони востаннє редагувалися.

Мені вдалося відновити ці файли. Для цього я їх вибрав, натиснув правою кнопкоюмиші, вибрав Export та вказав папку, куди їх відновити.

Ви можете відновлювати папки за таким же принципом. Якщо у вас працювали тіньові копії і ви їх не видаляли, у вас досить багато шансів відновити всі або майже всі файли, зашифровані вірусом. Можливо, якісь із них будуть більше старої версіїчим хотілося б, але тим не менше, це краще, ніж нічого.

Якщо з якоїсь причини у вас немає тіньових копій файлів, залишається єдиний шанс отримати хоч щось із зашифрованих файлів – відновити їх за допомогою засобів відновлення віддалених файлів. Для цього пропоную скористатися безкоштовною програмою Photorec.

Запускайте програму та вибирайте диск, на якому відновлюватимете файли. Запуск графічної версії програми виконує файл qphotorec_win.exe. Необхідно вибрати папку, куди будуть розміщені знайдені файли. Краще, якщо ця папка буде розташована не на тому ж диску, де ми шукаємо. Підключіть флешку або зовнішній жорсткийдиск для цього.

Процес пошуку триватиме довго. Наприкінці ви побачите статистику. Тепер можна йти у зазначену раніше папку та дивитися, що там знайдено. Файлів буде швидше за все багато і більшість з них будуть пошкоджені, або це будуть якісь системні і марні файли. Але в цьому списку можна буде знайти і частину корисних файлів. Тут уже жодних гарантій немає, що знайдете, те знайдете. Найкраще, як правило, відновлюються зображення.

Якщо результат вас не задовольнить, то є ще програми для відновлення віддалених файлів. Нижче список програм, які я зазвичай використовую, коли потрібно відновити максимальну кількість файлів:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Програми ці не безкоштовні, тому я не наводитиму посилань. За великого бажання ви зможете їх самі знайти в інтернеті.

Весь процес відновлення файлів докладно показаний у відео наприкінці статті.

Касперський, eset nod32 та інші у боротьбі з шифрувальником Filecoder.ED

Популярні антивіруси визначаю шифрувальник CRYPTED000007 як Filecoder.EDі далі може бути ще якесь позначення. Я пробігся форумами основних антивірусів і не побачив там нічого корисного. На жаль, як завжди, антивіруси виявилися не готовими до нашестя нової хвилі шифрувальників. Ось повідомлення з форуму Kaspersky.

Антивіруси традиційно пропускають нові модифікації троянів-шифрувальників. Проте я рекомендую ними користуватися. Якщо вам пощастить, і ви отримаєте на пошту шифрувальника не в першу хвилю заражень, а трохи пізніше є шанс, що антивірус вам допоможе. Вони все працює на крок позаду зловмисників. Виходить нова версія здирника, антивіруси на неї не реагують. Як тільки накопичується певна маса матеріалу для дослідження по новому вірусу, антивіруси випускають оновлення та починають на нього реагувати.

Що заважає антивірусам реагувати відразу на будь-який процес шифрування в системі, мені не зрозуміло. Можливо, є якийсь технічний нюанс на цю тему, який не дозволяє адекватно зреагувати і запобігти шифруванню файлів користувача. Мені здається, можна було хоча б попередження виводити на тему того, що хтось шифрує ваші файли, і запропонувати зупинити процес.

Куди звернутися за гарантованим розшифруванням

Мені довелося познайомитися з однією компанією, яка реально розшифровує дані після роботи різних вірусів-шифрувальників, у тому числі CRYPTED000007. Їхня адреса - http://www.dr-shifro.ru. Оплата лише після повної розшифровки та вашої перевірки. Ось зразкова схема роботи:

- Фахівець компанії під'їжджає до вас в офіс або на будинок, та підписує з вами договір, у якому фіксує вартість робіт.

- Запускає дешифратор та розшифровує всі файли.

- Ви переконуєтеся в тому, що всі файли відкриваються і підписуєте акт здачі/приймання виконаних робіт.

- Оплата лише за фактом успішного результату дешифрації.

Скажу чесно, я не знаю, як вони це роблять, але ви нічого не ризикуєте. Оплата лише після демонстрації роботи дешифратора. Прохання написати відгук про досвід взаємодії з цією компанією.

Методи захисту від вірусу CRYPTED000007

Як захиститися від роботи шифрувальника та обійтися без матеріальних та моральних збитків? Є кілька простих та ефективних порад:

- Бекап! Резервна копія всіх важливих даних. І не просто бекап, а бекап, до якого немає постійного доступу. Інакше вірус може заразити як ваші документи, і резервні копії.

- Ліцензійний антивірус. Хоча вони не дають 100% гарантії, але шанси уникнути шифрування збільшують. До нових версій шифрувальника вони найчастіше не готові, але вже через 3-4 дні починають реагувати. Це підвищує ваші шанси уникнути зараження, якщо ви не потрапили в першу хвилю розсилки нової модифікації шифрувальника.

- Не відкривайте підозрілі вкладення у пошті. Тут коментувати нема чого. Усі відомі мені шифрувальники потрапили до користувачів через пошту. Причому щоразу вигадують нові хитрощі, щоб обдурити жертву.

- Не відкривайте бездумно посилання, надіслані вам від ваших знайомих через соціальні мережі чи месенджери. Так також іноді поширюються віруси.

- Увімкніть у Windows відображення розширень файлів. Як це легко знайти в інтернеті. Це дозволить помітити розширення файлу на вірусі. Найчастіше воно буде .exe, .vbs, .src. У повсякденній роботі з документами вам навряд чи трапляються такі розширення файлів.

Постарався доповнити те, що вже писав раніше у кожній статті про вірус шифрувальник. А поки що прощаюся. Буду радий корисним зауваженням за статтею та вірусом-шифрувальником CRYPTED000007 в цілому.

Відео з розшифровкою та відновленням файлів

Тут є приклад попередньої модифікації вірусу, але відео повністю актуально і для CRYPTED000007.

, ВІДЕО , МУЗИКИ та інших особистих файлів на .NO_MORE_RANSOM, А оригінальна назва змінює на випадкове поєднання букв та цифр. При цьому більшість файлів найважливіших форматів .PDF, .DOC, .DOCX, .XLS, .XLSX, .JPG, .ZIPне відкриваються. Бухгалтерія 1Сне працює. Ось як це виглядає:

Технічна підтримка Лабораторії Касперського, Dr.Web та інших відомих компаній, що займаються розробкою антивірусного програмного забезпечення, у відповідь на прохання користувачів розшифрувати дані повідомляє, що зробити це за прийнятний час неможливо.

Але не поспішайте зневірятися!

Справа в тому, що, проникнувши на Ваш комп'ютер, шкідлива програма використовує як інструмент абсолютно легальне програмне забезпечення для шифрування GPG і популярний алгоритм шифрування - RSA-1024. Так як ця утиліта багато де використовується і не є вірусом як така, антивіруси пропускають і не блокують її роботу. Формується відкритий та закритий ключ для шифрування файлів. Закритий ключ надсилається на сервер зловмисників, відкритий залишається на комп'ютері користувача. Для дешифрації файлів необхідні обидва ключі! Закритий ключ зловмисники ретельно затирають на ураженому комп'ютері. Але так не завжди. За більш ніж трирічну історію бездоганної роботи фахівці Dr.SHIFROвивчили тисячі варіацій діяльності зловредів, і, можливо, навіть у, здавалося б, безнадійній ситуації ми зможемо запропонувати рішення, яке дозволить повернути Ваші дані.

На цьому відео Ви можете переглянути реальну роботудешифратора на комп'ютері одного з наших клієнтів:

Для аналізу можливості розшифровки надішліть 2 зразки зашифрованих файлів: один текстовий (doc, docx, odt, txt або rtf розміром до 100 Кб), другий графічний (jpg, png, bmp, tif або pdf розміром до 3 Мб). Ще потрібний файл-записка від зловмисників. Після дослідження файлів ми зорієнтуємо Вас на вартість. Файли можна надіслати на пошту [email protected]або скористатися формою надсилання файлів на сайті (помаранчева кнопка).

КОМЕНТАРІ (2)

Підхопили вірус NCOV. Після пошуку в інтернеті методу розшифрування знайшли цей сайт. Фахівець швидко та докладно описав, що потрібно зробити. Для гарантії розшифрували п'ять пробних файлів. Озвучили вартість і після оплати всі розшифрували протягом кількох годин. Хоча зашифрований був не тільки комп'ютер, а й мережевий диск. Дякую за допомогу!

Доброго вам дня! У мене була нещодавно аналогічна ситуація з вірусом NCOV, який не встиг усі диски зашифрувати, т.к. через якийсь час відкрив папку з фото і побачив порожній конверт та назву файлу з різного набору букв та цифр і одразу ж скачав та запустив безкоштовну утиліту з видалення Троянов. Вірус прийшов поштою і був переконливий лист, який відкрив і запустив вкладення. Жорстких дисків на комп'ютері встановлено 4 дуже великих розмірів(Терабайтів). Звертався в різні компанії, яких в інтернеті повно і які пропонують свої послуги, але навіть при вдалому розшифруванні всі файли будуть лежати в окремій папці і всі перемішані. Гарантії на 100% розшифрування ніхто не дає. Були звернення до Лабораторії Касперського і навіть там мені не допомогли.html і вирішив звернутися. Відправив три пробні фотографії і через час отримав відповідь з їх повним розшифруванням. У поштовому листуванні мені було запропоновано або віддалено або з виїздом додому. Я вирішив, що б удома. Визначилися за датою та часом приїзду спеціаліста. Відразу в листуванні була обумовлена сума за дешифратор і після вдалої розшифровки ми підписали договір про виконання робіт і я зробив оплату, відповідно до договору. Розшифровка файлів зайняла дуже багато часу, тому що деякі відеоролики були великого розміру. Після повної розшифровки я переконався, що всі мої файли набули початкового вигляду і правильне розширенняфайлу. Об `єм жорстких дисківстав як і було до їхнього зараження, тому що під час зараження диски були забиті майже повністю. Ті, хто пишуть про шахраїв тощо, я з цим не згоден. Це пишуть або конкуренти від злості, що в них нічого не виходить або на щось скривджені люди. У моєму випадку все вийшло чудово, мої побоювання у минулому. Я знову побачив свої давні сімейні фотографії, які я знімав з давніх-давен і сімейні відеоролики, які сам монтував. Хочу сказати слова подяки компанії dr.Shifro та особисто Ігореві Миколайовичу, який мені допоміг відновити всі мої дані. Дякуємо Вам величезне та удачі! Все що написано, це моя особиста думка, а Ви самі вирішуйте, до кого звертатися.

Сімейство троянців-вимагачів, що шифрують файли і додають до них розширення ".xtbl" і ".ytbl", з'явилося наприкінці 2014 - початку 2015 року і досить швидко зайняло стійку позицію в трійці найбільш поширених в Росії шифрувальників (нарівні з і). За класифікацією "Лабораторії Касперського" ця загроза отримала вердикт Trojan-Ransom.Win32.Shade. «Авторська» назва даного шифрувальника невідома; інші антивірусні компанії детектують його під іменами Trojan.Encoder.858, Ransom: Win32/Troldesh.

Еволюції троянця практично не спостерігається: змінюються лише формат імені зашифрованого файлу, адреси C&C та набір ключів RSA.

Нам відомі два основних способи доставки даного зловреда на комп'ютер жертви – спам-розсилки та експлойт-кити (зокрема Nuclear EK).

У першому випадку жертва отримує лист, в який вкладено шкідливий файл, що виконується. Зараження системи відбувається після спроби відкрити вкладення. При розповсюдженні Trojan-Ransom.Win32.Shade використовувалися такі імена файлів:

- doc_dlea podpisi.com

- doc_dlea podpisi.rar

- documenti_589965465_documenti.com

- documenti_589965465_documenti.rar

- documenti_589965465_doc.scr

- doc_dlea podpisi.rar

- не підтверджено 308853.scr

- documenti dlea podpisi 05.08.2015.scr.exe

- akt sverki za 17082015.scr

Зазначимо, що ім'я файлу змінюється за кожної хвилі розсилки, і можливі варіанти не обмежуються переліченими вище.

Другий спосіб поширення (експлойт-кит) є більш небезпечним, оскільки зараження відбувається без участі користувача, коли жертва відвідує скомпрометований веб-сайт. Це може бути як сайт зловмисників, і цілком легальний, але зламаний ресурс. Найчастіше користувач не знає, що сайт є якоюсь небезпекою. Шкідливий код на сайті експлуатує вразливість у браузері або його плагінах, після чого у потайному режимі в систему встановлюється цільовий троянець. У цьому випадку, на відміну від спам-листа, від жертви навіть не потрібно запускати виконуваний файл.

Після того як Trojan-Ransom.Win32.Shade потрапив у систему, він з'єднується з C&C, що знаходиться в мережі Tor, рапортує про зараження та запитує відкритий ключ RSA-3072, який згодом використовує при шифруванні файлів (як саме, розглянемо нижче). Якщо раптом з'єднання не вдалося встановити, зловред вибирає один із 100 відкритих ключів, що містяться в його тілі саме для такого випадку.

Потім троянець починає шифрування файлів. При пошуку об'єктів шифрування він користується статичним переліком розширень, представленим на скріншоті.

Коли шифрування завершено, на робочий стіл встановлюється страшна картинка:

Вимоги викупу зловред залишає у файлах README1.txt, …, README10.txt. Їх вміст завжди має той самий вид:

Однак, на відміну від більшості інших шифрувальників, на цьому Trojan-Ransom.Win32.Shade не зупиняється. Він не завершує свій процес, а запускає нескінченний цикл, в якому запитує від C&C список адрес шкідливого ПЗ, а потім завантажує та встановлює це програмне забезпечення – такий функціонал характерний для ботів-завантажувачів. Нами були виявлені факти завантаження представників сімейств:

- Trojan.Win32.CMSBrute (про нього докладніше ми розповімо нижче).

- Trojan.Win32.Muref

- Trojan.Win32.Kovter

- Trojan-Downloader.Win32.Zemot

Код циклу скачування та очікування:

У зв'язку з цим дуже важливо провести повну антивірусну перевірку комп'ютера у разі виявлення шифрувальника Shade (або результатів його роботи – файлів з розширеннями .xtbl, .ytbl). Якщо не провести лікування, висока ймовірність того, що система залишиться заражена декількома різними шкідливими програмами, що завантажуються цим шифрувальником.

Загальні риси троянців сімейства Shade

- У кожен семпл зашитий адресу одного сервера C&C, всього в різних зразках було знайдено адреси 10 C&C серверів, 8 з яких активні в даний час. Усі сервери розташовані у мережі Tor.

- Перед встановленням своїх шпалер зберігає старі шпалери у реєстрі.

- Зазвичай упакований UPX та додатковим пакувальником, у розпакованому вигляді має розмір 1817 КБ.

- На зараженому комп'ютері створює 10 однакових файлів README1.txt, … README10.txt з вимогами викупу російською та англійською мовами.

- Для шифрування вмісту кожного файлу та імені кожного файлу генерується унікальний 256-бітний ключ AES, шифрування здійснюється в режимі CBC з початковим нульовим вектором.

- Містить 100 публічних ключів RSA-3072 з відкритою експонентою 65537 (загалом у різних семплах було виявлено 300 різних публічних ключів).

- Має функціонал скачування та запуску шкідливого ПЗ.

Криптографічна схема

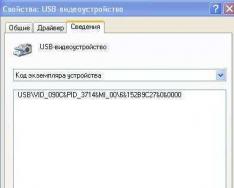

Генерація id зараженого комп'ютера

- Троянець отримує ім'я комп'ютера (comp_name) за допомогою API-функції GetComputerName і число процесорів (num_cpu) за допомогою API-функції GetSystemInfo;

- на основі серійного номера системного томуобчислює 32-бітну константу і конвертує в hex-рядок (vol_const);

- отримує дані про версію ОС (os_version), розділені символом ";" (наприклад, "5; 1; 2600; 1; Service Pack 3");

- формує рядок comp_name num_cpu vol_const os_version;

- обчислює MD5 від цього рядка;

- конвертує MD5-хеш у hex-рядок і бере з неї перші 20 символів. Отриманий результат використовується як ID комп'ютера.

Отримання ключових даних

Після генерації ID здійснюється спроба підключитися з C&C серверу, що знаходиться в мережі Tor, відправити йому ID комп'ютера і у відповідь отримати публічний RSA-ключ. У разі неуспіху вибирається один із 100 зашитих у троянці публічних RSA-ключів.

Шифрування файлів

Для шифрування файлів застосовується алгоритм AES-256 як CBC. Для кожного кодованого файлу генерується два випадкові 256-бітові ключі AES: один використовується для шифрування вмісту файлу, другий – для шифрування імені файлу. Дані ключі поміщаються в службову структуру key_data, яка сама шифрується вибраним ключем RSA (займає 384 байта після зашифрування) і поміщається в кінець файлу, що кодується:

У синтаксисі мови C цю структуруможна записати так:

Троянець намагається перейменувати закодований файл, вибираючи як нове ім'я результат обчислення Base64(AES_encrypt(оригінальне ім'я файлу)).xtbl(наприклад, ArSxrr+acw970LFQw.xtbl), а у разі неуспіху просто дописує до оригінального імені файлу розширення.ytbl. У пізніших версіях перед розширенням.xtbl став приписуватися id зараженого комп'ютера, наприклад: ArSxrr+acw970LFQw.043C17E72A1E91C6AE29.xtbl.

У тілі троянця міститься адреса одного сервера C&C. Самі сервери перебувають у мережі Tor, комунікація із нею здійснюється з допомогою статично прилінкованого до троянцеві клієнта Tor.

- Ім'я комп'ютера

- Ім'я користувача

- IP-адреса

- Домен комп'ютера

- Список логічних дисків

- Версія ОС Windows

- Список встановленого ПЗ

Запит списку URL-адрес, з яких потрібно завантажити та запустити додаткове зловмисне програмне забезпечення:

GET http://.onion/cmd.php?i= ID&b= build&v= version

Запит нового публічного ключа RSA:

GET http://

ID- Ідентифікатор зараженого комп'ютера;

build- Ідентифікатор конкретного семпла зловреда;

version– версія зловреда, були зустрінуті версії 1 та 2;

stageозначає етап шифрування – запит нового публічного ключа RSA або повідомлення про завершення шифрування файлів.

Повідомлення про помилку:

GET http://

error– base64-закодоване повідомлення про помилку, що відбулася при шифруванні.

Повідомлення про поточну стадію роботи шифрувальника:

GET http://

count– поточна кількість зашифрованих файлів;

finish- Прапор закінчення шифрування.

Інформація про систему:

POST http://

key_number– номер вибраного ключа RSA (у разі, якщо ключ не був отриманий від сервера, а був обраний із зловіру, що міститься в тілі);

info– інформація, отримана із зараженого комп'ютера:

Поширення шифрувальника

Партнерська програма

Код, який користувачам пропонується надіслати електронною поштою зловмисникам, може мати вигляд ID|0у випадку, якщо публічний ключ був отриманий з C&C сервера, або ID|key_number|build|versionу випадку, якщо був обраний один із зашитих у семпл публічних ключів RSA з номером key_number. ID означає ідентифікатор зараженого комп'ютера, а два числа buildі versionпозначають ID конкретного семпла і версію шифрувальника відповідно.

При аналізі зразків зловреда нами були виявлені різні комбінації значень build, адрес пошти для зв'язку користувачів зі зловмисниками та адрес C&C. Різним значенням build відповідають різні поштові адреси, при цьому той самий C&C може обслуговувати кілька різних семплів:

| build | C&C | |

| 2 | a4yhexpmth2ldj3v.onion | [email protected] [email protected] |

| 2 | a4yhexpmth2ldj3v.onion | [email protected] [email protected] |

| 4 | a4yhexpmth2ldj3v.onion | [email protected] [email protected] |

| 6 | a4yhexpmth2ldj3v.onion | [email protected] [email protected] |

| 2 | e4aibjtrguqlyaow.onion | [email protected] [email protected] |

| 15 | e4aibjtrguqlyaow.onion | [email protected] [email protected] |

| 12 | gxyvmhc55s4fss2q.onion | [email protected] [email protected] |

| 14 | gxyvmhc55s4fss2q.onion | [email protected] [email protected] |

| 4 | gxyvmhc55s4fss2q.onion | [email protected] [email protected] |

Ми зафіксували поширення різних семплів двох версій шифрувальника. При цьому кожному конкретному зразку однієї версії зловреда відповідала унікальна комбінація build-email (ID конкретного семпла і адреси для зв'язку зі зловмисниками).

Хоча оголошень про партнерство не було знайдено, на основі цих даних ми можемо припустити, що розповсюдження троянця та прийом викупу здійснюються через партнерську мережу. Ймовірно, ID семплів (значення build) та різні поштові адреси відповідають різним партнерам-розповсюджувачам цього шкідливого ПЗ.

Географія

Найбільш поширені випадки зараження цим троянцем на території Росії, України та Німеччини. За даними KSN, географія поширення Trojan-Ransom.Win32.Shade виглядає так.

| Росія | 70,88% |

| Німеччина | 8,42% |

| Україна | 6,48% |

| Австрія | 3,91% |

| Швейцарія | 2,98% |

| Польща | 1,45% |

| Казахстан | 1,20% |

| Білорусь | 1,07% |

| Бразилія | 0,55% |

Шкідливе ПЗ: троянець-брутфорсер паролів до веб-сайтів

Серед шкідливих програм, які завантажує Trojan-Ransom.Win32.Shade, зустрічається троянець-брутфорсер паролів до веб-сайтів. По своїй внутрішній організації брутфорсер дуже нагадує самого шифрувальника - найімовірніше, він є проектом тих самих авторів. Скачуваний зловред отримав вердикт Trojan.Win32.CMSBrute.

Загальні риси сімейства

- Написаний на C++ із застосуванням STL та власних класів.

- Статично слінкований із клієнтом Tor.

- Використовує бібліотеки boost (threads), curl, OpenSSL.

- Кожен семпл зашитий адресу одного сервера C&C, всього у різних семплах було знайдено адреси трьох C&C серверів. Всі C&C знаходяться в мережі Tor, вони відрізняються від адрес, зустрінутих у зразках Trojan-Ransom.Win32.Shade.

- Усі рядки (разом з іменами функцій, що імпортуються) зашифровані алгоритмом AES, розшифровуються при старті програми, після чого відбувається динамічне заповнення таблиці імпорту.

- Зазвичай упаковано UPX, в розпакованому вигляді має розмір 2080-2083 КБ.

- Копіює себе в одну із директорій диска C з ім'ям csrss.exe.

- Завантажує додаткові dll-плагіни. Плагіни містять код для визначення встановленої системиуправління контентом (CMS) на веб-сайті, що атакується, пошуку адмін-панелі та підбору паролів. Були виявлені плагіни, що підтримують сайти на основі Joomla, WordPress та DataLife Engine.

Комунікація з командним сервером

Кожен зразок Trojan.Win32.CMSBrute містить адресу одного сервера C&C. Сервери знаходяться в мережі Tor, комунікація з ними здійснюється за допомогою статично прилінкованого до троянца клієнта Tor.

Семпл надсилає наступні запити на C&C сервер:

Реєстрація нового бота:

GET http://

ID- Ідентифікатор зараженого комп'ютера; обчислюється за алгоритмом, що незначно відрізняється від такого в шифрувальнику Shade;

build- Ідентифікатор конкретного семпла зловреда; був зустрінутий тільки build 1;

version- Версія зловреда; була зустрінута лише версія 1;

stage- Етап роботи троянця.

Запит на отримання URL-адрес для скачування або оновлення плагінів-dll

GET http://

Запит завдання на визначення CMS на сайті та перевірки логінів та паролів:

GET http://

plugins- Версії встановлених плагінів-dll.

Відповідь від сервера надходить у форматі json і містить адреси сайтів, що атакуються, і словник для підбору паролів.

Надсилання звіту про брутфорс:

POST http://

report– json-рядок, що містить звіт про знайдені СMS на веб-сайті та підібрані логіни та паролі від адмін-панелі.

У випадку Trojan-Ransom.Win32.Shade актуальні всі поради щодо протидії шифрувальникам. Детальні інструкціїможна знайти за адресами:

https://support.kaspersky.ru/12015#block2

https://support.kaspersky.ru/viruses/common/10952

Якщо комп'ютер вже постраждав від цього троянця, дуже важливо провести повне сканування та лікування антивірусним продуктом, т.к. Trojan-Ransom.Win32.Shade завантажує та встановлює в скомпрометовану систему шкідливе програмне забезпечення кількох різних сімейств, зазначених на початку статті.

додаток

Під час підготовки статті досліджено такі зразки:

| Вердикт | MD5 |

| Trojan-Ransom.Win32.Shade.ub | |

| Trojan-Ransom.Win32.Shade.ui | |

| Trojan.Win32.CMSBrute.a |

Зловив я минулого тижня таку ось неприємну річ. Троян, який зашифрував всі файли розширень psd,xlsx,docx,png,jpg, rar,zip та багато інших. Розкажу докладніше, що і як було і що робити, щоб знизити ймовірність зараження таким вірусом.

Для зручності - відразу зміст за статтею.

Троян шифрувальник. Як це було.

Як буває зазвичай

Зазвичай трояни, які шифрують ваші файли, працюють за наступним принципом. Ви отримуєте від когось або завантажуєте файл. З виду звичайний файл, можливо, навіть прописаний нормальний виробник і є цифровий підпис. Запустивши його, на перший погляд, нічого не відбувається. Не відкривається вікна установника, нічого…але у тлі цей троян downloader відкриває так звану backdoor. І починається стрибка трояна шифрувальника, через освічену дірку у захисті вашого ПК.

Потім у хід вступає шифрувальник. Він спеціальним алгоритмом шифрує певні типи даних. Найчастіше це документи Word, Excel, Бази 1С і таке інше. Найчастіше на робочому столі залишається текстовий документз описом, що наробив цей вірус і як відновити файли. Швидше за все вам запропонують написати на електронну поштузловмиснику та відправити енну суму за відновлення даних. Відновити дані самостійно навряд чи вдасться. Для цього потрібний дешифратор. Але й тут не так просто. В інтернеті не так багато інформації про відновлення даних, та й трояни такого типу розвиваються набагато швидше, ніж створюється ліки до них.

Як було в мене

У мене ж все сталося набагато цікавіше. Я сидів і працював за ноутом. Інтернет було підключено, але я ним не користувався. Працював в сторонній програмі. Листів мені ніяких не приходило, та й файлів я ніяких не встановлював, не запускав. Пішов я буквально хвилин на 20. Повертаюся і бачу там таку картину:

Ну звичайно антивірусне сканування не було запущено) Але загалом така справа. У мене змінена заставка робочого столу та відкритий текстовий документ. Документ такого змісту:

Ваш комп'ютер був атакований найнебезпечнішим вірусом.

Вся ваша інформація (документи, бази даних, архіви, бекапи та ін. файли) були злиті з жорстких дисків та зашифровані за допомогою найкриптостійкішого алгоритму у світі RSA-4096.

Відновити файли можна лише за допомогою….

(прочитаєте повний текст, якщо цікаво на скрині.)

Пропонувалося написати на пошту [email protected] щоб отримати дешифратор. Звичайно ж передбачалося, що за певну суму.

Я чесно був просто повалений. Такий шок. Там була вся робота, всі важливі для мене проекти та файли. Макети сайтів. На паніці запустив сканування антивірусом. Чесно, не знаю, навіщо. Чисто на паніці.

Пару слів про мою систему та її стан. Це Windows 8.1 зі всіма останніми апдейтами. Антивірус Eset Antivirus 8. Всі клієнти дистанційного доступуна момент проникнення трояна було відключено. Проте встановлені AmmyAdmin і TeamViewer. RDP (віддалений робочий стіл) вимкнено. Фаєрвол – стандартний Брандмауер Windows. Ось тільки Брандмауер було відключено 🙁 (epic fail)

Поліз в інет вивчати проблему. І тут найцікавіше.

Як відновити зашифровані файли

Це питання дуже хвилювало мене. Я почав переривати інет. Купа форумів. Скрізь описаний троян, який діє інакше, більш старий алгоритм. І то не завжди вдається винищити наслідки його дії. Розшифрувати файли не завжди вдається. Є варіант написати на підтримку DrWeb. Але якщо у вас немає ліцензії їхнього антивірусу, то допомагати вони вам не стануть.

Також у Касперського є утиліти для розшифрування зашифрованих файлів. Ось посилання на сторінку скачки цих утиліт support.kaspersky.

Після безнадійної перевірки цими утилітами написав до центру вірусної аналітики Касперського. Відповіли, що файли на аналіз взяли. Але одне стало ясно.

Як не зловити Троян шифрувальник.

Якщо ви вже заробили вірус від хакера з поштою [email protected] , то сміливо можете закочувати прощальну вечірку за своїми файлами. Пожвавити їх не вдасться. Так що робіть резервну копію вбитих файлів (може в майбутньому зроблять ліки і можна буде відновити втрачені дані), встановлювати заново Windows і мотайте на вус як звести до мінімуму ймовірність проникнення до вас такого троянця. Порившись по інтернету, прочитавши купу розумних порад і на власному досвіді видаю такі пункти з безпеки:

- Поновлюйте систему.Перш ніж ставити найсвіжіші оновлення Windows, почитайте про що вони і навіщо. Як це оновлення вплинули на систему. Не завжди оновлення від Microsoft бувають надкорисними. Але не запускайте. Тримайте оновлену систему.

- Фаєрволл.Не відключайте брандмауер або краще ставте нормальний фаєрвол. Хоча стандартний FW від MicroSoft і не фонтан, але він кращий, ніж нічого. А ще краще, якщо ви поставите нормальний фаєрвол. Я вже поставив ESET Smart Security.

- Віддалений доступ.Не тримайте відкритими програми віддаленого доступу, такі як Team Viewer, Ammy Admin, Radmin та інші. Хто знає, може й у них уже знайшли пролом! Тим більше, ніколи не раджу дозволяти доступ до віддаленого робочого столу всім. Як відключити Remote Decktop знайти в інтернеті не важко.

- Пароль.Поставте пароль на користувача. Нехай не складний, але пароль. І змусіть вінду завжди питати вашого дозволу під час запуску програм. Це дещо не так зручніше, але набагато безпечніше. Налаштування це робиться в центрі безпеки Windows.

- Резервні копії.Це те, що не врятує вас від проникнення трояна, але дуже врятує при втраті файлів. Зливайте копії важливих файлів у хмару, флешки, знімні жорсткі диски, DVD ... куди завгодно. Забезпечте збереження важливої інформації не лише локально на вашому комп'ютері.

Дотримуючись цих простих правил Ви зможете зменшити ймовірність проникнення на ваш комп'ютер шкідливого вірусу і значно полегшіть собі життя при втраті цінних файлів.

Віруси-вимагачі це комп'ютерні програми, які спочатку шифрують файли, а потім вимагають гроші за можливість їх розшифрувати. Віруси-здирники перетворилися на справжню епідемію. Інтернет переповнений проханнями про допомогу у розшифровці файлів. Більшість вірусів здирників дуже схожі між собою. Вони потайки проникають на ваш комп'ютер, а потім шифрують файли. Основні відмінності між ними, вважають в алгоритмі шифрування, та розмір необхідного викупу.

Майте на увазі, що заплативши викуп, ви не маєте жодних гарантій, що ваші файли будуть успішно розшифровані. Ви просто підтримуєте кримінальний бізнес кіберзлочинців. Ви ніколи не можете бути впевнені, що вони надішлють вам секретний ключ, який використовується для їх розшифровки. З цієї причини ніколи не намагайтеся зв'язатися зі злочинцями або заплатити викуп. Крім того, віруси-здирники можуть поширюватися через P2P торрент мережі, де користувачі завантажують зламані версії програмного забезпечення. З цих причин ви повинні бути обережними при завантаженні файлів з неперевірених джерел, а також при відкритті файлів, надісланих від невідомого адресата електронної пошти.

Шпалери робочого стола на ПК, зараженому вірусом-вимагачем.

Більшість таких вірусів виникли зовсім недавно, .better_call_saul з'явився приблизно в лютому. В даний час вирус.better_call_saul досить агресивно поширений на території Росії та інших пострадянських країнах. Більшість користувачів заражаються вірусом.better_call_saul, коли клацають на посилання в електронних листах. Злочинці поширять цей вірус за допомогою спам-розсилок, де до листів прикріплені заражені файли. Зламані сайти є третім найпоширенішим способом зараження здирником.better_call_saul. Після успішного проникнення в систему, цей здирник шифрує різні файли, що зберігаються на ваших жорстких дисках. Для шифрування вірус використовує алгоритм RSA-3072.

Зауважте, що цей вірус додає розширення.better_call_saul до кінця назви кожного зашифрованого файлу. Крім того, він змінює вигляд робочого столу (змінює шпалери) та створює файл README.txt у кожній папці, що містить зашифровані файли. README.txt текстовий файл і шпалери робочого стола містять повідомлення про те, що файли зашифровані, і що для їх відновлення, жертва повинна заплатити викуп. В інструкціях жертва рекомендується зв'язатися з кіберзлочинцями, написавши на вказаний електронна адреса, та відправити спеціальний код. Після цього потерпілий нібито має отримати подальші інструкції.

Кіберзлочинці потім виставляють вимоги заплатити 14-15 тисяч рублів на спеціальний гаманець QIWI. Якщо викуп не буде оплачений протягом 48 годин, тоді ключ, який використовується для розшифровки файлів і зберігається на серверах, що контролюються злочинцями, буде видалений. Майте на увазі, що без цього ключа розшифрувати файли неможливо. На жаль, на Наразіне існує жодних інструментів, здатних розшифрувати файли, закодовані вірусом.better_call_saul. Один із способів вирішити цю проблему полягає у відновленні системи або файлів із резервної копії. Деякі інші варіанти боротьби з цим вірусом викладені нижче.

Видалити здирницьке ПЗ.better_call_saul за допомогою автоматичного чистильника

Винятково ефективний метод роботи зі шкідливим ПЗ взагалі та програмами-вимагачами зокрема. Використання захисного комплексу, що зарекомендував себе, гарантує ретельність виявлення будь-яких вірусних компонентів, їх повне видаленняодним клацанням миші. Зверніть увагу, йдеться про два різні процеси: деінсталяцію інфекції та відновлення файлів на Вашому ПК. Проте загроза, безумовно, підлягає видаленню, оскільки є відомості про запровадження інших комп'ютерних троянців за її допомогою.

- . Після запуску програмного засобу натисніть кнопку Start Computer Scan(Почати сканування).

- Встановлене програмне забезпечення надасть звіт про виявлені під час сканування загрози. Щоб видалити всі знайдені загрози, виберіть опцію Fix Threats(Усунути загрози). Розглянуте шкідливе програмне забезпечення буде повністю видалено.

Відновити доступ до зашифрованих файлів

Як було зазначено, програма-вимагач.better_call_saul блокує файли за допомогою стійкого алгоритму шифрування, так що зашифровані дані не можна відновити помахом чарівної палички - якщо не враховувати оплату нечуваної суми викупу. Але деякі методи справді можуть стати паличкою-виручалочкою, яка допоможе відновити важливі дані. Нижче Ви можете з ними ознайомитись.

Програма автоматичного відновлення файлів

Відомо дуже неординарну обставину. Ця інфекція стирає вихідні файли у незашифрованому вигляді. Процес шифрування з метою здирства, таким чином, націлений на їх копії. Це дозволяє таким програмним засобам як відновити стерті об'єкти, навіть якщо надійність їх усунення гарантована. Настійно рекомендується вдатися до процедури відновлення файлів, її ефективність не викликає сумнівів.

Тіньові копії томів

В основі підходу передбачена Windows процедура резервного копіювання файлів, яка повторюється у кожній точці відновлення. Важлива умова роботи даного методу: функція "Відновлення системи" має бути активована до зараження. При цьому будь-які зміни до файлу, внесені після точки відновлення, у відновленій версії файлу не відображатимуться.

Резервне копіювання

Це найкращий серед усіх не пов'язаних із викупом способів. Якщо процедура резервного копіювання даних на зовнішній сервер застосовувалася до моменту атаки програми-вимагача на Ваш комп'ютер, для відновлення зашифрованих файлів потрібно просто увійти у відповідний інтерфейс, вибрати необхідні файли та запустити механізм відновлення даних із резерву. Перед виконанням операції необхідно переконатися, що вимагання ПЗ повністю видалено.

Перевірити можливу наявність залишкових компонентів здирника.

Очищення в ручному режимі може призвести до упущення окремих фрагментів вимагацького ПЗ, які можуть уникнути видалення у вигляді прихованих об'єктів операційної системи або елементів реєстру. Щоб уникнути ризику часткового збереження окремих шкідливих елементів, виконайте сканування Вашого комп'ютера за допомогою надійного захисного програмного комплексу, що спеціалізується на зловмисному ПЗ.

Встановлення програм