Microsoft Windows XP та шифрована файлова система(EFS) дає можливість зберігати дані на диску в зашифрованому форматі, однак при перевстановленні системи або видаленні облікового записукористувача його зашифровані дані будуть безповоротно втрачені, якщо не подбати про збереження сертифіката та ключів, створення облікового запису агента відновлення.

Шифрована файлова система EFS використовується для зберігання шифрованих файлів на томах файлової системи NTFS 5.0. Після того як файл або папка зашифровані, можна працювати так само, як і з іншими файлами або папками, тобто. шифрування прозоре для користувача, який зашифрував файл. Це означає, що перед використанням файл не потрібно розшифровувати. Можна, як завжди, відкрити файл та змінити його.

Робота з EFS аналогічна використанню дозволів для файлів та папок. Завдання обох методів – обмеження доступу до даних. Однак дозволи для файлів і папок не захистять вас, якщо зловмисник отримає фізичний доступ до ваших даних, наприклад, підключить жорсткий диск до іншого комп'ютера або завантажиться за допомогою іншої операційної системи, яка має доступ до томів NTFS. При спробі відкрити або скопіювати зашифрований файл або папку він отримає вичерпну відповідь: «Немає доступу».

Шифрування та розшифровування файлів виконується шляхом встановлення атрибута файлу або папки Властивості папки або файлу > Загальні > Інші > Шифрувати вміст для захисту даних(Рис. 1).

Як тільки ми зашифруємо якусь папку або файл, Windows створить для нас сертифікат і пов'язану з ним пару ключів (відкритий та секретний ключ), на підставі яких відбуватиметься шифрування та дешифрування файлів. Сертифікат цифровий документ, що використовується для перевірки автентичності та безпечної передачі даних у загальнодоступних мережах (Інтернет, Інтранет, Екстранет), він пов'язує відкритий ключ з об'єктом, що містить відповідний закритий ключ.

Наше завдання – провести резервне копіювання ключів. Це можна зробити за допомогою оснастки консолі керування Сертифікати. За замовчуванням при установці системи вона відсутня, тому ми її додамо, пройшовши ряд кроків.

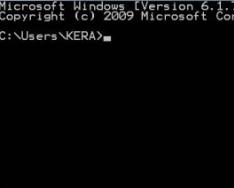

Натисніть кнопку Пуск, виберіть команду Виконати, введіть mmcта натисніть кнопку OK. У меню Консольвиберіть команду Додати або видалити оснащеннята натисніть кнопку Додати.У полі Оснащеннядвічі клацніть Сертифікати. Далі встановіть прапорець Мого облікового запису користувачата натисніть кнопку Готово. У меню Консоль > Параметривстановіть режим консолі Користувальницький - огр. доступ, одне вікно, натисніть Застосувати. Тепер консоль готова до роботи (мал. 2).

Якщо ви вже зашифрували якийсь файл або папку, то в Корінь консолі > Сертифікати - поточний користувач > Особисті > Сертифікативи повинні побачити сертифікат, який пов'язаний із секретним ключем і який нам потрібно експортувати до файлу. Перейдемо до нього та викличемо контекстне меню, виберемо Усі завдання, а потім Експорт. На пропозицію Експортувати закритий ключ разом із сертифікатом відповімо « Так», формат файлу залишимо без змін, введемо пароль, знання якого нам знадобиться для зворотної процедури - імпорту сертифіката. Отриманий файл з розширенням.pfx необхідно сховати, тому що будь-який користувач, який імпортує цей сертифікат для свого облікового запису, отримає доступ до ваших файлів, звичайно, якщо дізнається або вгадає пароль, необхідний для імпорту сертифіката.

Рекомендовано використовувати шифрування на рівні папки. Якщо шифрується папка, всі файли та підпапки, створені в зашифрованій директорії, автоматично шифруються. Ця процедура дозволяє створювати зашифровані файли, дані яких ніколи не з'являться на диску у вигляді звичайного тексту - навіть тимчасові файли, створювані програмами в процесі редагування, також будуть зашифровані.

Під час роботи із зашифрованими файлами та папками слід враховувати ряд моментів.

Можуть бути зашифровані лише файли та папки, що знаходяться на томах NTFS. Стислі файли та папки не можуть бути зашифровані. Якщо шифрування використовується для стисненого файлу або папки, файл або папка перетворюються на стан без стиснення.

Зашифровані файли можуть стати розшифрованими, якщо файл копіюється або переміщується на тому, що не є томом NTFS. При переміщенні незашифрованих файлів у зашифровану папку вони автоматично шифруються в новій папці, проте зворотна операція не призведе до автоматичного розшифрування файлів, файли необхідно явно розшифрувати. Не можуть бути зашифровані файли з системним атрибутом і файли в системному каталозі. Шифрування папки або файлу не захищає їх від видалення — будь-який користувач, який має право на видалення, може видалити зашифровані папки або файли. З цієї причини рекомендується використання EFS у комбінації з дозволами NTFS. Можуть бути зашифровані або розшифровані файли та папки на віддаленому комп'ютері, для якого дозволено віддалене шифрування. Однак якщо зашифрований файл відкривається через мережу, дані, що передаються по мережі, дані не будуть зашифровані. Для шифрування даних, що передаються через мережу, повинні використовуватися інші протоколи, наприклад SSL/TLS або IPSec.

Тепер давайте розглянемо процес шифрування в Microsoft Windows XP на нижчому рівні, щоб убезпечити себе від витрат шифрування, а саме втрати даних.

Для початку згадаємо дві основні криптографічні системи. Найпростіша — шифрування з допомогою секретного (симетричного) ключа, тобто. для шифрування та розшифровки даних використовується той самий ключ. Переваги: висока швидкість шифрування; Недоліки: проблема передачі секретного ключа, саме можливість його перехоплення. Представники: DES, 3DES, DESX, AES. Відмінність шифрування з відкритим ключем (асиметричне шифрування) полягає в тому, що дані шифруються одним ключем, а розшифровуються іншим, за допомогою того самого ключа не можна здійснити зворотне перетворення. Ця технологія шифрування передбачає, кожен користувач має у своєму розпорядженні пару ключів — відкритий ключ (public key) і особистий чи закритий ключ (private key). Таким чином, вільно розповсюджуючи відкритий ключ, ви надаєте іншим користувачам можливість шифрувати свої повідомлення, надіслані вам, які ви зможете розшифрувати тільки ви. Якщо відкритий ключ і потрапить у «погані руки», він не дасть можливості визначити секретний ключ і розшифрувати дані. Звідси й основна перевага систем з відкритим ключем: не потрібно передавати секретний ключ, однак є недолік. низька швидкістьшифрування. Представники: RSA, алгоритм Ель-Гамалі, алгоритм Діффі-Хелмана.

У EFS для шифрування використовуються всі переваги перерахованих вище систем. Дані шифруються за допомогою симетричного алгоритму із застосуванням ключа шифрування файлу (File Encryption Key, FEK). FEK - згенерований EFS випадковим чином ключ. На наступному етапі FEK шифрується за допомогою відкритого ключа користувача та зберігається в межах атрибута, званого полем розшифровки даних (Data Decryption Field, DDF) безпосередньо у самому файлі. Крім того, EFS шифрує FEK, використовуючи відкритий ключ агента відновлення і поміщає його в атрибут Data Recovery Field - DRF. DRF може містити дані для багатьох агентів відновлення.

Хто ж такий цей загадковий агент відновлення? Агент відновлення даних (Data Recovery Agent, DRA) - користувач, який має доступ до всіх зашифрованих даних інших користувачів. Це актуально у разі втрати користувачами ключів чи інших непередбачених ситуацій. Агентом відновлення даних зазвичай призначається адміністратор. Для створення агента відновлення необхідно спочатку створити сертифікат відновлення даних та визначити політику відновлення, а потім призначити одного з користувачів таким агентом. Політика відновлення відіграє важливу роль у системі шифрування Windows XP, вона визначає агентів відновлення, які відсутність або видалення політики взагалі забороняє використання користувачами шифрування.

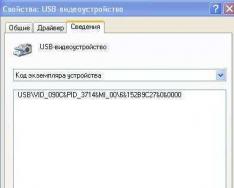

Щоб настроїти політику відновлення, необхідно запустити консоль Пуск > Налаштування > Панель керування > Адміністрація > Локальна політикабезпеки, в якій перейти до пункту Політики відкритого ключа > Файлові системи EFS(Рис. 3). За замовчуванням політика відновлення є такою, що права агента відновлення належать адміністратору. Якщо стандартний сертифікат агента відновлення видалено, а іншого агента в політиці немає, комп'ютер матиме порожню політику відновлення. Порожня політика відновлення означає, що агент відновлення не існує. Це вимикає EFS, тому забороняє користувачам шифрувати файли на цьому комп'ютері. Ми можемо створити обліковий запис адміністратора за допомогою агента відновлення та провести для надійності операцію експорту його ключа, а можемо створити новий сертифікат відновлення та призначити іншого користувача як агента.

Щоб створити сертифікат відновлення, необхідно скористатися утилітою командного рядка cipher, яка призначена для керування шифруванням ( детальну інформаціюпро цю утиліту можна прочитати у довідці операційної системи). Потрібно увійти до системи з повноваженнями адміністратора, ввести у командному рядку:

cipher /R: ім'я файлу сертифіката

Введіть пароль, який знадобиться у разі імпортування. Файли сертифікату мають розширення. pfx(містить сертифікат та пов'язаний з ним відкритий та закритий ключ) або. cer(сертифікат та пов'язаний з ним відкритий ключ) та вказане вами ім'я. Ці файли дозволяють будь-якому користувачеві системи стати агентом відновлення, тому наше завдання зберегти їх у надійному місці, а головне, не забути додати сертифікат агента відновлення в політику відкритого ключа.

Щоб створити цього самого агента, необхідно зробити наступні кроки: увійти до системи під обліковим записом, яка має стати агентом відновлення даних; в консолі Сертифікатиперейдіть до розділу Сертифікати - Поточний користувач > Особисті > Сертифікати; далі Дія >Всі завдання > Імпорт для запуску майстра імпорту сертифікатів, потім проведіть імпорт сертифіката відновлення. Причому врахуйте: для розшифровування файлів необхідно імпортувати закритий ключ, тому при виборі файлу для імпорту використовуйте файл .pfx.

Часто недоліком шифрування з допомогою EFS вважають неможливість транспортування зашифрованих даних, тобто. записати дані на «болванку», не втративши їхньої секретності, не вдасться. Але це не зовсім так - дійсно, просто записати їх не можна, але можна скористатися програмою архівації для Windows XP. NTBackup, у цьому випадку дані будуть скопійовані на вказаний носійбез дешифрування, причому носій може підтримувати NTFS 5.0. Після відновлення зашифровані дані залишаються у зашифрованому вигляді.

І ще кілька порад. Завжди вмикайте шифрування папок, оскільки це захистить тимчасові файли. Експортуйте закритий ключ облікового запису агента відновлення, збережіть його в надійному місці, після чого видаліть його з комп'ютера. При зміні політик відновлення не поспішайте видаляти старі сертифікати, доки не будете впевнені, що всі файли зашифровані за допомогою цих сертифікатів не будуть оновлені.

Пам'ятайте: «неправильне» шифрування може завдати більше шкоди, ніж користі!

Для захисту потенційно конфіденційних даних від несанкціонованого доступу при фізичному доступі до комп'ютера та дисків.

Аутентифікація користувача та права доступу до ресурсів, що мають місце в NT, працюють, коли операційна система завантажена, але при фізичному доступі до системи можливо завантажити іншу ОС, щоб обійти ці обмеження. EFS використовує симетричне шифрування для захисту файлів, а також шифрування, засноване на парі відкритий/закритий ключ для захисту випадково згенерованого ключа шифрування для кожного файлу. За замовчуванням закритий ключ користувача захищений за допомогою шифрування паролем користувача, і захищеність даних залежить від стійкості пароля користувача.

Опис роботи

EFS працює, шифруючи кожен файл за допомогою алгоритму симетричного шифрування, що залежить від версії операційної системи та налаштувань (починаючи з Windows XP доступна теоретична можливість використання сторонніх бібліотек для шифрування даних). При цьому використовується випадково згенерований ключ для кожного файлу, званий File Encryption Key(FEK), вибір симетричного шифрування на даному етапіпояснюється його швидкістю та більшою надійністю по відношенню до асиметричного шифрування.

FEK (випадковий для кожного файлу ключ симетричного шифрування) захищається шляхом асиметричного шифрування, що використовує відкритий ключ користувача файлу, що шифрує, і алгоритм RSA (теоретично можливе використання інших алгоритмів асиметричного шифрування). Зашифрований таким чином, ключ FEK зберігається в альтернативному потоці $EFS файлової системи NTFS. Для розшифрування даних драйвер шифрованої файлової системи прозоро для користувача розшифровує FEK, використовуючи закритий ключ користувача, а потім і необхідний файл за допомогою розшифрованого файлового ключа.

Оскільки шифрування/розшифрування файлів відбувається за допомогою драйвера файлової системи (насправді надбудови над NTFS), воно відбувається прозоро для користувача і програм. Варто зауважити, що EFS не шифрує файли, що передаються по мережі, тому для захисту даних, що передаються, необхідно використовувати інші протоколи захисту даних (IPSec або WebDAV).

Інтерфейси взаємодії з EFS

Для роботи з EFS користувач може використовувати графічний інтерфейс провідника або утиліту командного рядка.

Використання графічного інтерфейсу

Для того щоб зашифрувати файл або папку, що містить файл, користувач може скористатися відповідним вікном діалогу властивості файлу або папки, встановивши або знявши прапорець «шифрувати вміст для захисту даних», при цьому для файлів починаючи з Windows XP можна додати відкриті ключі інших користувачів, які теж будуть мати можливість розшифрувати даний файлта працювати з його вмістом (за наявності відповідних дозволів). При шифруванні папки шифруються всі файли в ній, а також ті, які будуть поміщені в неї пізніше.

Wikimedia Foundation. 2010 .

Дивитися що таке "EFS" в інших словниках:

EFS- steht für: EFS Flug Service, ein deutsches Charterflugunternehmen EFS Hausgeräte, eine Haushaltsgerätefirma Encrypting File System, System für Dateiverschlüssung unter Microsoft Windows EFS Euro Finanz Service Vermittlungs AG (EFS AG), ein… … Deutsch Wikipedia

Efs- steht für: EFS Flugservice, ein deutsches Charterflugunternehmen EFS Hausgeräte, eine Haushaltsgerätefirma Encrypting File System, System für Dateiverschlüssung unter Microsoft Windows Error Free Second beim Betrieb von Netzelementen Deutsch

EFS

Головна » Доступно для Microsoft Windows 2000 y posteriores. La tecnología… … Wikipedia Español

EFS- Отримайте відповідь на одну з наступних: * Електронна Filing System, електронна платформа на Singapore Judiciary *Emergency Fire Service, тепер Country Fire Service (Australia)

EFS- , ein System zur Verschlüsselung von Dateien und Ordnern unter den Betriebssystemen Windows NT und Windows 2000, so dass sie vor dem Zugriff unberechtigter Benutzer geschützt… … Universal-Lexikon

EFS- Cette page d´homonymie répertorie les différents sujets et articles partageant un même nom. Sigles d’une seule lettre Sigles de deux lettres > Sigles de trois lettres Sigles de cuatro lettres … Wikipédia en Français

EFS- ● en sg. m. MS GESTFICH Encrypting File System. système de fichiers crypté, intégré par Microsoft dans Windows 2000, et dont l usage est optionnel. Voir TCFS. Je ne sais pas s il exists un lien avec efs … Dictionnaire d'informatique francophone

efs- noun the name of the letter F … Wiktionary

EFS- Encrypting File System (Computing » Security) * Enhance Financial Services Group, Inc. (Business » NYSE Symbols) * Engineered Fiber Selection (Miscellaneous » Clothes) * Effective Financing Statement (Business » Accounting) * Flowchart (EasyFlow) … Abbreviations dictionary

EFS- earliest finishing shift; electric field stimulation; European Fraxiparin Study; event free survival …

Починаючи з Windows XP у всіх операційних системах Microsoftіснує вбудована технологія шифрування даних EFS (Encrypting File System). EFS-шифрування засноване на можливостях файлової системи NTFS 5.0 та архітектурі CryptoAPI та призначене для швидкого шифрування файлів на жорсткому диску комп'ютера.

Коротко опишемо схему шифрування EFS. Система EFS використовує шифрування з відкритим та закритим ключем. Для шифрування в EFS використовується особистий та публічний ключі користувача, які генеруються під час першого використання користувачем функції шифрування. Дані ключі залишаються незмінними весь час, доки його обліковий запис. При шифруванні файлу EFS випадково генерує унікальний номер, так званий File Encryption Key (FEK) довжиною 128 біт, за допомогою якого і шифруються файли. Ключі FEK зашифровані master-ключом, зашифрованим ключем користувачів системи, що має доступ до файлу. Закритий ключ користувача захищається хешем пароля цього користувача.

Таким чином, можна зробити висновок: весь ланцюжок EFS шифрування по суті жорстко зав'язаний на логін та пароль користувача. Це означає, що захищеність даних залежить і від стійкості пароля користувача.

Важливо. Дані, зашифровані за допомогою EFS, можуть бути розшифровані тільки за допомогою тієї ж облікової запису Windowsз тим самим паролем, з-під якої було виконано шифрування. Інші користувачі, у тому числі адміністратори, розшифрувати та відкрити ці файли не зможуть. Це означає, що приватні дані залишаться в безпеці, навіть у будь-який спосіб. Але важливо розуміти і зворотний бікпитання. При зміні облікового запису або його пароля (якщо він не був змінений безпосередньо самим користувачем зі своєї сесії), виходу з ладу або перевстановлення ОС - зашифровані дані стануть недоступними. Саме тому дуже важливо експортувати та зберігати в безпечному місці сертифікати шифрування (процедура описана нижче).

Примітка. Починаючи з Windows Vistaв системах MS підтримується ще одна технологія шифрування - BitLocker. BitLocker на відміну від EFS-шифрування:

- використовується для шифрування дискового тома повністю

- вимагає наявності апаратного TPM модуля (у разі потреби зовнішній пристрійзберігання ключа, наприклад USB флешки або жорсткого диска)

Зовнішньо для користувача робота із зашифрованими за допомогою EFS приватними файлами нічим не відрізняється від роботи з звичайними файлами– ОС виконує операції шифрування/дешифрування автоматично (ці функції виконує драйвер файлової системи).

Як увімкнути EFS шифрування каталогу в Windows

Покроково розберемо процедуру шифрування даних у Windows 8 за допомогою EFS.

Примітка. Не варто не включати шифрування для системних каталогів і папок. В іншому випадку Windows може просто не завантажиться, т.к. система не зможе знайти особистий ключ користувача та дешифрувати файли.

У провідник File Explorer виберіть каталог або файли, які необхідно зашифрувати, і, клацнувши ПКМ, перейдіть до їх властивостей ( Properties).

На вкладці Generalу секції атрибутів знайдіть та натисніть кнопку Advanced.

У вікні, поставте чекбокс Encrypt contents to secure data(Шифрувати вміст для захисту даних).

Двічі натисніть OK.

У тому випадку, якщо виконується шифрування каталогу, система запитає, чи ви хочете зашифрувати тільки каталог або каталог і всі вкладені елементи. Виберіть бажану дію, після чого вікно властивостей каталогу закриється.

Зашифровані каталоги та файли у провіднику Windows відображаються зеленими кольорами (нагадаємо, що сині кольори підсвічують об'єкти, ). Якщо вибрано шифрування папки з усім вмістом, всі нові об'єкти всередині зашифрованого каталогу також шифруються.

Керувати шифруванням/дешифруванням EFS можна із командного рядка за допомогою утиліти cipher. Наприклад, зашифрувати каталог C:\Secret можна так:

Cipher /e c:\Secret

Список всіх файлів у файловій системі, зашифрованих за допомогою сертифіката поточного користувача, можна вивести за допомогою команди:

Cipher /u /n

Резервне копіювання ключа шифрування EFS

Після того, як користувач вперше зашифрував свої дані за допомогою EFS, у системному треї з'явиться спливаюче вікно, що повідомляє про необхідність зберегти ключ шифрування.

Back up your file encryption key. Це helps you avoid permanently losing access to you encrypted files.

Натиснувши на повідомлення, ви запустите майстер резервного копіюваннясертифікатів та асоційованих з ними закритих ключівшифрування EFS.

Примітка. Якщо ви випадково закриєте вікно, або воно не з'явиться, можна експортувати сертифікати EFS за допомогою функції « Manage file encryption certificates» у панелі керування користувачами.

Виберіть Back up your file encryption certificate and key

Потім вкажіть пароль для захисту сертифіката (бажано складний).

Залишилося вказати місце розташування, куди необхідно зберегти сертифікат, що експортується (з метою безпеки надалі його необхідно скопіювати на зовнішній жорсткийдиск / usb флешкута зберігати у безпечному місці).

Припустимо, що у вас є комп'ютер під керуванням Windowsнайостаннішої версії. Ви на ньому граєте в ігри-стрілялки, пишіть свою дисертацію, ведете бухгалтерію ІП за спрощеною системою, та й взагалі розважаєтеся, як можете. Але, раптом, абсолютно необґрунтовано ви починаєте відчувати, що щось зовні загрожує безпеці деяких даних, що зберігаються на вашому персональному комп'ютері. Ви, з гарячим поглядом, читаєте численні кіберфоруми і з жахом розумієте, що всі ваші дані на жорсткому диску ніяк не захищені. І якщо ваш улюблений комп'ютер викрадуть, а ризик розкрадання для портативної техніки не такий вже й низький, то зловмисник зможе дістатися всього вмісту жорсткого диска! О, моя безцінна дисертація!

Припустимо, що у вас є комп'ютер під керуванням Windowsнайостаннішої версії. Ви на ньому граєте в ігри-стрілялки, пишіть свою дисертацію, ведете бухгалтерію ІП за спрощеною системою, та й взагалі розважаєтеся, як можете. Але, раптом, абсолютно необґрунтовано ви починаєте відчувати, що щось зовні загрожує безпеці деяких даних, що зберігаються на вашому персональному комп'ютері. Ви, з гарячим поглядом, читаєте численні кіберфоруми і з жахом розумієте, що всі ваші дані на жорсткому диску ніяк не захищені. І якщо ваш улюблений комп'ютер викрадуть, а ризик розкрадання для портативної техніки не такий вже й низький, то зловмисник зможе дістатися всього вмісту жорсткого диска! О, моя безцінна дисертація!

Давайте спробуємо розібратися, чи можна отримати несанкціонований доступ до файлів, якщо на комп'ютері працює операційна система Windows 10. Інженери IBM, а згодом і Microsoft, витратили чимало зусиль на реалізацію системи поділу прав для файлової системи NTFS (під час IBM це була HPFS) . І якщо Win10 запущена на комп'ютері, то отримати без дозволу доступ до чужих файлів дуже складно, а в разі блокування доступу зовсім не можна. Windows надійно оберігає файли користувачів.

Але варто лише завантажитися в іншу операційну систему, наприклад, в Linux Mint , то всі файли користувача будуть як на долоні. Качай, що хочеш. А завантажитися в Mint можна хоч з флешки, хоч з CD-ROM, потрібно тільки дістатися UEFI (BIOS) і активувати завантаження зі знімних накопичувачів, якщо вона не була активована раніше, або скористатися меню завантаження. Припустимо, що ви поставили пароль на вхід до UEFI і відключили вибір накопичувача для завантаження як клас, тоді ваші файли захищені трохи сильніше. А зловмисник може просто розгвинтити ваш комп'ютер, витягнути жорсткий диск і підключити його до свого комп'ютера, а потім завантажити все, що потрібно. Адже дані у вигляді файлів будуть у нього як відкритий зошит на руках.

Фахівці від IT знають, що дещо убезпечити дані у своєму комп'ютері можна за допомогою технології BitLocker. BitLocker - штука хороша, але дозволяє шифрувати тільки розділи на дисках, або фізичні, або віртуальні. При цьому забезпечується збереження ключів, у тому числі зі зберіганням в модулях TPM . Що дуже зручно. Проте, шифрування цілком і вся, які завжди зручно, хоча, безумовно, застосування повного шифрування диска має певний сенс. А ось про часткове шифрування файлів та каталогів, чомусь усі забувають.

У Windows 10, як і в попередніх її реінкарнаціях, є Шифрована Файлова Система, що в перекладі означає Encrypted File System (EFS). Ця функціядоступна починаючи з редакції Pro та вище, тому якщо у вас версія Windows Home, то необхідно проапгрейдитися як мінімум до Pro. У Wikipedia багато написано про те, як і що, шифрується в EFS. Я лише постараюся пояснити все якнайпростіше і наведу саму докладну інструкціюувімкнення захисту ваших файлів.

Крім наявності мінімуму у вигляді Pro редакції, необхідно, щоб ви працювали під користувачем, у якого є пароль. Пароль повинен бути обов'язково, нехай це буде прив'язка до хмарному сервісу Microsoft, або повністю автономний пароль. Чи входите ви в систему за PIN-кодом або ж із застосуванням малюнка - не важливо, важливо, що до вашого облікового запису прив'язаний пароль. Крім наявності пароля в активному обліковому записі, необхідно, щоб файли і каталоги, що захищаються, розміщувалися на диску або його розділі з файловою системою NTFS. Швидше за все, саме така файлова система застосовується у вас.

Шифрування даних відбувається абсолютно прозоро для користувачів і переважної більшості програмних продуктів, т.к. Шифрування відбувається на рівні файлової системи NTFS. Зашифрувати можна як один файл, і цілу папку відразу. Зашифрувати можна як порожню папку, а потім додати до неї нові файли і вони теж зашифруються, а можна зашифрувати папку вже з файлами та каталогами всередині. Усі на ваш вибір.

При роботі із зашифрованими папками та файлами варто враховувати наступне:

- Файли зашифровані до тих пір, поки вони не будуть перенесені на будь-яку іншу файлову систему, відмінну від NTFS. Наприклад, ви копіюєте зашифрований файл на флешку. Якщо там FAT32, а найімовірніше там саме він, то файл розшифрується.У десятій версії Windows Microsoft все ж таки реалізував функцію, коли файл залишається зашифрованим навіть якщо ви його перенесли на флешку з FAT, так що варто бути пильним якщо зливаєте якісь файли своєму другові. Чи зможе він потім їх відкрити без матюка? Якщо ви відправляєте файл по електронній пошті- він розшифрується (інакше пропадає сенс його відправлення поштою). При передачі файлу через мережу також відбудеться розшифровка.

- При переміщенні між розділами NTFS файл залишається зашифрованим. При переміщенні файлу з одного NTFS диска на інший NTFS диск файл буде зашифрованим. При копіюванні файлу на жорсткий змінний диск із файловою системою NTFS він буде зашифрованим і в новому місці.

- При насильницькій зміні пароля облікового запису третьою особою, наприклад адміністратором, або ж насильницька зміна пароля прив'язаного облікового запису домену, або хмарної служби - доступ до файлів без резервного сертифіката (формується при першому шифруванні) буде вже неможливий.

Останній пункт дуже важливий, особливо особам із ненадійною пам'яттю, які постійно скидають паролі. Тут такий фокус може обернутися назавжди зашифрованими файлами, якщо звичайно не імпортувати в систему збережений сертифікат. Проте, коли зміна пароля відбувається добровільно, наприклад, відповідно до політики зміни пароля, то тимчасова втрата зашифрованих файлів не відбудеться.

Скептики цілком справедливо помітять, що подібний захист, втім, як і BitLocker, не є супернадійним, мовляв, хакери можуть підібрати пароль, якщо він слабкий, та й спецслужби все розшифрують. Справді, ваш пароль можуть банально підібрати, якщо він короткий, та простий. А спецслужби на те вони та спецслужби, щоб мати технічну можливістьдістатись вмісту файлів занадто недовірливих користувачів. Більше того, коли ви увійшли до системи, ви одразу отримуєте прозорий доступдо всіх ваших зашифрованих за допомогою файлів EFS. І якщо на вашому комп'ютері завівся троян або вірус, він абсолютно аналогічно отримає доступ до дорогоцінних файлів. Комп'ютерної гігієни варто дотримуватися неухильно.

Детальна інструкція з увімкнення шифрування за допомогою EFS під Win10 Pro на папці

Нижче я пропоную покрокову, точну інструкцію як зашифрувати папку з файлами в ній. Окремий файл шифрується так.

Крок 1. Створюємо папку. Нехай вона називається "Мої картинки".

Створюємо каталог

Крок 2. Натискаємо на папці правою кнопкою мишки та в контекстному менювибираємо «Властивості».

Правою кнопкою натискаємо на папці та отримуємо ось це

Крок 3. У меню «Властивості» переходимо до розширених атрибутів папки за допомогою натискання кнопки «Інші…».

Властивості папки

Крок 4. Ставимо галочку в пункті "Шифрувати вміст для захисту даних" і тиснемо ОК. Якщо потрібно скасувати шифрування, то віджимаємо цю галочку і файл розшифровується.

У розширених атрибутах властивостей папки

Крок 5. Завершуємо роботу зі Властивості, натискаємо ОК або Застосувати.

Крок 6. Відповідаємо у діалоговому вікні, що «застосувати» до нашої папки та всього її вмісту.

Вибираємо потрібний пункт шифрування

На цьому папка та весь її вміст зашифровано за допомогою EFS. За бажання можна перевірити, що наша папка та всі файли в ній надійно закриті від сторонніх.

Крок 7. Проходимо кроками 1-3 і бачимо, що галочка «шифрувати» активна. А поруч активна кнопка "Докладно". Натискаємо на "детально".

Перевірка того, що зашифрувалося

Крок 8. У вікні бачимо, що цей файл має лише один сертифікат для доступу тільки одного користувача, плюс ніякі сертифікати відновлення доступу не встановлені.

Папка зашифрована одним сертифікатом

Зрозуміти, що конкретний файл зашифрований можна і в Провіднику Windows, на файлі з'являється піктограма замочка.

Галерея із зашифрованими картинками. Переглянути їх може лише власник облікового запису.

Значок відображається на всіх інших видах файлів та уявленнях провідника. Щоправда, на деяких піктограмах їх дуже погано помітно і доводиться придивлятися.

Та сама галерея, лише у вигляді таблиці. Замочки у правому верхньому куткупіктограм.

Після зашифрування перших файлів Windows пропонує зробити копію сертифіката. Того самого сертифіката, який дозволить розшифрувати файли, якщо раптом щось піде не так з вашим комп'ютером (перевстановили систему, скинули пароль, перекинули диск на інший комп'ютер тощо).

Крок 9. Щоб зберегти резервний сертифікат відновлення, слід натиснути на піктограму архівації ключа.

Значок у треї, який закликає до архівації резервного сертифіката для відновлення шифрування

Крок 10. У вікні вибрати «Архівувати зараз».

Вибір коли архівувати

Крок 11. У діалоговому вікні майстра активації натиснути "Далі".

Вікно майстра експорту сертифікатів

Крок 12. Якщо ви використовуєте лише шифрування EFS, можна залишити значення за замовчуванням. І натиснути на "Далі".

Установки експорту резервного сертифіката

Крок 13. Сертифікат, що експортується, має сенс захистити паролем. Вводимо пароль може бути будь-яким, не обов'язково від вашої пошти або для входу в Windows. І тиснемо "Далі".

Вводимо пароль для додаткового захисту сертифіката відновлення

Крок 15. Підтверджуємо результат, натиснувши на ОК.

Завершуємо роботу майстра експорту

І, власне, на цьому все. Вивантажений сертифікат слід переписати у надійне місце. Наприклад, на дискету, флешку, у захищену хмару. Залишати сертифікат відновлення на комп'ютері - погана витівка, тому після збереження його в надійному місці файл з комп'ютера видаляємо, а заодно очищаємо кошик.

До речі, шифрувати можна і каталоги, в які синхронізуються хмарні файли на вашому комп'ютері, наприклад, OneDrive, DropBox, Yandex Disk та багато інших. Якщо потрібно зашифрувати таку папку, то для початку слід вимкнути програму синхронізації з хмарою або поставити синхронізацію на паузу. Також варто закрити все відкриті файлиу каталозі, який буде схильний до шифрування, наприклад, закрити Word, Excel або інші програми. Після цього можна увімкнути шифрування на вибраній папці. Коли процедура шифрування завершиться, можна повторно включити синхронізацію. Інакше, шифрування може торкнутися в повному обсязі файли у папці, т.к. вбудована система може зашифрувати лише файли, доступні для запису. Так, при синхронізації в хмарі файли будуть розшифровуватися і вони вже будуть незашифрованими.

Перед початком шифрування потрібно вийти з OneDrive

Настав час перевірити, наскільки добре працює шифрування EFS. Я створив файл із текстом у зашифрованому каталозі. А потім завантажився в Linux Mintз флешки. Дана версія Linuxможе спокійно працювати з жорсткими дисками у форматі NTFS, тому дістатися вмісту мого жорсткого диска не склало труднощів.

Створюємо файл із текстом у зашифрованій папці.

Однак при спробі відкрити файли із зашифрованої папки на мене чекало розчарування. Жоден файл не вдалося відкрити. Переглядачі Linux Mint з відвагою повідомляли, що доступ до вказаним файламу них нема. А ось решта відкривалася без сучка і задирки.

Зашифровані файли Win10 з Mint видно, але відкрити їх не можна.

"Ага!" – сказали суворі сибірські мужики. Адже якщо записати на флешку файлик зашифрований, то він залишиться зашифрованим, напевно. А потім перенести його на інший комп'ютер, під іншу операційну систему, чи раптом він відкриється? Ні, не відчиниться. Точніше відкриється, але його вміст буде повністю нечитальний. Зашифровано ж.

Спроба відкрити зашифрований файл із текстом, записаним на флешку.

Загалом користуватися EFS можна, а в деяких випадках навіть потрібно. Тому якщо ви працюєте під Windows 10, починаючи з редакції Pro і вище, оцініть ризики доступу до вашого ПК або ноутбука сторонніх і чи зможуть вони отримати ваші конфіденційні файли. Можливо, щось варто вже зашифрувати сьогодні?

При роботі з операційними системами Windows XP/Vista/7 та відновлення паролів до пошти та інтернет-сайтів. Наступним завданням, яким часто доводиться займатися під час розслідування інцидентів, є відновлення паролів до архівів, поштовим клієнтамта EFS (Encrypting File System). Про це й йтиметься у цій статті.

Відновлення ключів EFS

Насправді, найправильніше в цій ситуації відновити пароль користувача. Тоді розшифрувати EFS буде значно простіше, ми ще повернемося. Однак необхідно розуміти, що навіть якщо у вас немає пароля, все одно можна спробувати розшифрувати відповідні файли та папки. Для цього призначено програмне забезпечення Advanced EFS Data Recovery.

В данному програмне забезпеченнядля зручності користувача створено відповідний майстер Advanced EFS Data Recovery, за допомогою якого ви зможете крок за кроком пройти весь процес розшифровки. Або можна скористатися "Режимом експерта" для того, щоб виконувати дії самому.

На мій погляд, якщо людина, яка використовує Advanced EFS Data Recovery, не почувається впевнено, набагато зручніше задіяти Майстер Advanced EFS Data Recovery. Розглянемо цей режим докладніше.

На першому етапі роботи майстра Advanced EFS Data Recovery система запросить персональний сертифікат, що використовується для EFS.

Припустимо, у вас є такий сертифікат (ситуація дуже рідкісна, адже користувачі чомусь або нехтують експортом сертифікатів, або просто забувають, куди його експортували). І тут все досить просто. Вам потрібно вибрати файл сертифіката та ввести пароль сертифіката. Далі проводиться пошук усіх зашифрованих за його допомогою папок та файлів на локальних розділах. Ви отримуєте список зашифрованих даним сертифікатом файлів, які ви можете розшифрувати. Звичайно, у разі дослідження комп'ютера розшифровувати доведеться на інший жорсткий диск або зовнішній носій, щоб нічого не зашкодити.

Але що робити, якщо у вас немає сертифіката? У цьому випадку майстер Advanced EFS Data Recovery пропонує пошукати його на жорсткому диску. Зверніть увагу, що ви зможете шукати сертифікат не тільки серед існуючих файлів, але і серед віддалених. Але для цього необхідно увімкнути прапорець "Сканувати посекторно". Рекомендується вмикати даний режимпри повторному скануванні, якщо на першому проході ви не знайшли шукані сертифікати.

Далі якийсь час у вас займе сам пошук ключів. В результаті пошуку буде виведено вікно майстра. Якщо ключі не знайдені, необхідно ввести ім'я користувача (власника EFS) та його пароль або у крайньому випадку HEX-код. Як отримати пароль користувача було описано в попередній статті.

Якщо вам відомий пароль користувача, ви вводите ім'я відповідного облікового запису та його пароль та натискаєте кнопку "Вперед". Далі відбувається дешифрування знайдених папок та файлів, зашифрованих за допомогою EFS. Як бачите, навіть якщо ви перевстановили операційну систему, це не означає, що ви втратили дані зашифровані за допомогою EFS.

Не забудьте, що якщо ви знаєте ім'я та пароль облікового запису, під яким здійснювалося шифрування, процес розшифровування займе набагато менше часу. Інакше можна спробувати дешифрувати за допомогою режиму експерта. Хоча треба визнати, що ймовірність позитивного результату в даному випадку є помітно нижчою. Вам буде запропоновано додати пароль зі словника. Звичайно, вважається, що файли словників у вас є.

Хотілося б зазначити таке. Як бачимо, сьогодні є досить потужні засоби відновлення (злому) паролів. Отже, для забезпечення їхньої стійкості у нас є три шляхи:

- Подальше нарощування довжини і складності (на мій погляд, шлях тупиковий, тому що рано чи пізно користувачі починають плутатися, забувати паролі, застосовувати той самий на всі випадки життя і т. д.).

- Використання біометричних засобів аутентифікації.

- Використання багатофакторної автентифікації та сертифікатів. Цей шляхзнов-таки, на мій погляд, значно перспективніше, проте варто врахувати, що пропоновані рішення, звичайно ж, коштують грошей і часом чималих.

Вибір, звичайно, за вами.

Володимир БЕЗМАЛИЙ

Не вмикається